Web3渗透测试和供应链安全的需求

- web3secnews

- 发布于 2025-06-03 15:36

- 阅读 1551

文章讨论了Web3领域日益严峻的安全挑战,包括交易所攻击、供应链攻击以及潜在的恶意代码注入风险。强调了对第三方依赖、跨链桥和中心化开发工具的关注,并提出了综合性的安全测试方法,如持续监控、供应链审计和模拟攻击,以应对这些威胁。

通过高级渗透测试、供应链安全和链上监控来保护 DeFi 的未来 (guardrail.ai)

2025 年 6 月 12 日

随着 Web3 不断革新数字领域,提供去中心化解决方案和前所未有的用户控制权,它同时也暴露了新的、复杂的安全挑战。去中心化应用程序 (dApp)、智能合约和区块链技术的快速发展已经超越了传统的安全措施,使得该生态系统成为了复杂的网络威胁的沃土。

各个协议正在摒弃传统工具,转而采用 Guardrail 的实时、Web3 原生安全解决方案。

为什么选择 Guardrail?更少的噪音、完全可定制的监控、快速的威胁检测以及可无缝扩展的托管事件响应。

2025 年不断升级的威胁态势

2025 年第一季度对 Web3 安全来说尤其令人担忧:

-

Bybit 交易所遭入侵:2 月份,朝鲜黑客组织 TraderTraitor 精心策划了迄今为止最大的加密货币盗窃案,从全球第二大加密货币交易所 Bybit 窃取了约 15 亿美元。攻击者采用了先进的鱼叉式网络钓鱼技术和恶意软件来渗透交易所的系统。

-

GitHub Actions 上的供应链攻击:一起供应链攻击入侵了 tj-actions GitHub 存储库,影响了超过 23,000 名用户。引入了恶意脚本,旨在在自动化工作流程期间泄露 secrets 和凭据。

-

电子商务平台中休眠恶意软件的激活:一起休眠了六年的供应链攻击被激活,危及了数百个电子商务网站。嵌入在第三方软件中的恶意软件开始泄露客户数据和支付信息。

这些事件强调了一个关键现实:攻击者越来越多地将目标锁定在 Web3 生态系统的互连组件上,利用供应链和第三方集成中的漏洞。

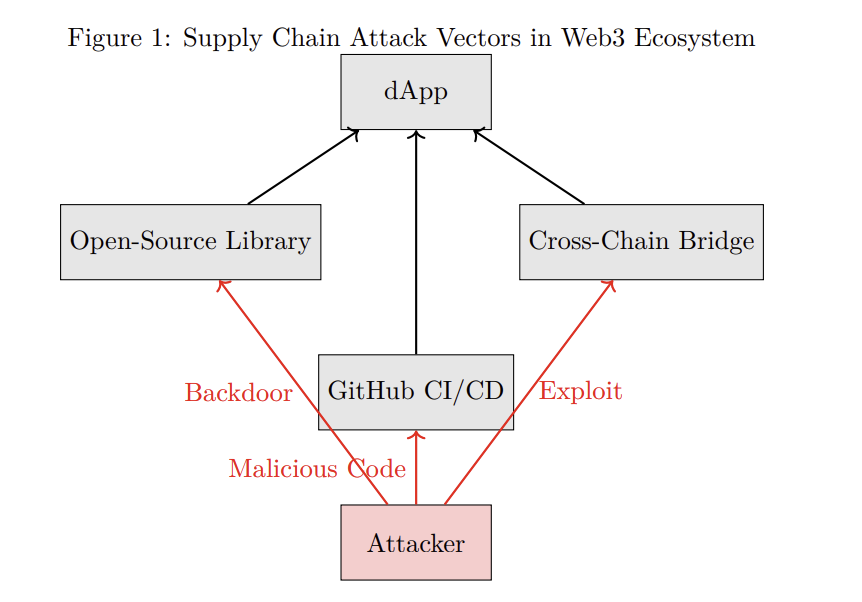

该图说明了攻击者如何利用 Web3 供应链中受信任的依赖项(例如开源库、跨链桥和 CI/CD 管道)来注入恶意代码、后门或漏洞。

通过破坏这些组件,攻击者旨将有害代码传播到去中心化应用程序 (dApp),最终目标是用户的私钥、资金或敏感数据。

了解看不见的威胁向量

Web3 的去中心化特性带来了独特的安全挑战:

-

第三方依赖:许多 dApp 依赖于开源库和智能合约模板。单个依赖项中的漏洞或恶意代码可以跨多个项目级联。

-

跨链桥:促进区块链之间互操作性的 Bridge 非常复杂,并且通常缺乏严格的安全审计,使其成为攻击者的首要目标。

-

中心化开发工具:尽管具有去中心化的精神,但许多 Web3 项目依赖于 GitHub 等中心化平台进行代码管理,从而引入了潜在的单点故障。

-

AI 生成的代码:越来越多地使用 AI 生成代码可能会在无意中引入漏洞,因为 AI 模型可能无法完全理解它们生成的代码的安全含义。

了解 Web3 中的供应链攻击向量

Web3 中的供应链攻击利用了生态系统对互连组件的依赖,通常与 OWASP Top 10 中列出的漏洞一致,例如 A06:易受攻击和过时的组件 和 A07:身份识别和身份验证失败。

这些攻击针对对第三方依赖项、工具和集成所赋予的信任,利用弱点来渗透系统。具体的漏洞和攻击方法包括:

-

依赖混淆 (Dependency Confusion):攻击者将恶意软件包上传到 npm 或 PyPI 等公共存储库,软件包的名称模仿合法的软件包,诱骗开发人员下载它们。这可能导致远程代码执行 (RCE),使攻击者能够在项目的环境中运行任意代码。

-

API 问题:保护不力的 API 是 OWASP Top 10 (A01: 损坏的访问控制) 中的一个关键问题,通常在 Web3 应用程序中被利用。dApp 或跨链桥中未受保护的 API 端点可能会暴露敏感数据或允许未经授权的访问,从而使攻击者能够操纵交易或窃取私钥。

-

受损的 CI/CD 管道:攻击者以 CI/CD 工具(例如 GitHub Actions)为目标,以便在自动化构建期间注入恶意脚本,如 tj-actions 事件中所见。这可能会导致服务器端请求伪造 (SSRF) 或凭据盗窃,从而危及整个开发工作流程。

-

恶意依赖注入 (Malicious Dependency Injection):攻击者会入侵合法的开源库或智能合约模板,嵌入后门或恶意代码。这可能会跨多个 dApp 级联,从而扩大攻击的影响。

-

域名抢注 (Typo-Squatting):与依赖混淆类似,攻击者会创建名称与流行库非常相似的恶意软件包,从而利用开发人员在安装过程中的错误。

-

第三方软件中的休眠恶意软件:正如在电子商务平台攻击中所见,嵌入在第三方软件中的恶意软件可能会在未被检测到的情况下存在多年,然后在稍后激活以窃取数据或中断运营。

这些漏洞凸显了对 Web3 供应链中每个组件(从开发工具到已部署的智能合约)进行严格审查的必要性。

全面 Web3 渗透测试的必要性

传统的安全审计通常在动态且互连的 Web3 环境中显得不足。有必要采取更全面的方法:

-

持续监控:实施对 智能合约和相关依赖项的实时监控,以及时检测异常。

-

供应链审计:定期审计第三方库、工具和平台,以查找漏洞或恶意代码。

-

依赖审计:对每个依赖项和集成点进行广泛的审查。

-

威胁建模:映射和模拟通过供应链的潜在攻击路径。

-

模拟攻击:进行模拟真实攻击场景的渗透测试,以便在漏洞被利用之前识别和修复它们。

-

开发者教育:培训开发人员识别和缓解其代码和依赖项中潜在的安全风险。

-

主动威胁检测:将渗透测试和模拟练习纳入常规项目周期。

立即采取行动

通过主动解决这些威胁,确保你的 Web3 生态系统的完整性。请从我们的专家处申请全面的 Web3 安全渗透测试:https://www.web3sec.news/supply-chain

最后想法

随着 Web3 不断创新和扩展,强大的渗透测试和严格的供应链安全不再是可选项,它们对于保护去中心化系统和维持全球用户信任至关重要。

./祝你黑客愉快

- 原文链接: web3secnews.substack.com...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~