SafePal x GoPlus 联合报告

- goplussecurity

- 发布于 2025-07-02 19:17

- 阅读 3584

SafePal 和 GoPlus 联合研究发现针对钱包用户的钓鱼攻击迅速增长,主要包括假冒网站、应用、客服和社交媒体账号等。文章详细分析了这些钓鱼攻击的手段,并提供了相应的防范措施,例如验证官方网站、避免点击不明链接、保护敏感信息等,旨在帮助用户提高安全意识,防范资产损失。

钱包是用户进入 Web3 世界的入口,也是保障用户资产最重要的组成部分。作为始终将用户安全放在首位的钱包和安全服务提供商,SafePal 和 GoPlus 进行了联合研究,发现针对钱包用户的网络钓鱼攻击正在迅速增长。新的欺诈方案不断涌现,目标越来越精确,攻击成功率也在提高——这使得网络钓鱼成为用户资产安全的最大威胁之一。

因此,SafePal 和 GoPlus 凭借其前线实践经验,对针对钱包用户的网络钓鱼攻击进行了深入分析,旨在帮助用户提高识别和防范此类风险的能力。

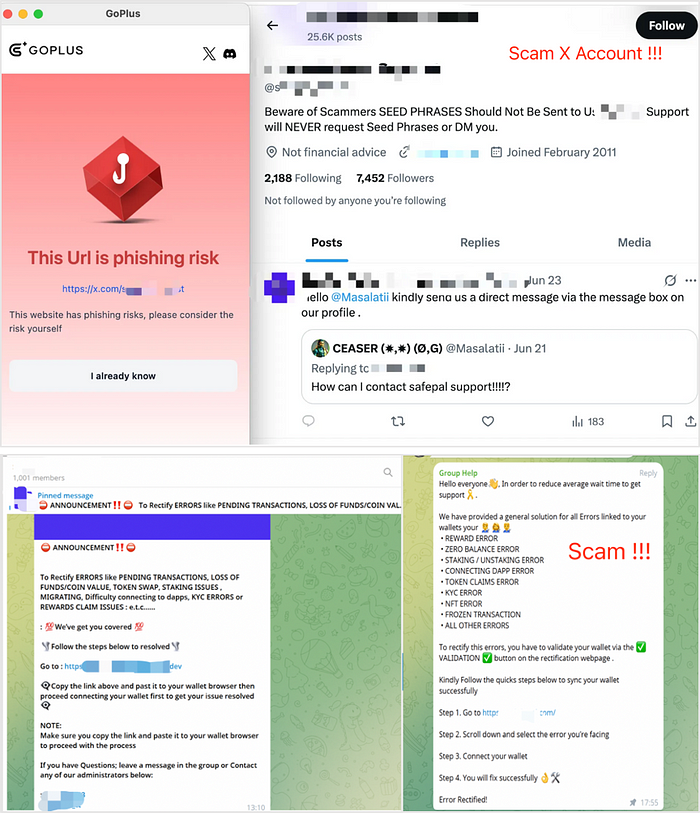

针对钱包用户的网络钓鱼攻击主要分为以下几类:虚假钱包网站、虚假钱包应用程序、冒充官方客户支持、虚假社交媒体帐户、多重签名诈骗、恶意使用钱包只读模式以及恶意 DApp 网站。

虚假官方网站

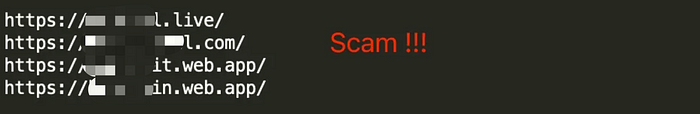

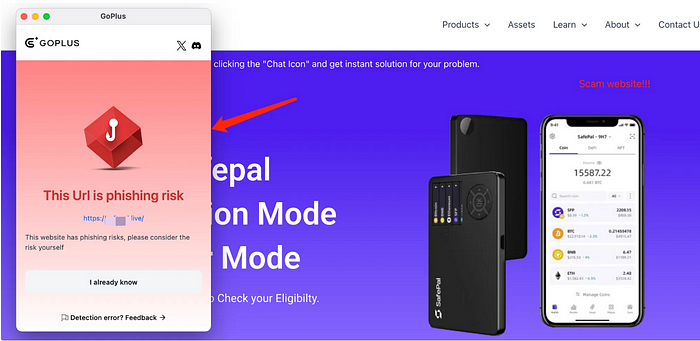

黑客使用工具创建伪造网站,这些网站在设计和内容上与官方网站非常相似,并且将它们托管在与官方 URL 非常相似的域名上。这些虚假网站通常包含恶意逻辑,例如窃取权限或诱骗用户输入其私钥或助记词。如果用户粗心大意且未能验证官方网站,他们很容易成为受害者并损失其资产。

下图显示了冒充官方网站的网络钓鱼网站示例。 建议用户保持警惕。

请务必使用 SafePal 的官方网站:https://www.safepal.com/

你还可以使用 GoPlus 扩展程序来有效地识别虚假网站并获取相关警报:https://app.gopluslabs.io/

虚假钱包应用程序

黑客使用的主要攻击方法是代码篡改和库注入技术,这些技术针对的是 Android 和 iOS 平台上的钱包应用。对于 Android,黑客使用逆向工程来反编译应用程序,插入恶意代码,然后将其重新打包成一个新的 APK 文件。由于在 iOS 上重新编译应用程序很困难,因此黑客通常使用动态注入或 hooking 技术来插入恶意代码。当用户操作其钱包时,这些虚假的恶意应用程序会秘密地将用户创建或导入的加密货币钱包的私钥或助记词传输回黑客的服务器。

建议用户保持警惕,并且始终仅从官方链接下载 SafePal:https://www.safepal.com/download

有关虚假钱包应用程序的更详细的安全分析和预防技巧,请参阅:https://x.com/GoPlusZH/status/1934903104157446427

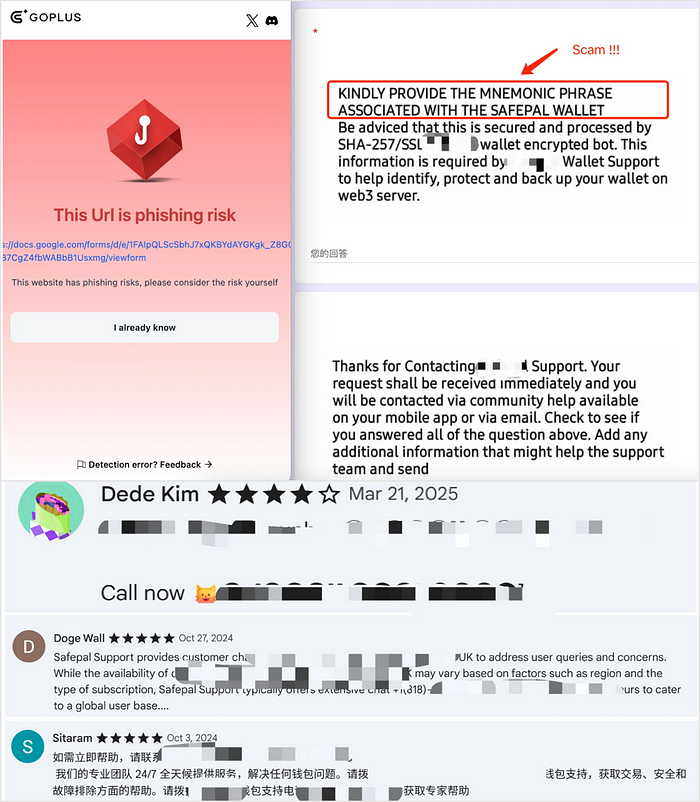

冒充官方客户支持

欺诈团伙在钱包插件下载页面、Twitter 帖子和其他平台上冒充官方客户支持。他们声称可以帮助用户解决钱包问题,要求用户填写包含私钥或助记词等敏感信息的 Google 表单,或者诱骗用户拨打虚假支持电话号码以进行进一步的诈骗(例如,引导用户访问虚假的官方网站或其他恶意网络钓鱼链接)。

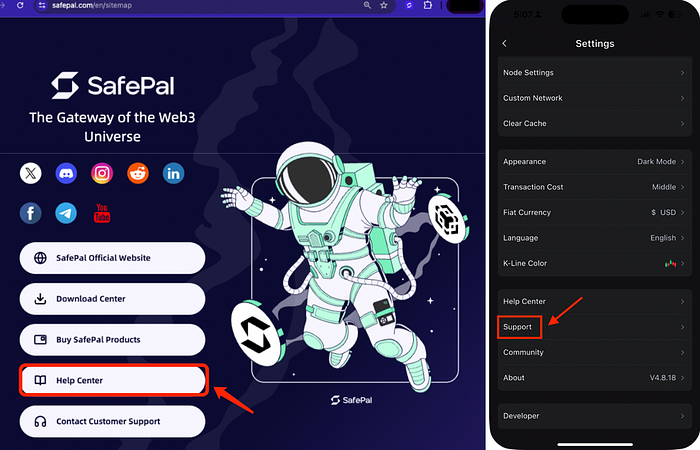

请避免点击非官方来源的链接。通常,你可以在项目的官方网站上找到官方客户支持渠道。例如,使用 SafePal,可以通过网站上的站点地图或通过应用程序中的“设置”——“帮助”菜单访问官方支持。建议用户保持警惕,只信任 SafePal 的官方渠道:https://www.safepal.com

虚假社交媒体帐户

诈骗者在 X(以前的 Twitter)、Telegram、Discord 和其他社区等平台上创建虚假的官方帐户。他们等待合适的时机发布网络钓鱼链接,诱使用户访问并成为诈骗的受害者。值得注意的是,这些虚假的社交媒体帐户通常会运营很长时间以建立信任,然后在积累了足够数量的粉丝后才开展其欺诈活动。

建议用户保持警惕,只信任 SafePal 官方网站站点地图中列出的社交媒体链接:https://www.safepal.com/en/sitemap

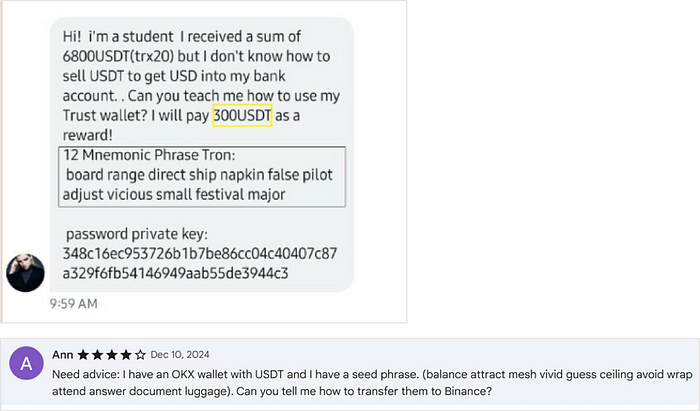

多重签名诈骗

什么是多重签名诈骗?诈骗者修改私钥已泄露的钱包帐户的权限,要求原始钱包帐户和诈骗者的地址都批准交易(多重签名)才能转移资金。这样,他们就获得了对该帐户的控制权。然后,通过社会工程,他们泄露助记词,并利用地址中剩余的资产作为诱饵来引诱用户,说服用户向该帐户发送 Gas 费或其他资产。用户错误地认为通过发送 Gas,他们将能够提取剩余的资产,但实际上,这些资产无法提取,从而导致损失。

有关多重签名诈骗的更多详细信息,请参阅本文:https://academy.binance.com/en/articles/what-are-multisig-scams-and-how-to-avoid-them

这种类型的诈骗以前在 Tron 和 Solana 上很常见。目前,欺诈团伙正在基于 EIP-7702 将这种诈骗扩展到与 EVM 兼容的链。有关更多详细信息,请参见:https://x.com/GoPlusZH/status/1930805446262284771

恶意利用钱包只读模式

钱包的只读模式是一种只读模式,允许用户:

- 查看余额和交易历史记录——你可以查看钱包的当前余额并跟踪其过去的交易。

- 不控制资金——只读模式不授予从钱包发送或接收加密货币的权限。

- 辅助监控——它有助于跟踪你不拥有的钱包的活动,例如商业钱包或朋友的钱包。

诈骗者利用只读模式来欺骗用户。用户可能会看到与地址相关的信息,并错误地认为存在安全问题,而实际上他们并不完全理解只读模式,从而成为诈骗的受害者。

更多案例示例:https://www.reddit.com/r/safePal/comments/1hgnxmw/scam_again/#lightbox

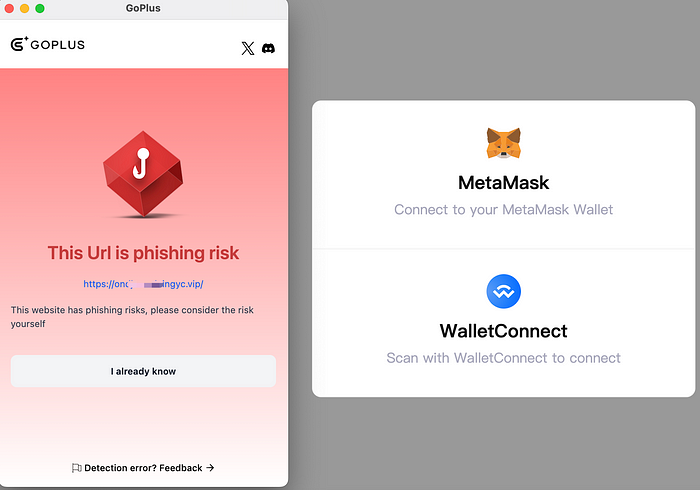

恶意 DApp 网站

黑客开发和部署与 DApp 相关的网络钓鱼网站——例如高收益投资计划、低风险质押和挖矿平台。如果用户未能及时识别出这些网站并错误地连接其钱包或授权交易,他们的资产可能会被盗。尽管钱包本身仍然安全,但由于这些网络钓鱼网站的恶意功能,用户的资产仍面临风险。

基于 SafePal 和 GoPlus 之间的深度协作,当用户通过 SafePal 应用程序访问 DApp 时,如果他们错误地点击了恶意 DApp 网站,则会弹出 GoPlus 风险警报,以帮助用户及时识别并预防潜在风险。

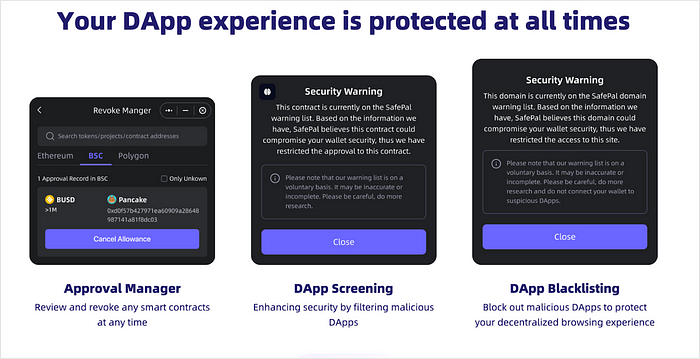

SafePal 针对链上网络钓鱼的安全措施

- 使用具有离线签名机制的硬件钱包

链上签名通过使用物理按钮的硬件钱包(例如 S1、S1 Pro、X1)离线确认,使其与网络攻击隔离。

2. 自动检测和阻止有风险的智能 DApp:

- 访问恶意或高风险 DApp 域和网络钓鱼网站时的授权确认(使用内置黑名单);

- 识别虚假的高风险token合约地址(链接到 GoPlus 数据库)。

GoPlus 安全建议

- 识别真正的官方网站和应用程序的能力对用户来说非常重要。一方面,用户可以在 X(以前的 Twitter)上搜索该项目,并根据关注者数量、注册日期以及是否具有蓝色或金色验证徽章来判断其是否为官方。找到并确认官方网站链接后,建议将其保存为书签,以便下次你可以直接访问正确的链接,而无需再次搜索和验证,从而减少进入虚假网站的机会。

- 但是,官方 X 帐户经常被黑客入侵,黑客可能会将帐户上的官方网站链接替换为虚假网站的链接。因此,养成交叉验证的习惯非常重要。将你找到的官方网站链接与从 DefiLlama、CoinGecko、CoinMarketCap 等其他第三方来源获得的链接进行比较。

- 当直接从应用商店搜索和安装钱包应用时:始终首先检查开发者信息,以确保其与官方公布的开发者身份相符。你还可以参考应用评分、下载次数和其他详细信息。

- 谨慎对待任何未知链接:如今网络钓鱼诈骗猖獗,因此请避免点击来自未知来源的链接。尤其是在社交媒体和消息传递应用程序上,此类链接可能会链接到伪装的网站。

- 保护敏感信息:始终保护你的帐户凭据、密码、钱包私钥、助记词和其他敏感数据。警惕未经请求的此类信息请求。

- 始终保持警惕:不断发展和日益复杂的攻击方法表明攻击者始终在适应。但是,核心原则仍然相同——避免贪婪和自满并保持警惕可以大大减少资产损失。

- 提高安全意识:提高你自己的安全防御能力,随时了解安全事件,并使用安全工具。

- 原文链接: goplussecurity.medium.co...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- Web3 前端:黑客的新操场 – ImmuneBytes 179 浏览

- 为什么 Web3 应用程序需要全面的安全审计 – ImmuneBytes 154 浏览

- 【安全月报】| 2 月加密货币领域因安全事件损失约 2.28 亿美 195 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 545 浏览

- 不要在家中存放加密货币 489 浏览

- 拥有加密货币会将你的密钥和生活置于风险之中 382 浏览

- 零时聚焦 || 2025 年区块链安全态势年报 935 浏览

- 谁在盗取你的加密资产?——2025年Web3用户安全与风险趋势报告 1222 浏览

- Web3 安全指南 2127 浏览

- 比特币是如何运行的 2634 浏览

- 警惕 Solana 钓鱼攻击:钱包 Owner 权限可能被篡改 1262 浏览

- BlockThreat 周报 - 2025 年第 44 周 1092 浏览