攻防与案例

完美十分!React2Shell

- asecuritysite

- 发布于 2025-12-07 20:27

- 阅读 1038

React2Shell漏洞(CVE-2025-55182)允许未经身份验证的远程代码执行,CVSS评分为10分。受影响的版本包括React 19.0到19.2.0以及Next.js 15和16。Lachlan Davidson发现了这个漏洞,并提供了三个PoC。AWS检测到利用此漏洞的探测活动,建议立即进行补丁。

完美的 10 分!React2Shell

当我看到 CVSS 的完美 10 分时,它让我想起了心脏出血漏洞 (Heartbleed),该漏洞可能导致互联网的大部分都处于易受攻击的状态。 幸运的是,系统已快速修复,互联网也应对了它。 所以,我们现在有了一个新的完美 10 分,它允许远程代码执行 (RCE)。

你可能在很多事情上都在使用 React 框架,只是没有意识到而已。 这样,React 使用 JavaScript 并将组件集成到 Web 界面中。 这允许数据传入和传出它们:

总的来说,可以使用 React 构建完整的应用程序,并与 Next.js 或 React Router 的 React 框架集成。

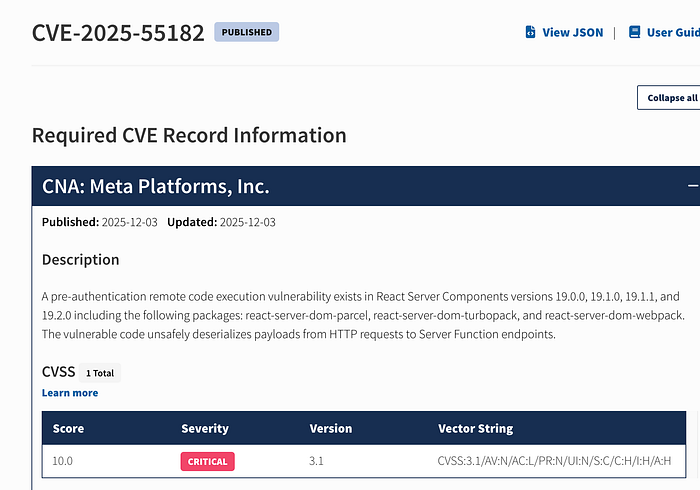

不幸的是,作为漏洞赏金发现的一部分 [ here],Lachlan Davidson [ here] 在 React 中发现了一个漏洞,该漏洞可用于未经身份验证的远程代码执行。 这是由于 React 解码发送到 React Server Function 端点的 payload 的方式存在问题。 此漏洞现在已被评为 CVSS 的 10 分 [ here]:

受影响的版本为 19.0、19.1.0、19.1.1 和 19.2.0,以及 15 和 16 版本的 Next.js。 这些版本将不安全地反序列化恶意请求,从而导致远程代码执行。 受影响的系统之一是 Cloudflare 的 Web 应用程序防火墙 (WAF),该防火墙已得到修补 [ here]。 不幸的是,第一个补丁导致世界某些地区中断 [ here]:

为此,Lachlan 制作了三个漏洞的概念验证 (PoC):

GitHub - lachlan2k/React2Shell-CVE-2025-55182-original-poc: Original Proof-of-Concept's for…

这些是:

00-very-first-rce-poc-Basic RCE [ here].01-submitted-poc.js简单有效 [ here]。02-meow-rce-poc— [ here]。

利用此漏洞,客户端可以在服务器上调用函数。 React 将接收并转换来自客户端的 HTTP 请求。 这些随后被发送到服务器,然后服务器调用客户端想要使用的所需函数。 不幸的是,入侵者能够为端点制作恶意 HTTP 请求,该请求在反序列化时允许在服务器上执行远程代码。

由于 PoC 已经可用,因此似乎有很多活动在探测系统。 为此,AWS 检测到针对一系列命令的探测,例如 whoami 和 id,并使用该漏洞写入 /etc/password:

China-nexus cyber threat groups rapidly exploit React2Shell vulnerability (CVE-2025-55182)

结论

立即打补丁!

- 原文链接: medium.com/asecuritysite...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 学分: 15

- 分类: 安全

- 标签: react React2Shell CVE-2025-55182 远程代码执行 漏洞 安全补丁