RFB漏洞

- Archime

- 发布于 2022-12-07 21:16

- 阅读 4067

RFB漏洞

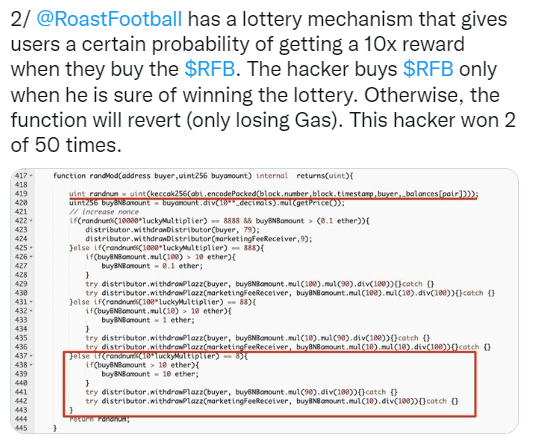

1. RFB漏洞简介

https://twitter.com/BlockSecTeam/status/1599991301650649088

2. 相关地址或交易

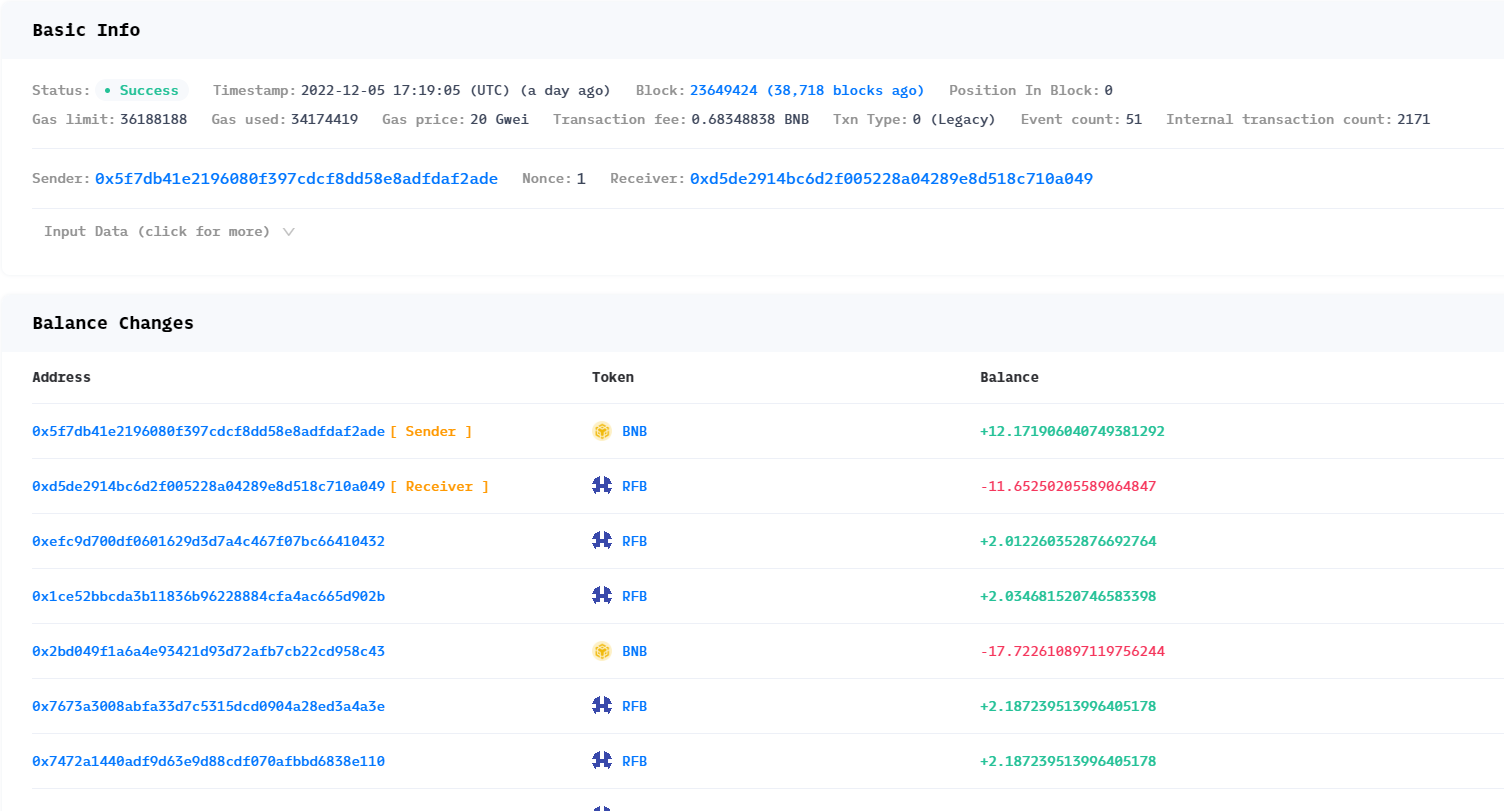

攻击交易: https://bscscan.com/tx/ 0xcc8fdb3c6af8bb9dfd87e913b743a13bbf138a143c27e0f387037887d28e3c7a 攻击合约:0xd5de2914bc6d2f005228a04289e8d518c710a049 攻击账号:0x5f7db41e2196080f397cdcf8dd58e8adfdaf2ade 被攻击合约:0x26f1457f067bf26881f311833391b52ca871a4b5

3. 获利分析

4. 攻击过程&漏洞原因

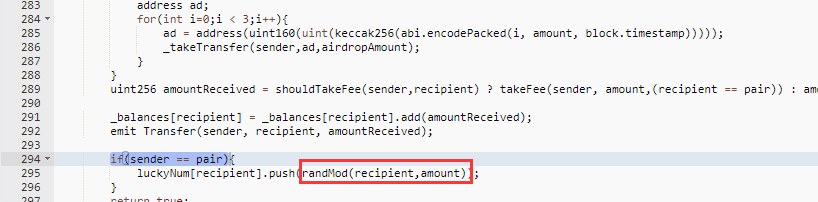

在RFB函数转账时,满足条件if(sender == pair) 将会调用randMod函数随机获取奖励:

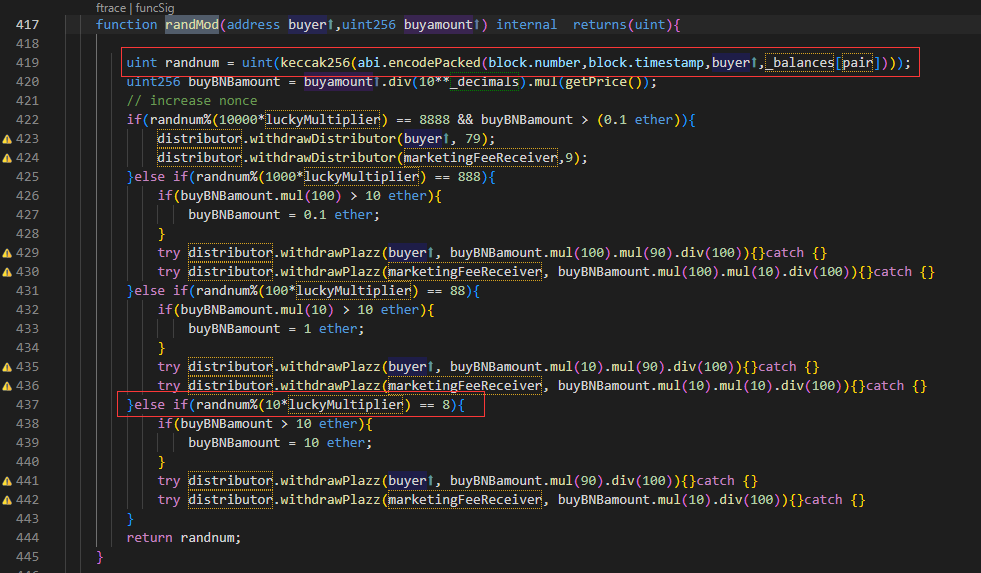

具体的随机数实现为:

uint randnum = uint(keccak256(abi.encodePacked(block.number,block.timestamp,buyer,_balances[pair])));

获取奖励的条件为:if(randnum%(10*luckyMultiplier) == 8)

具体的随机数实现为:

uint randnum = uint(keccak256(abi.encodePacked(block.number,block.timestamp,buyer,_balances[pair])));

获取奖励的条件为:if(randnum%(10*luckyMultiplier) == 8)

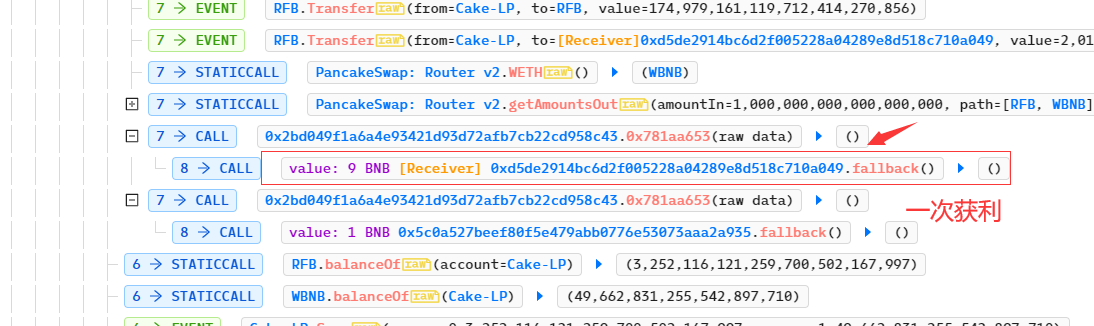

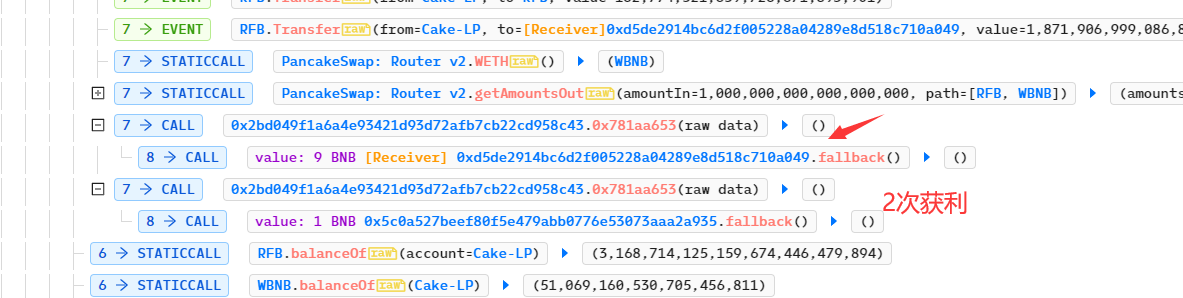

攻击者只需不断转账后查看是否获利,未获利则直接回滚即可。最终结果显示为50次中有两次获利:

攻击者只需不断转账后查看是否获利,未获利则直接回滚即可。最终结果显示为50次中有两次获利:

点赞 0

收藏 1

分享

本文参与登链社区写作激励计划 ,好文好收益,欢迎正在阅读的你也加入。

- 纵深防御智能合约工作流:超越静态检查表 25 浏览

- Kamino Lend 模糊测试总结 493 浏览

- 机器学习模型如何在2026年提升智能合约安全性 778 浏览

- FHEVM安全开发指南 575 浏览

- 智能合约DoS攻击与防御 2207 浏览

- 如何审计复杂的DeFi协议:分而治之方法论 802 浏览

- 区块链桥安全 - 第 4 部分 950 浏览

- Uniswap v3:集中流动性、JIT攻击与集成指南 1484 浏览

- Uniswap V4 Hooks 安全性深度剖析:漏洞与分析 1845 浏览

- Web3协议中作为攻击向量的治理 2756 浏览

- 跨函数重入:当函数互相背叛 1306 浏览

- V12 发布 - 结合 AI、LLM 和传统静态分析技术的自主 Solidity 审计工具 1487 浏览

0 条评论

请先 登录 后评论