BRA事件 漏洞分析

- Archime

- 发布于 2023-01-14 23:01

- 阅读 4580

BRA事件 漏洞分析

1. 漏洞简介

https://twitter.com/BlockSecTeam/status/1612701106982862849

2. 相关地址或交易

攻击交易: https://phalcon.blocksec.com/tx/bsc/0x6759db55a4edec4f6bedb5691fc42cf024be3a1a534ddcc7edd471ef205d4047 攻击合约:0x1fae46b350c4a5f5c397dbf25ad042d3b9a5cb07 攻击账号:0x67a909f2953fb1138bea4b60894b51291d2d0795 被攻击合约:BRA 0x449fea37d339a11efe1b181e5d5462464bba3752

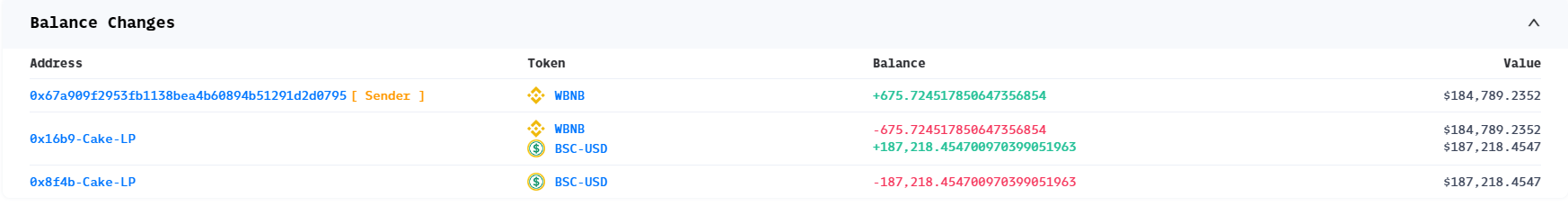

3. 获利分析

4. 攻击过程&漏洞原因

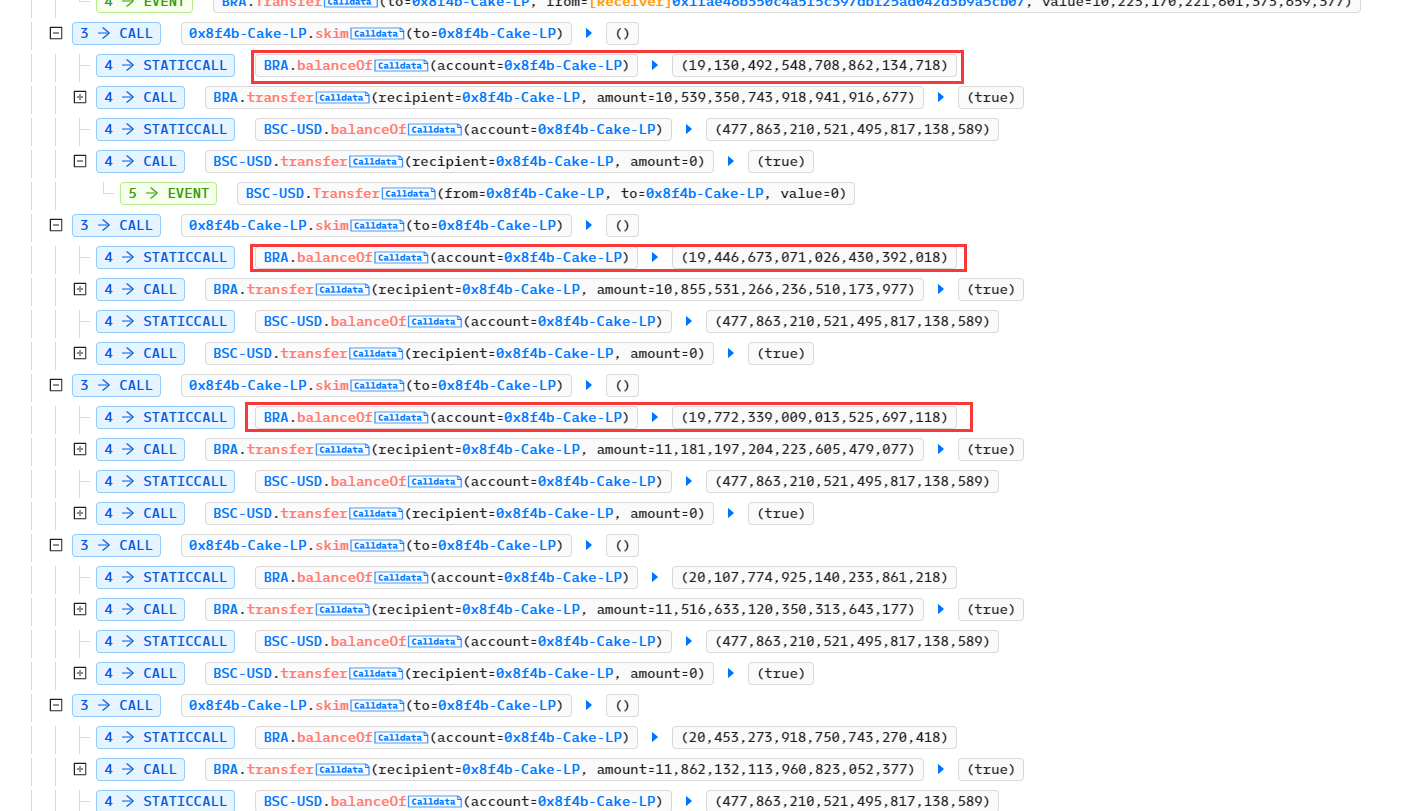

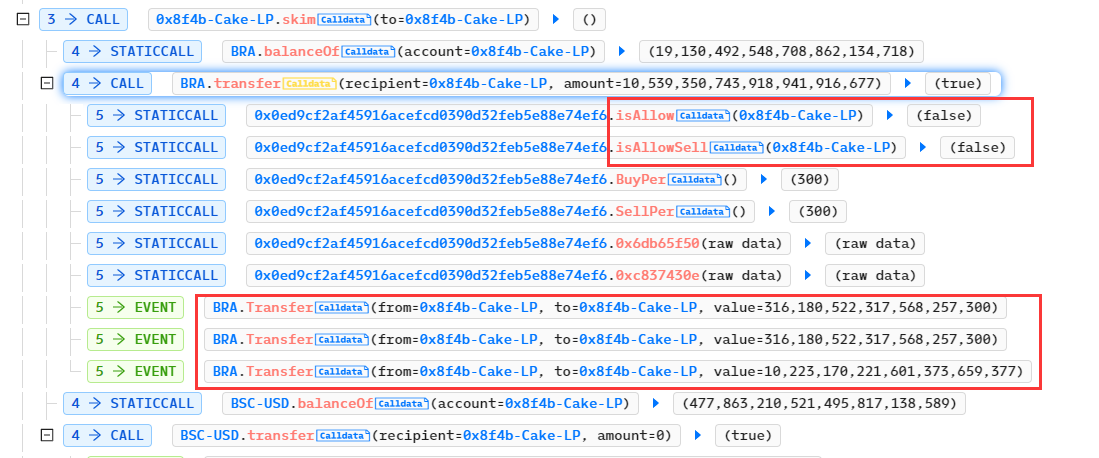

查看攻击交易过程,可以发现当攻击者先给池子转移10539350743918941916677单位BRA代币,调用skim0x8f4b-Cake-LP池子的BRA代币逐渐增多:

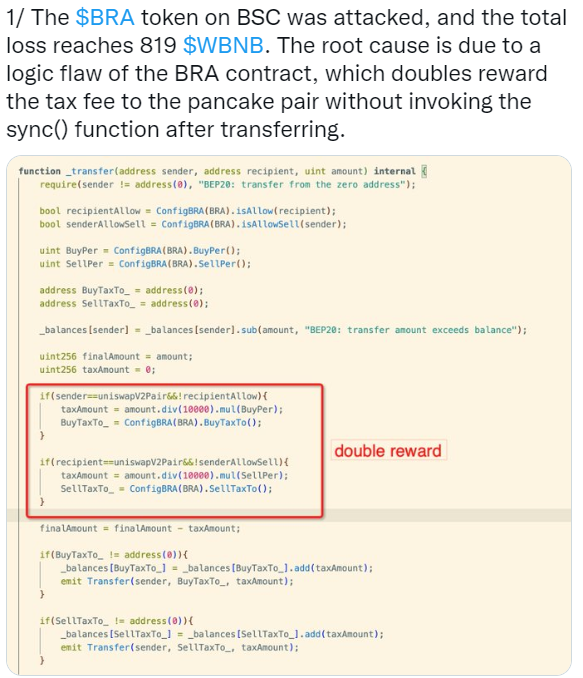

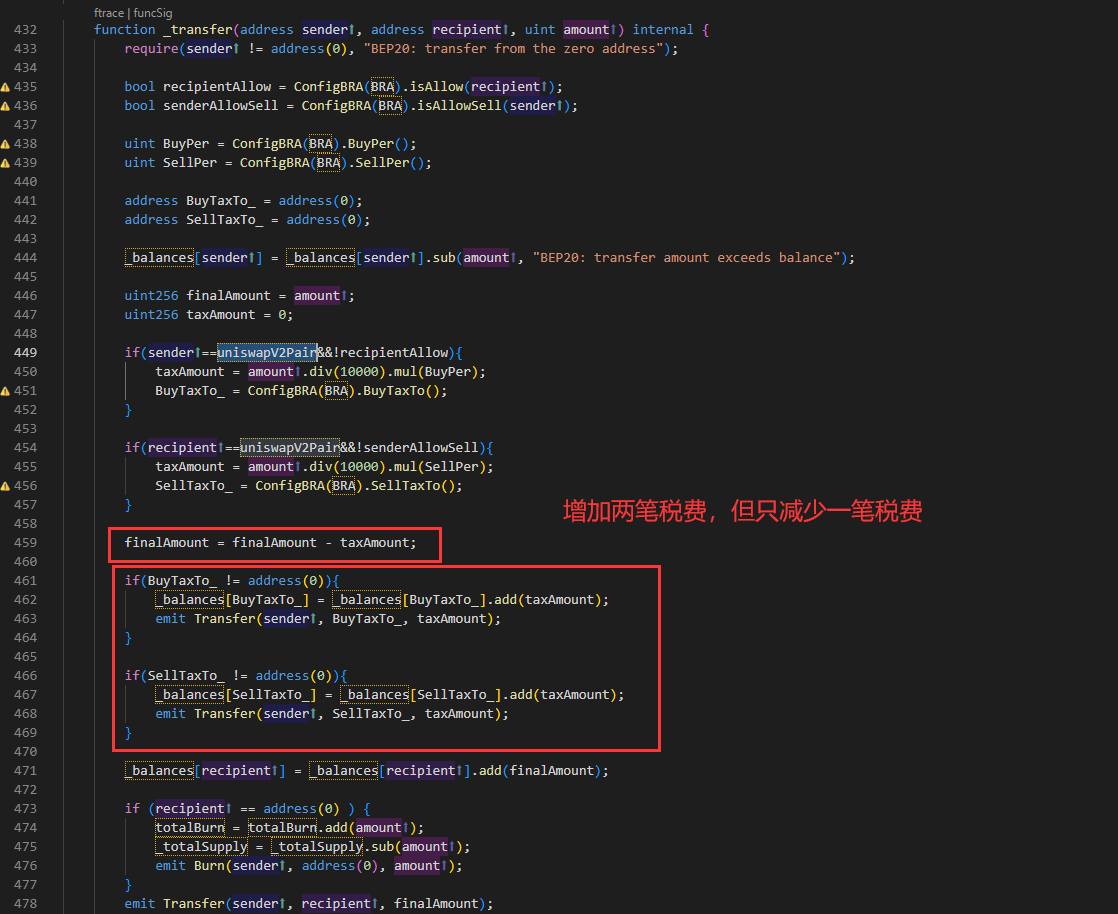

查看BRA合约的transfer函数,发现当函数的sender、recipient均为uniswapV2Pair且isAllow、isAllowSell均为false时,会凭空增加tax的税费,并且最终这笔税费流入uniswapV2Pair,最终导致BRA代币增发:

查看BRA合约的transfer函数,发现当函数的sender、recipient均为uniswapV2Pair且isAllow、isAllowSell均为false时,会凭空增加tax的税费,并且最终这笔税费流入uniswapV2Pair,最终导致BRA代币增发:

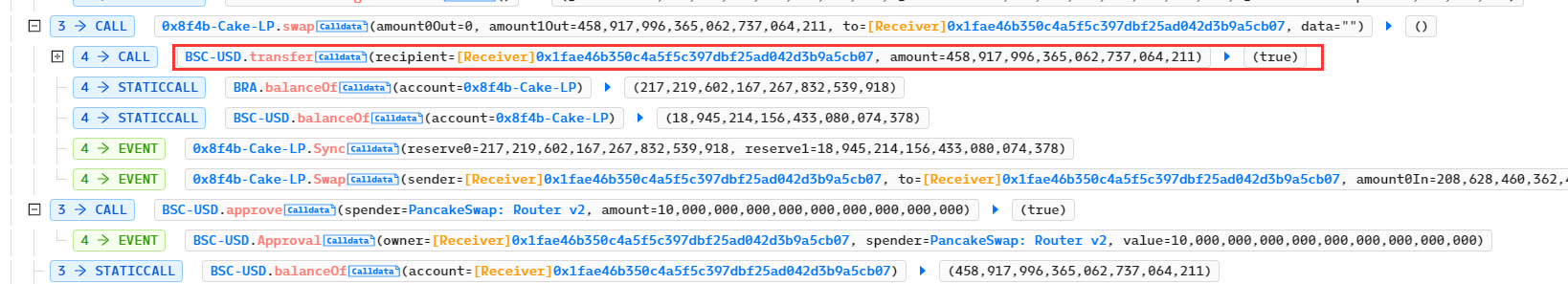

攻击者将增发的代币兑换成BSC-USD,归还闪电贷,离场:

攻击者将增发的代币兑换成BSC-USD,归还闪电贷,离场:

本文已由作者铸造成 NFT

网络:

Polygon

点赞 0

收藏 0

分享

- CoinEx、火币、FloorDAO:当密钥、逻辑和供应控制全部失效 1352 浏览

- Bedrock_DeFi攻击事件--代码逻辑漏洞 2532 浏览

- DEI漏洞复现 5153 浏览

- ORT事件 漏洞分析 5329 浏览

- GDS事件 漏洞分析 5131 浏览

- UEarnPool 业务逻辑漏洞 5127 浏览

- 区块链安全 Move语言安全性分析及合约审计要点 之逻辑校验漏洞 4627 浏览

- 真实攻击案例分析系列之Fantasm Finance攻击事件分析 3946 浏览

0 条评论

请先 登录 后评论