Starlink事件 漏洞分析

- Archime

- 发布于 2023-02-22 15:49

- 阅读 5156

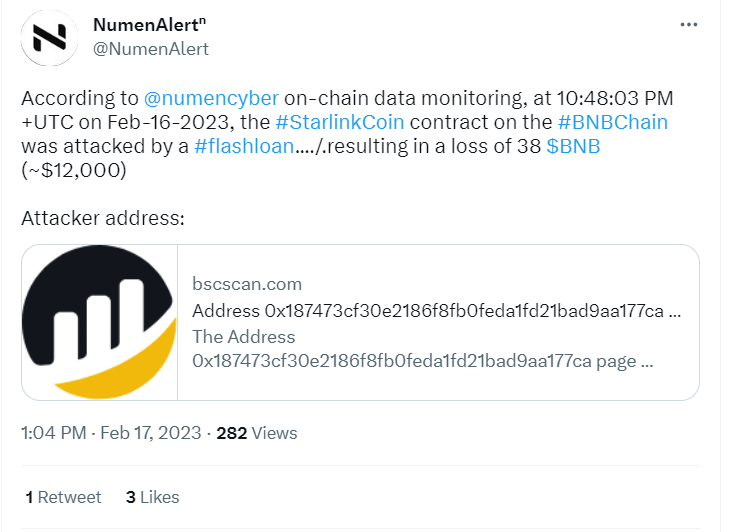

1.漏洞简介https://twitter.com/NumenAlert/status/1626447469361102850https://twitter.com/bbbb/status/16263926052643512352.相关地址或交易攻击交易:https://bscsca

1. 漏洞简介

https://twitter.com/NumenAlert/status/1626447469361102850 https://twitter.com/bbbb/status/1626392605264351235

2. 相关地址或交易

攻击交易:

https://bscscan.com/tx/0x146586f05a4513136deab3557ad15df8f77ffbcdbd0dd0724bc66dbeab98a962

攻击账号:0x187473cf30e2186f8fb0feda1fd21bad9aa177ca

攻击合约:0xd1b5473ffbadd80ff274f672b295ba8811b32538

被攻击合约:Starlink 0x518281f34dbf5b76e6cdd3908a6972e8ec49e345

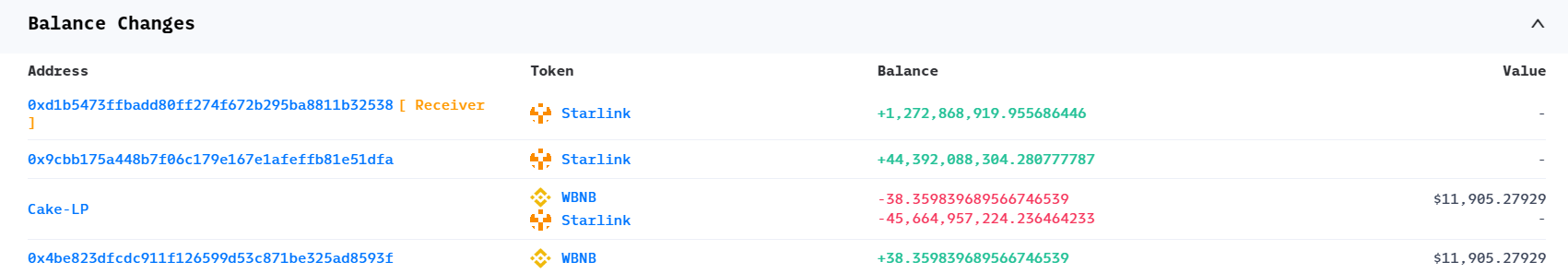

3. 获利分析

4. 攻击过程&漏洞原因

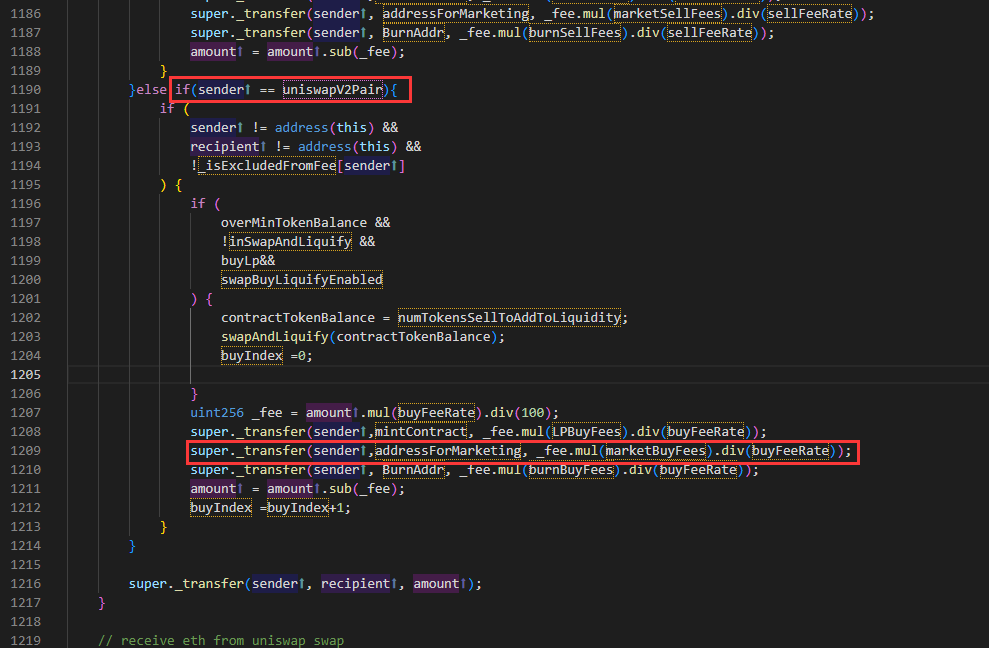

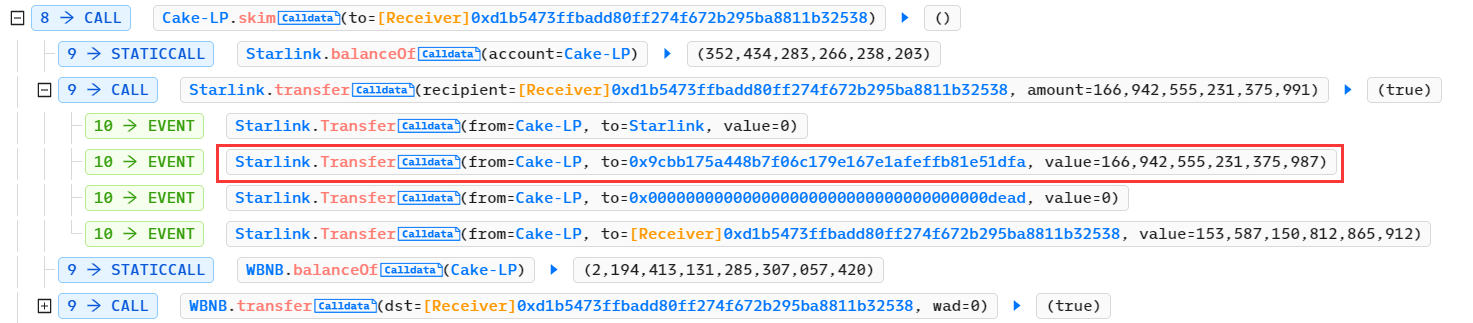

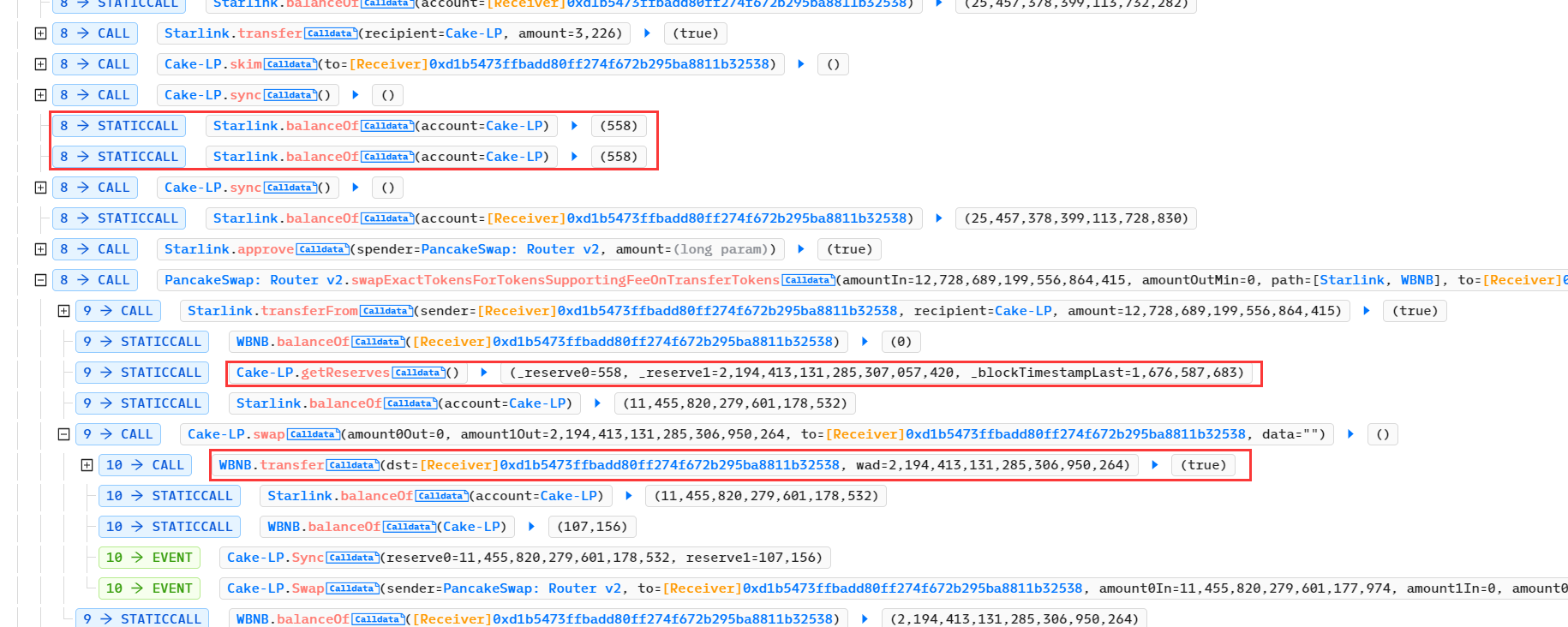

查看攻击交易过程,发现攻击合约反复调用Starlink. transfer 、Cake-LP. Skim、Cake-LP. Sync这三个步骤,且调用完后查看了Cake-LP、0xd1b5473ffbadd80ff274f672b295ba8811b32538合约的Starlink余额。

从中可发现Cake-LP的Starlink余额正急剧减少,势必导致池子的价格失衡。查看原因发现,当调用池子Cake-LP的skim函数时,会将池子中的代币转给地址0x9cbb175a448b7f06c179e167e1afeffb81e51dfa。

从中可发现Cake-LP的Starlink余额正急剧减少,势必导致池子的价格失衡。查看原因发现,当调用池子Cake-LP的skim函数时,会将池子中的代币转给地址0x9cbb175a448b7f06c179e167e1afeffb81e51dfa。

在多次重复操作后可查看到池子的Starlink代币数量仅为558单位,攻击者可以使用少量Starlink代币换取全部WBNB代币:

在多次重复操作后可查看到池子的Starlink代币数量仅为558单位,攻击者可以使用少量Starlink代币换取全部WBNB代币:

攻击者归还闪电贷,离场。

攻击者归还闪电贷,离场。

- DeFi中的移动平均线:安全漏洞与攻击预防 262 浏览

- 臭名昭著的漏洞文摘#6:Balancer的支线故事与Rust的特定问题 803 浏览

- 深入分析:Truebit 事件博客 774 浏览

- 揭秘闪电贷合约:不为人知的套利黑科技 875 浏览

- Balancer漏洞解析:哪里出了问题,以及为何v3是安全的 3712 浏览

- BlockThreat 安全周报 - 2025年第40周 1145 浏览

- 闪电贷费用 331 浏览

- 实现闪电贷 236 浏览

- Sui Move如何重新思考闪电贷安全性 1748 浏览

- 重入漏洞完全实战指南 2907 浏览

- 💸 闪电贷攻击:破坏 Solidity 智能合约 2546 浏览

- 第七部分:保护以太坊智能合约免受价格操纵攻击 2114 浏览