智能合约安全

SharkTeam:4月28日攻击者就已实施攻击-PolyNetwork攻击原理和资产转移分析

- SharkTeam

- 发布于 2023-07-04 17:08

- 阅读 3704

7月2日,PolyNetwork被攻击,在多条链上增发了价值三百多亿的资产,攻击者已获利约1000万美元。通过分析,我们发现攻击者在4月28日就已实施了攻击,但当时并没有攻击成功,7月2日再次实施攻击并成功,SharkTeam对本次攻击的攻击原理和黑客目前的资金转移模式进行了分析。一、攻击原理

7月2日,Poly Network被攻击,在多条链上增发了价值三百多亿的资产,攻击者已获利约1000万美元。

通过分析,我们发现攻击者在4月28日就已实施了攻击,但当时并没有攻击成功,7月2日再次实施攻击并成功,SharkTeam对本次攻击的攻击原理和黑客目前的资金转移模式进行了分析。

一、攻击原理分析

以以太坊上的一笔攻击交易为例

攻击者地址:

0x906639ab20d12a95a8bec294758955870d0bb5cc

被攻击合约:

0x250e76987d838a75310c34bf422ea9f1AC4Cc906

攻击交易:

0x1b8f8a38895ce8375308c570c7511d16a2ba972577747b0ac7ace5cc59bbb1c4

攻击流程:

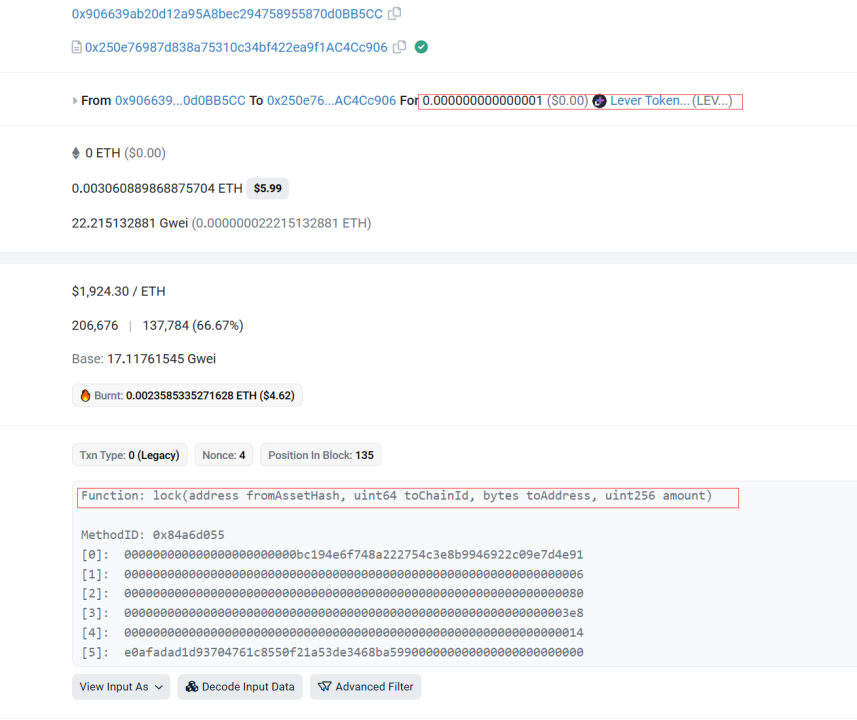

1.攻击者(0x906639ab)调用被攻击合约(0x250e7698)的lock函数锁定了 0.000000000000001个LEV币

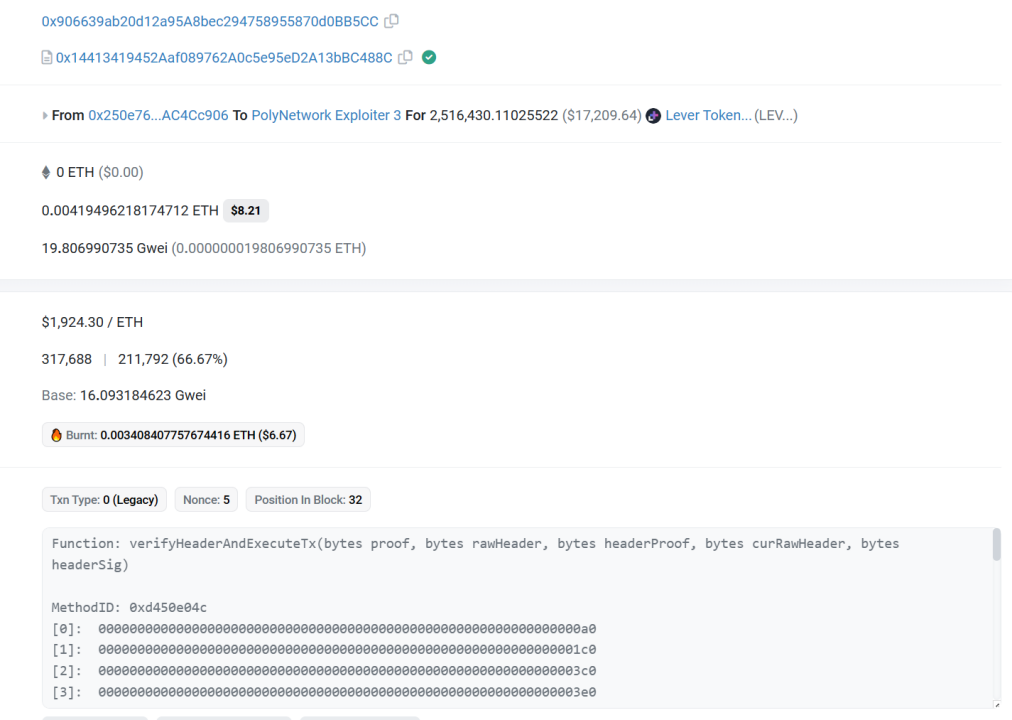

2.随后攻击者(0x906639ab)调用被攻击合约(0x250e7698)的verifyHeaderAndExecuteTx,直接提取出了大量的LEV币,这很明显跟锁定金额不匹配

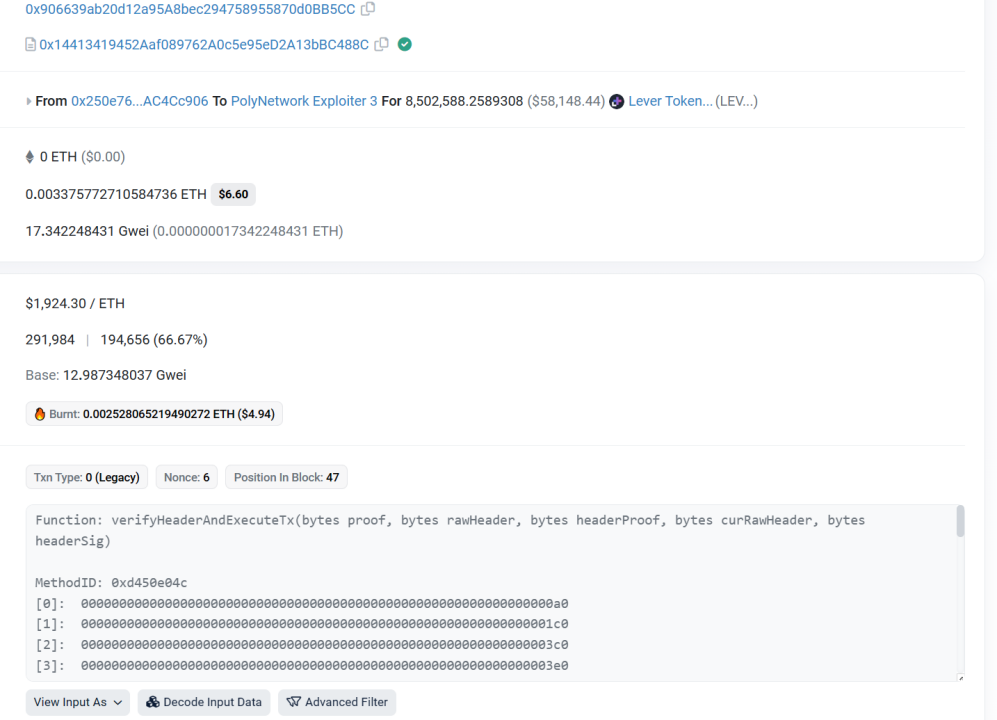

3.然后攻击者(0x906639ab)再次调用被攻击合约(0x250e7698)的verifyHeaderAndExecuteTx提取大量LEV币。

攻击的根本原因是黑客通过获得了多签合约4个EOA账户中的3个账户的签名,随后实现提现和增发的操作。黑客通过钓鱼或APT攻击等社工手段获得私钥或签名的可能性很高。

二、资产转移模式分析

如上面分析,这是一次针对PolyNetwork蓄谋已久的攻击,并不是一个利用偶然发生的合约漏洞进行的攻击,和去年Poly Network被攻击的原因差别很大。黑客在今年的4月28日就已实施过一次完全相同的攻击,但并没有成功,本次7月2日的攻击成功很可能是在这段时间内黑客成功获得了足够的签名权限或私钥(3/4)。

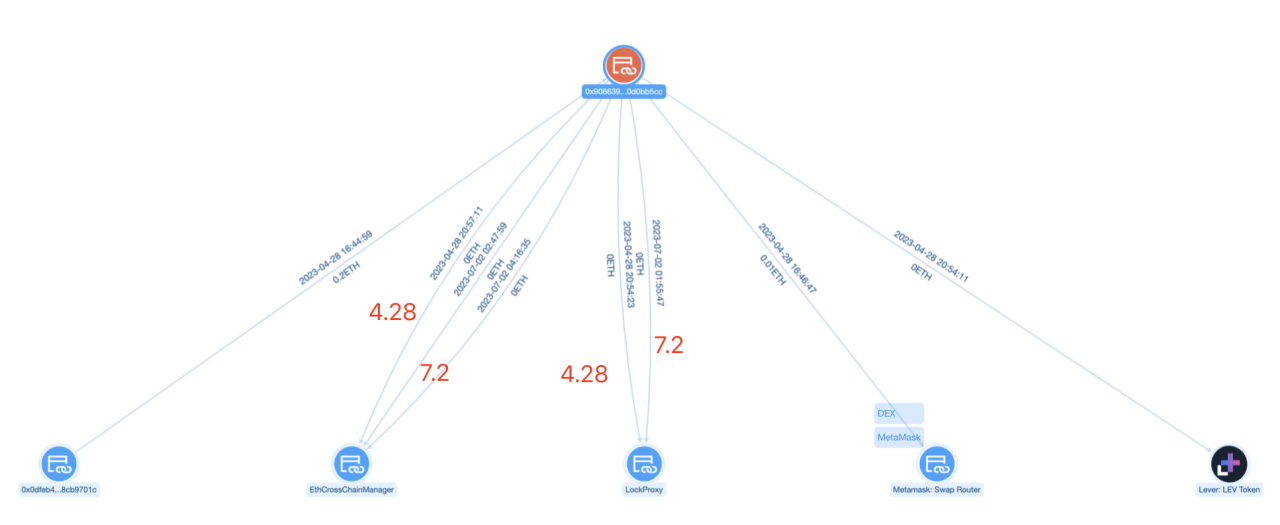

目前因本次攻击产生的损失预估超过了1000万美元,通过资产转移分析,我们发现,黑客正在进行有周密计划和有序组织的资产转移。

攻击者地址:

0xe0Afadad1d93704761c8550F21A53DE3468Ba599

将主要资产经过7月2日和7月3日两天已分别转移至如下21各以太坊地址:

0xc8Ab4aa93949c377C32c069272425bd42738C42F

0x23f4CA51aa75d9d3f28888748d514173394Cc671

0xfD3E731AFf8B930337302f26EEf015CFA022b778

0x3d66756BE05b9A54138530c3e5103A7A489E7047

0x2F6C25E3c93c0FC7fdDe2Ece8e370AE152a57B82

0xB69F28D84497107c2740471926Cc258BA1B855e9

0x85ef23553eae46eE8759Ee347D2b2fb1ee99bB60

0xbf6302Cbb051e1579Fe0eE116daf708739Ca4aE6

0x21f1628F288fc54c61284CFDc8275DAf7d057118

0x6893D0DE6746ffae0CDc94916F98B03E566B67a5

0xbCAC1C15AFEA9cd5a4879c8a476BC6494d544eb6

0xe5fa7E2AEC791Da10c5D5F397c4013e7C42dDAb9

0x9D8195f3DcC357Cd0A14De2609C9bB7e82831d66

0x5979fbfe759f77287B4F8129CD3949d6bD87A9f9

0x8d62f78a18AB68C7808183609B25b29e476b3573

0x8D72F9597571b6f1BA416beFf61Ef204732446a7

0xF3066Df075eFBCa47963e8E883E4055C02B0eb8A

0x9E98612E0ABB4E2034D2dE7f23Cf56644E56F89b

0x38aD785acF804c070a2DEc73cFbf85F4C08fD913

0x211AE110E2318c7cfA9391B390E5021709218D12

0x1417ba048C1FB874b00f519D5Ef68E8955bbe729

金额和种类都比较分散,就是为了后续的洗钱在做准备,而且大多数都是新地址,和其他交易所等交互很少,所以本次资产追回的难度会比较大。SharkTeam已对这些资产转移地址进行监控,如有动帐变化将第一时间预警同步。

About us

SharkTeam的愿景是全面保护Web3世界的安全。团队由来自世界各地的经验丰富的安全专业人士和高级研究人员组成,精通区块链和智能合约的底层理论,提供包括智能合约审计、链上分析、应急响应等服务。已与区块链生态系统各个领域的关键参与者,如Polkadot、Moonbeam、polygon、OKC、Huobi Global、imToken、ChainIDE等建立长期合作关系。

Twitter:<https://twitter.com/sharkteamorg>

Discord:<https://discord.gg/jGH9xXCjDZ>

Telegram:<https://t.me/sharkteamorg>

- 学分: 4

- 分类: 安全

- 标签: