Radiant Capital 事件更新

- RadiantCapital

- 发布于 2024-12-08 12:47

- 阅读 1884

2024年10月16日,Radiant Capital遭受了一次高度复杂的网络攻击,造成约5000万美元的损失。

Radiant Capital 事件更新

2024年12月6日

我们有关于2024年10月16日事件的重要更新,该事件中,Radiant Capital遭遇了一次非常复杂的网络攻击,造成损失约5000万美元。2024年10月17日,Radiant发布了一篇关于此次攻击的事后分析,其后聘请了领先的网络安全公司Mandiant协助调查,特别是在设备取证方面。同时,Radiant Capital DAO与zeroShadow和Hypernative合作进行链上资产追踪,并邀请了SEAL 911提供额外支持。

本摘要提供了Mandiant正在进行的调查的额外发现,详细说明了攻击者的高级战术,并强调了整个行业在交易验证实践方面迫切需要改善的必要性。

事件概述

2024年9月11日,一名Radiant开发者收到了来自一个看似可信赖的前承包商的Telegram消息。消息称,该承包商正在寻求与智能合约审计相关的新职业机会。消息中包含了一个关于承包商新声称的事业的压缩PDF链接,并请求反馈他们的工作。

在专业环境中,审查PDF请求是常见的——律师、智能合约审计员和合作伙伴经常以这种格式分享文件。考虑到这些互动的正常性,并且消息来自于前承包商,该文件最初没有引起怀疑,并被分享给其他开发者以获取反馈。此外,与ZIP文件相关的域名令人信服地伪造了承包商的合法网站,进一步降低了怀疑。

经过审查,该消息被怀疑来自朝鲜民主主义人民共和国 (DPRK) 关联的威胁行为者冒充前承包商。该ZIP文件在其他开发者间分享反馈时,最终传递了恶意软件,从而引发后续的入侵。

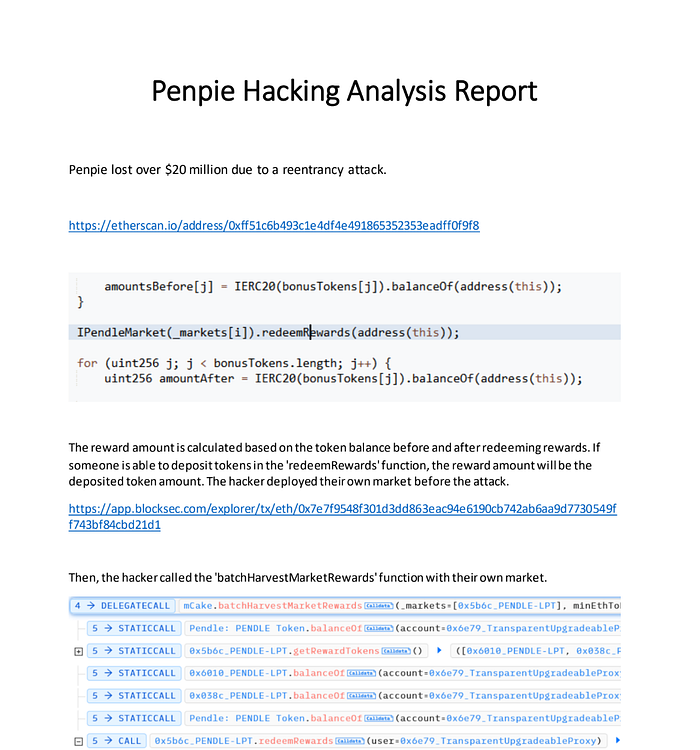

在ZIP文件中,攻击者传递了一个复杂的恶意软件——INLETDRIFT——位于_Penpie_Hacking_Analysis_Report.zip_中。它在展示一个看似合法的PDF给用户的同时,建立了一个持久性macOS后门。它使用恶意的AppleScript与域名_atokyonews[.]com_进行通信。

这一欺骗手段执行得如此顺利,即使采用了Radiant的标准最佳实践,如在Tenderly中模拟交易、验证有效负载数据及在每一步遵循行业标准的SOP,攻击者仍能够妥协多台开发者设备。前端界面显示了无害的交易数据,而恶意交易则在后台签名。传统检查和模拟没有显示明显的不一致,使得该威胁在正常审查阶段几乎是不可见的。

概述 Penpie_Hacking_Analysis_Report.zip 中的 INLETDRIFT

文件

Penpie_Hacking_Analysis_Report.zip/Penpie_Hacking_Analysis_Report/Penpie_Hacking_Analysis_Report.app/Contents/Resources/Scripts/main.scptMD5

FF15427D45B84E79B2E81199613041BB目录树

Penpie_Hacking_Analysis_Report.zip

├── Penpie_Hacking_Analysis_Report.app

│ ├── Contents

│ │ ├── CodeResources

│ │ ├── _CodeSignature

│ │ │ └── CodeResources

│ │ ├── Info.plist

│ │ ├── MacOS

│ │ │ └── applet

│ │ ├── PkgInfo

│ │ └── Resources

│ │ ├── applet.icns

│ │ ├── applet.rsrc

│ │ ├── description.rtfd

│ │ │ └── TXT.rtf

│ │ └── Scripts

│ │ └── **main.scpt**

│ └── Icon\015

└── solidity

├── BaseRewardPoolV2.sol

├── PendleStakingBaseUpg.sol

├── PendleStaking.sol

└── PenpieReceiptToken.sol应用显示名称

com.atokyo.News网络

hxxps://atokyonews[.]com/CloudCheck.php持久性

LaunchDaemons/com.apple.systemextensions.cache.plist诱饵

启动后向用户展示一个看似合法的PDF,如下所示:

作为 Penpie_Hacking_Analysis_Report.zip 一部分的诱饵PDF

在盗窃前的几周,攻击者在Arbitrum、Binance Smart Chain、Base和Ethereum上精心布置了恶意智能合约,如之前的事后分析中详细说明的那样。在2024年10月16日执行盗窃后3分钟,他们迅速删除了其第二阶段后门和相关浏览器扩展的痕迹。

Mandiant将此攻击归因于UNC4736,通常称为AppleJeus或Citrine Sleet。Mandiant自信地评估UNC4736与朝鲜民主主义人民共和国 (DPRK) 接轨。具体而言,该组织与DPRK的侦察总局 (RGB)保持一致,且与TEMP.Hermit有密切联系。

尽管调查仍在进行中,Mandiant有较高把握地评估此次攻击可归因于一个与朝鲜民主主义人民共和国 (DPRK) 相关的威胁行为者。

更广泛的行业影响

这一事件表明,即使是严格的SOP、硬件钱包、像Tenderly这样的模拟工具以及小心的人为审查也能被高级威胁行为者绕过。依靠盲目签名和可以被伪造的前端验证,需求开发更强大的硬件级解决方案来解码和验证交易有效负载。

随着DeFi行业的发展,它必须从表面的检查发展到强有力的设备级透明度,以防范日益复杂的攻击。

下一步

除了与Mandiant合作,Radiant DAO还与美国执法部门和zeroShadow紧密合作,以冻结被盗资产。Radiant全天候提供帮助,以协助相关机构追回被盗资金,并致力于分享所学经验,帮助整个行业提升安全标准。

- 原文链接: medium.com/@RadiantCapit...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,在这里修改,还请包涵~

- 来自 Tomasz 的更新 41 浏览

- “夺旗”竞赛继续! 87 浏览

- AI 正热,加密货币遇冷,那又如何? 177 浏览

- Polymarket交易手册 168 浏览

- 如何在稳定币上获得收益 178 浏览

- DeFi中的移动平均线:安全漏洞与攻击预防 71 浏览

- 如何在不到一分钟内发现Web3骗局 149 浏览

- MegaETH主网已上线:应用、社区以及为什么这个L2感觉与众不同 176 浏览

- Solana智能合约审计指南2026:Firedancer、Token-2022与安全检查清单 380 浏览

- $PUMP 论点:一月份的赌场 300 浏览

- 加密货币的2026年 = 互联网的2002年:黎明前最黑暗的时刻 229 浏览

- MiCA监管与安全:每个加密货币创始人需要了解的内容 340 浏览