零时科技 || Four.meme 攻击事件分析

- 零时科技

- 发布于 2025-03-19 16:17

- 阅读 2532

我们监测到four.meme平台遭受遭受黑客攻击,此次攻击导致损失约 180,000 USD

<!--StartFragment-->

<!--StartFragment-->

背景介绍

four.meme 是一个 Binance Academy 孵化的一个类似于 pump.fun 的 memecoin launchpad 。平台遭受遭受黑客攻击。损失约 180,000 USD 。攻击交易为:

https\://bscscan.com/tx/0xd9177f643e29fea98a609a9a82cd97bb843f914e3eddf4fbaa6f0da7b5824f3d

<!--EndFragment--> <!--StartFragment-->

攻击及事件分析

背景知识在之前的分析中已经详细描述,具体详情可以访问之前的文章查看。

攻击步骤1:

攻击交易hash为:

https\://bscscan.com/tx/0x5a3abc55b60fbf73f186e153293325feaf06945f9033b7a11f07da6ff72554e4

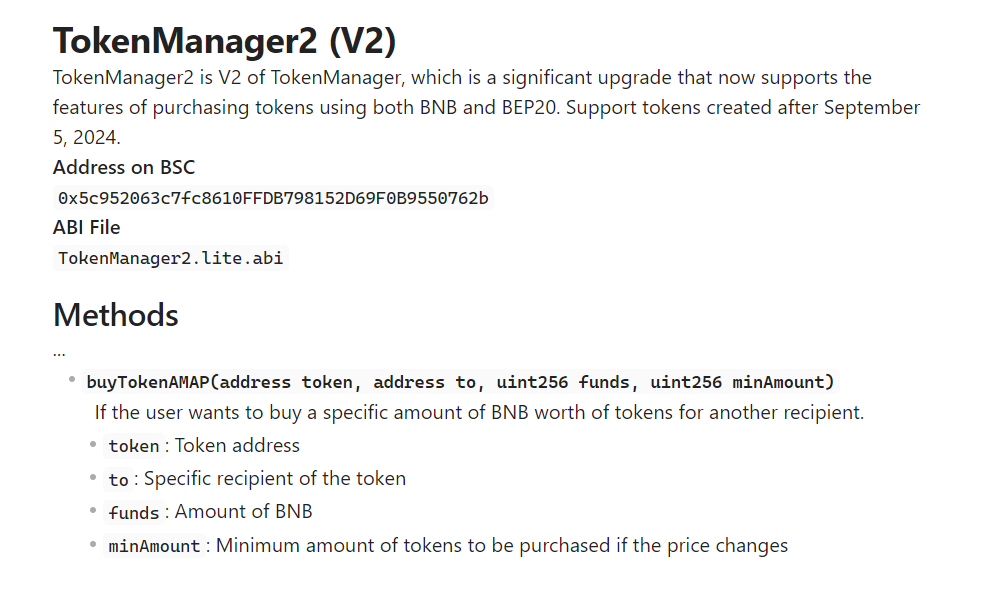

在步骤1中,攻击者利用 buyTokenAMAP 将指定的 token 转给还未创建的 PancakeSwap PairWBNB-MubaraKing ,buyTokenAMAP 的描述如下:

<!--EndFragment-->

<!--StartFragment-->

可以看到,该函数可以用 BNB 和 BEP20 Token 为指定地址购买 meme coin 。攻击者使用 buyTokenAMAP 的原因主要是因为当 Token 在内盘交易时,无法通过 transfer 自由转账。而且,由于 PancakeSwap Pair 的地址是可预测的,所以攻击者提前算好了 PancakeSwap PairWBNB-MubaraKing 的地址。导致攻击者在项目迁移到 DEX 前就完成了向 Pair 转账 meme coin 的操作。

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

我们可以看到,这笔交易所在的区块为 47556809 ,区块时间为 2025-03-17 22:54:53 (UTC) 。

攻击步骤2:

攻击交易hash为:

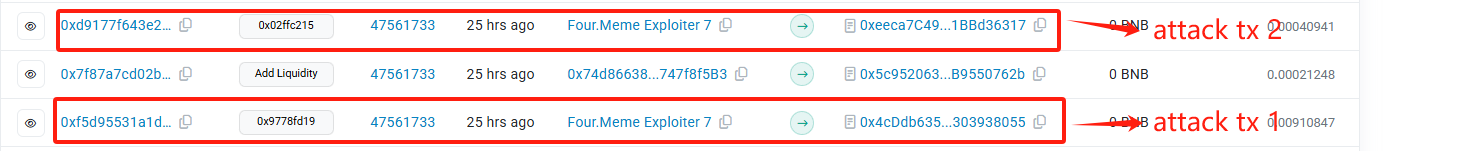

https\://bscscan.com/tx/0xf5d95531a1dd612f5e1c65b513d227360a66287e35f67e6e04a97321d3faae14

https\://bscscan.com/tx/0xd9177f643e29fea98a609a9a82cd97bb843f914e3eddf4fbaa6f0da7b5824f3d

当Token在内盘完成交易目标,即 Bonding Curve Process 达到 100% 会将内盘迁移到PancakeSwap 上,即外盘。攻击者利用 MEV 进行 sandwich 攻击,将迁移交易夹在中间,通过向 Pair 添加流动性,再等官网添加完流动性后便撤回流动性,再将手中的 MubaraKing 兑换为 WBNB 从而获取巨额利润。

<!--EndFragment-->

<!--StartFragment-->

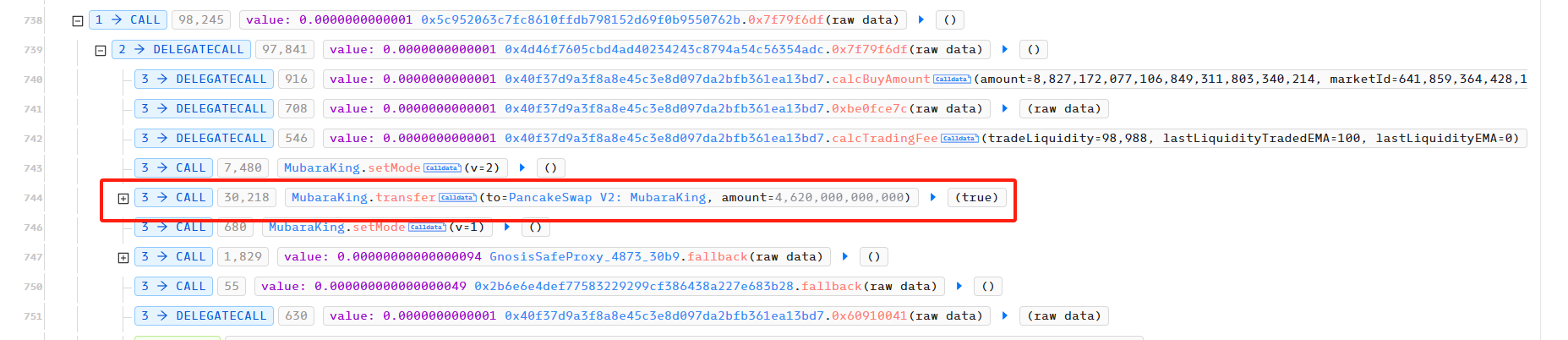

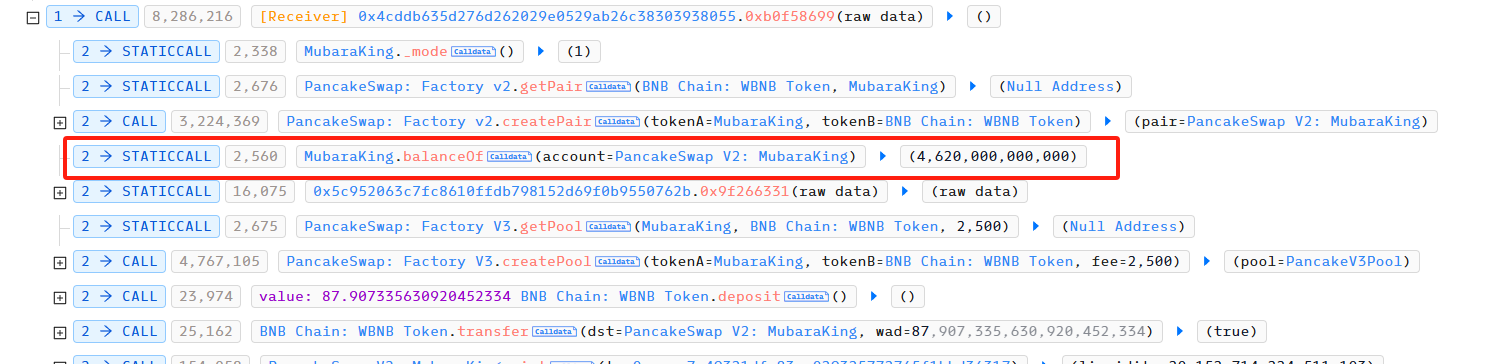

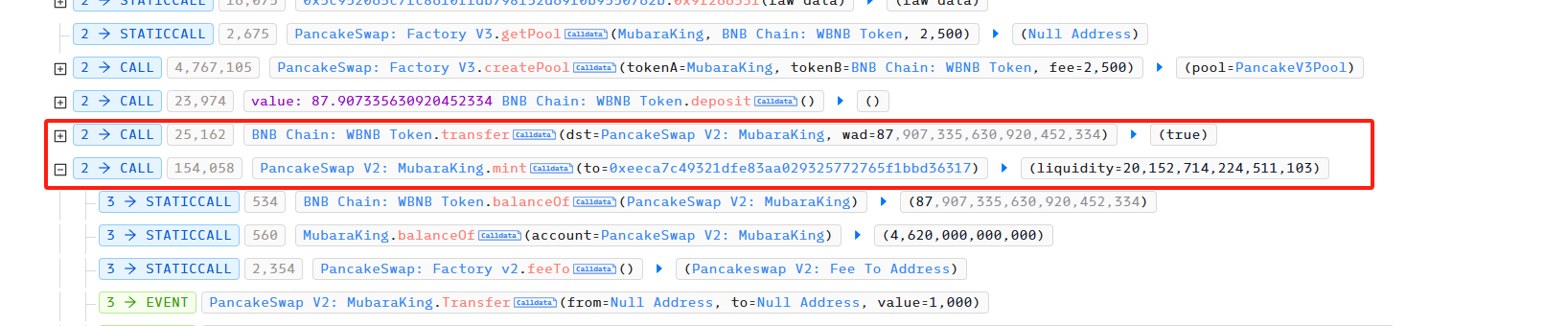

在攻击交易1中,攻击者通过 PancakeSwap Factory 创建了 PancakeSwap Pair WBNBMubaraKing,由于在攻击步骤1中,已经利用 buyTokenAMAP 向这个 Pair 中转入了MubaraKing ,所以此时 Pair 的 MubaraKing 的余额为 4,620,000,000,000

<!--EndFragment-->

<!--StartFragment-->

随后,攻击者又转入 87.9 WBNB ,使用 mint 获取 LP Token 完成提前添加流动性。

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

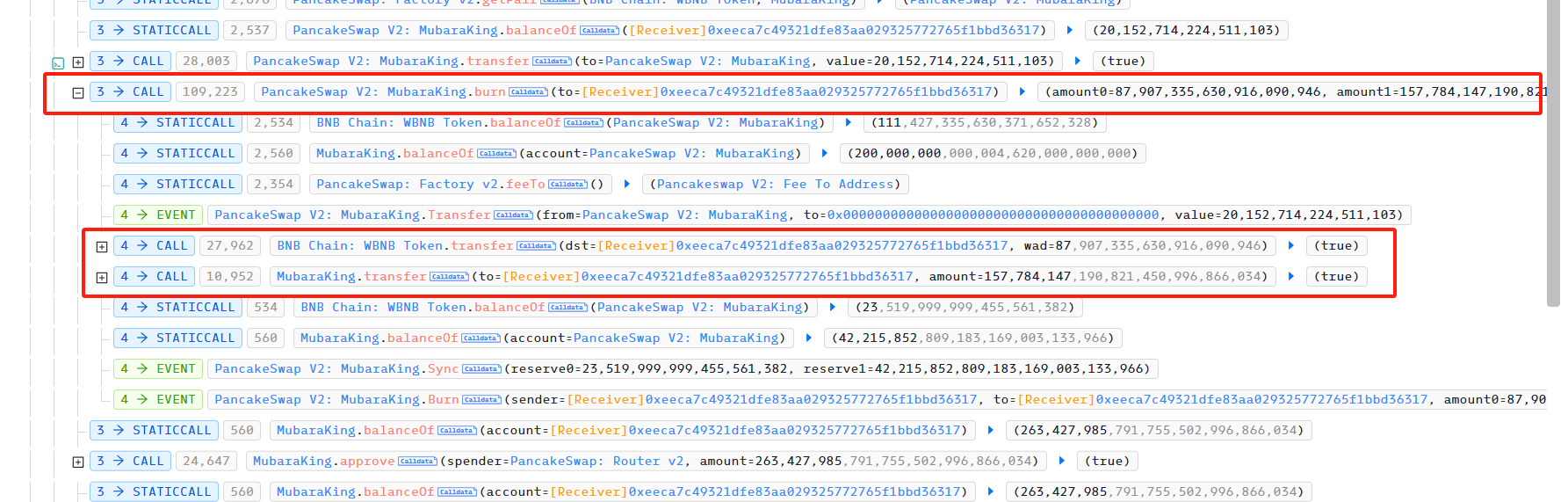

在攻击交易2中,攻击者先利用 burn 撤回自己添加的流动性,获得了 87.9 WBNB 和157,784,147,190,821,450,996,866,034 MubaraKing ,

<!--EndFragment-->

<!--StartFragment-->

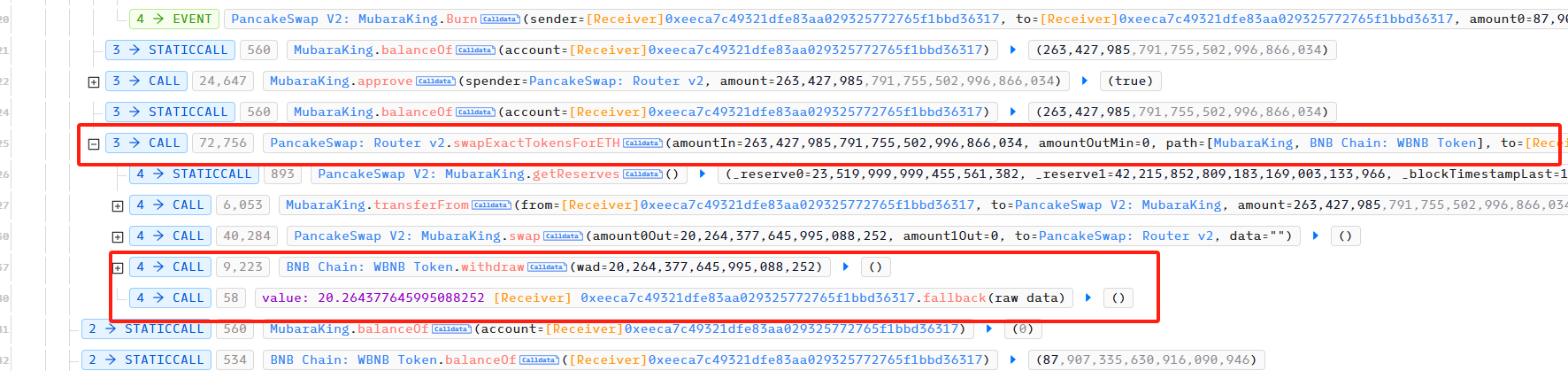

随后,又利用 PancakeSwap 将手中的 MubaraKing 兑换为 20 WBNB ,最终完成攻击。

<!--EndFragment-->

<!--StartFragment-->

这些交易的区块号为 47561733 ,区块时间为 2025-03-18 03:01:05 (UTC )。

<!--EndFragment-->

<!--StartFragment-->

总结

本次漏洞的成因是:

1. 在内盘交易时,可以利用 buyTokenAMAP 向没法发起交易的地址转账,绕过了内盘不可 transfer 的限制,导致提前添加了流动性。

2. Four.meme 在内盘的 bondingcurve process 为100%,向DEX进行迁移时,没有考虑到已经被提前添加了流动性的情况。导致迁移后随攻击者利先撤回提前添加的流动性,再用手中的 memecoin 将池子中的 WBNB 掏空完成攻击。建议项目方在设计经济模型和代码运行逻辑时要多方验证,合约上线前审计时尽量选择多个审计公司交叉审计。

<!--EndFragment-->

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 398 浏览

- 零时科技 || PGNLZ 攻击事件分析 413 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 664 浏览

- 臭名昭著的漏洞文摘#6:Balancer的支线故事与Rust的特定问题 734 浏览

- Bybit、Cetus & Balancer 2025年黑客事件:从DeFi 34亿美元漏洞攻击中吸取的安全教训 490 浏览

- BlockThreat 周报 - 2026年第1周 1425 浏览

- 零时聚焦 || 2025 年区块链安全态势年报 770 浏览

- 智能合约审计投资回报率:投资者尽职调查指南 601 浏览

- 谁在盗取你的加密资产?——2025年Web3用户安全与风险趋势报告 1086 浏览

- CertiK年度安全报告:2025年Web3损失同比增37%,钓鱼攻击与供应链事件成主要威胁 709 浏览

- Balancer v2 攻击:通过精度损失进行价格操纵 1050 浏览

- DeFi 安全观察: Balancer V2 架构与舍入漏洞分析 526 浏览