安全硬件的五个级别

- Paradigm

- 发布于 2024-11-22 18:45

- 阅读 1349

本文探讨了可编程密码学和安全硬件的重要性,提出实现可编程密码学的五个安全硬件级别,并分析了每个级别的开发体验与安全性。文章强调,虽然当前安全硬件技术使得开发者可以创造出具有良好性能的应用,但要实现更高的安全性,仍需在硬件层进行创新,并展望未来在全球范围内实现高度安全的应用。

实现 可编程密码学 是下一个十年中最重要的问题之一,对于下一代智能和安全的网络体验及其他领域。我们认为,实现这一目标将需要利用保障计算完整性和机密性的安全硬件。

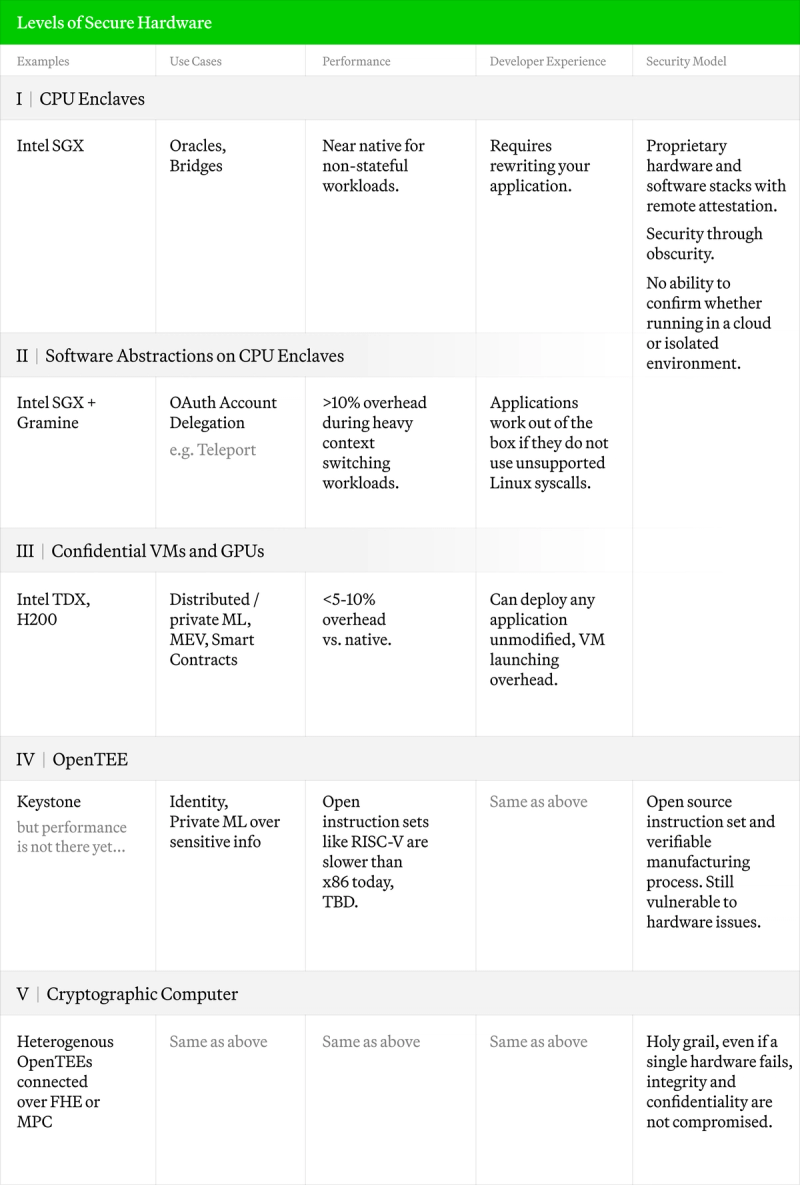

我们可以看到安全硬件的 5 个级别:

- 级别 1:允许构建基本应用,如预言机或桥接器。开发者体验不佳,但对于这些应用性能可接受。安全性基于专有供应链。

- 级别 2:性能稍差,但开发者体验更好,允许更具表达力的应用,如社交媒体账户委托,例如 Teleport。没有安全性的提升。

- 级别 3:优秀的开发者体验,接近本地性能,支持 GPU。允许使用像私有或可验证的机器学习推断等应用测试安全硬件的极限。没有安全性的提升。我们在这里,开发者可以构建大多数“终局”可编程密码学今天所能实现的令人兴奋的事物。

- 级别 4:通过拥有开放制造过程的安全硬件来提高安全性,同时开发者体验和性能保持不变。使我们能够安全地扩展可编程密码学的好处,而无需依赖专有制造商。

- 级别 5:通过将异构开放安全硬件相互连接以实现冗余来提高安全性。我们可以在全球范围内可靠地使用安全硬件来进行投票或处理敏感医疗数据。

我们从这项分析中的主要收获是:我们今天可以使用安全硬件构建出色的应用;这个堆栈已为开发者准备好,性能良好。为了使事情更安全,我们需要在硬件层进行创新。

可编程密码学使有趣、安全和智能的体验成为可能。

密码学是一种强大的工具,可以创建有趣、安全和强大的计算、通信和浏览网络的环境。可编程密码学将使我们能够更好地利用我们的数据。以下是一些示例:

- 下一代大型语言模型将使用用户数据(例如聊天记录和医疗数据)在大型集群上进行训练,而不会侵犯他们的隐私。我们将知道用于运行每个推断结果的模型,并对内容的真实性有完全的来源追踪。

- 人们将能够协调并将账户权限授予他们的朋友或互联网上的陌生人。这对我来说是最令人兴奋的事情之一。举个例子,Teleport 最近允许任何拥有魔法链接的人从其发出的 Twitter 账户发布推文,只要该推文遵循特定规则。如果你觉得 Twitch 玩精灵宝可梦很有趣,那想象一下群组聊天同时控制着 100 个 MrBeast 水平的 TikTok 账户。

- 人们将能够安全地交流敏感信息。例如,在 Frontiers 2024 中,我们与 Cursive 合作,做了一个 安全招聘“约会”应用——人们可以见面,仅在对方匹配你的兴趣并且他们也在寻找某种特征的候选人时选择分享自己在寻找工作。如果没有匹配,就不会分享任何敏感内容,连我们都不会知道,因此你可以得到保证,没有人会了解到你敏感的兴趣!

安全硬件是实现可编程密码学规模的必要条件。

我们可以通过 ZKP(零知识证明)、同态加密(FHE)、多方计算(MPC)和不可区分混淆(IO)等多种技术来实现上述某些内容。这些技术虽然纯粹且美观,但在规模部署方面存在不可忽视的障碍。FHE 并没有解决谁持有解密密钥的问题,MPC 基于非合谋假设,ZK 无法处理共享状态,而 IO 仍然没有可行的构建。此外,上述每种技术都有较高的开销。在性能和健壮性重要的情况下,可能无法在大规模上部署这样的可编程密码学。我们能做得更好吗?

安全硬件允许具有认证计算完整性的隐私保护计算。这在实践中意味着,你提供一个程序、一部分加密输入,而安全硬件可以在该加密输出上评估程序,并向你提供一份证明(通常来自硬件制造商),证明它正确运行了你请求的程序。

这是一种强大的工具,已经在每个现代 Apple 设备 中得到广泛部署,并将继续变得越来越流行;只需看看 Apple 的私有云计算 在今年早些时候的公告。类似的功能在最大的公共云上已经通过 Intel SGX/TDX、亚马逊 Nitro、AMD SEV 等可用。如许多读者所知,安全硬件存在着众多漏洞,研究人员已多次攻破。尽管如此,我们认为安全硬件是实现实用可编程密码学的关键。

如何看待安全硬件的级别?

我们认为三个轴线是重要的:

- 性能:执行的速度与没有任何隐私或完整性保证的“本地”执行相比如何?这是一些 最新的研究。

- 开发者体验:在安全硬件上运行程序有多简单?它是直接运行还是我需要为该目标重写它?我需要了解可能影响机密性保证(如数据访问模式)的程序特性吗?

- 安全模型:我们对系统做了什么假设?根据这些假设,我们防范哪些威胁?实现这些安全模型的具体方法有哪些?

基于这三点,我们制作了以下表格,里面列出了我们感到兴奋的在每个级别解锁的一些用例。我们所呈现的示例是具有代表性的,关于完整的知识系统化,建议读者参考这篇 优秀的研究。支持远程证明并在内存隔离上拥有硬件级别的保证是我们评估时的基本条件。

我们已经看到开发者使用 Gramine、Intel TDX 和最新的 H200s 构建出有趣、安全和智能的体验,如上所示。我们缺乏一个优秀的开发工具包来开发基于安全硬件的应用,虽然已有一些令人兴奋的 初步工作 在进行中。今天,我们显然处于级别 3,这是开发者社区的一个绝佳位置,因为我们可以开始创新。

随着我们努力提升级别,权衡开始变得更加困难

在异构安全硬件之间创建冗余将降低性能。

让我们达到级别 5。

我们认为,未来几年基于安全硬件的构建将经历一场复兴。我们曾认为“怪异”或“不可行”的应用将开始变得正常和实际。每个主要基础设施提供商都将广泛推出这种硬件,并提供云认证,以确保其客户的可靠性。

要超越协调有趣的社交体验,创建一个公平的全球金融系统,使用敏感数据训练大型模型,并进行私人身份管理,这一切都在全球范围内,我们将需要到达级别 5——密码计算的圣杯。我们认为这是一个非常令人兴奋的未来。

如果你正在从事上述工作并希望加速我们走向未来,请联系 georgios@paradigm.xyz。

致谢

感谢 Phil Daian、Andrew Miller 和 Quintus Kilbourn 的审阅和反馈。

- 原文链接: paradigm.xyz/2024/11/the...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 以太坊 2029 Strawmap 傻瓜指南 23 浏览

- zERC20 在 Arbitrum 上线:最完备 L2 的原生隐私 68 浏览

- 零知识编年史:群 42 浏览

- 以太坊执行层优化:状态树与虚拟机 175 浏览

- 首批 ZK 漏洞利用事件已发生,但它们并非我们所预期 177 浏览

- 首次 ZK 攻击发生,且出乎意料 205 浏览

- Vitalik: 以太坊量子抵抗路线图 148 浏览

- zkMesh:2026年2月回顾 190 浏览

- 失效的 Groth16 `delta == gamma == G2 生成元` 163 浏览

- 量子可恢复的 Zcash 172 浏览

- ZK编年史:哈希登场 246 浏览

- Layer Zero 发布 Zero 链:去中心化的多核世界计算机 444 浏览