揭示GameFi安全性:常见威胁和可靠解决方案

- ankitacode11

- 发布于 2025-05-02 19:30

- 阅读 1877

本文深入分析了GameFi领域面临的安全挑战,包括智能合约漏洞、token和NFT的风险以及跨链桥的漏洞,还讨论了链下安全问题,如基础设施漏洞和钓鱼攻击。文章提供了开发者和玩家可采取的缓解策略,并展望了GameFi安全性的未来,强调了AI驱动的安全、改进的代币经济模型和监管的重要性。

GameFi,区块链技术和游戏领域的革命性融合,通过引入 玩赚 (P2E) 模式、非同质化代币 (NFTs) 和去中心化经济,重新定义了玩家参与度。2022 年,GameFi 占加密货币行业融资的 9.5%,同比增长超过 118%,预计到 2024 年将吸引 5000 万活跃玩家。然而,这种飞速发展使 GameFi 成为网络攻击的主要目标,2022 年发生的 Axie Infinity 遭 6 亿美元黑客攻击就是一个例证。本文借鉴了 Zhangchi Qin 在币安学院发表的文章中的见解、其他来源以及截至 2025 年 5 月的进展,深入分析了 GameFi 的安全挑战、它们的影响以及可行的解决方案,包括代码片段以说明缓解策略。无论你是构建下一个大型 GameFi 平台的开发人员,还是在这个活跃的生态系统中探索的玩家,了解这些风险对于在这个领域蓬勃发展至关重要。

什么是 GameFi?

GameFi 将区块链技术与游戏相结合,创建去中心化平台,玩家可以通过游戏赚取奖励,通常是 ERC-20 代币或 NFT。与开发者控制游戏内资产的传统游戏不同,GameFi 利用区块链来确保玩家的真正所有权,从而可以在 NFT 市场或加密货币交易所进行交易。去中心化自治组织 (DAOs) 使社区能够管理项目决策,从而培育玩家驱动的生态系统。Axie Infinity、Gala Games 和 Illuvium 等平台展示了 GameFi 的潜力,将沉浸式游戏与经济激励措施融为一体。

GameFi 中的金融风险——资产具有现实世界的价值——加剧了安全漏洞的后果。一次攻击可能会耗尽钱包、使资产贬值或使项目崩溃,从而使强大的安全性成为 GameFi 成功的基石。

为什么 GameFi 的安全性至关重要

GameFi 将游戏和金融融合在一起,带来了独特的风险。玩家和投资者将大量资源投入到游戏内资产和代币中,从而使违规行为具有破坏性。与 Axie Infinity 相关的 2022 年 Ronin Network 黑客攻击事件中,攻击者利用远程过程调用 (RPC) 节点中的后门窃取了价值 6 亿美元的 ETH,动摇了行业信心。2023 年的一项研究表明,自 2017 年以来推出的 Web3 游戏中,超过 75% 的游戏都失败了,其中 2022 年的失败率高达 107.1%,部分原因是安全漏洞、不可持续的代币经济学和市场低迷。随着 GameFi 到 2024 年扩展到 5000 万玩家,解决安全性对于维持增长、保护社区和促进主流采用至关重要。

GameFi 中常见的安全问题

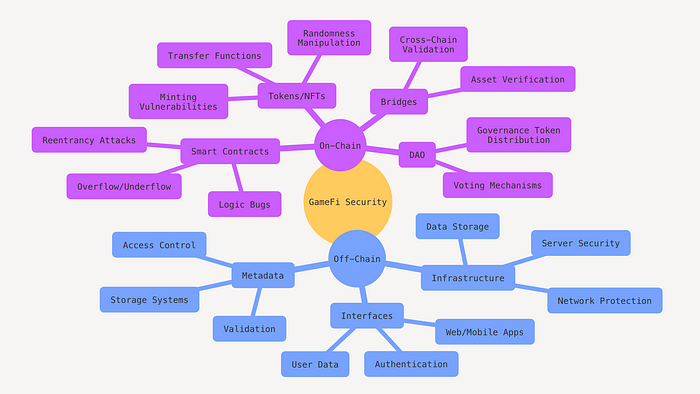

GameFi 的安全挑战分为 链上(与区块链相关)和 链下(外部基础设施)漏洞,每种漏洞都会给平台和玩家带来不同的风险。

链上安全挑战

1. 智能合约漏洞

智能合约是 GameFi 的支柱,可自动执行游戏机制、交易和奖励。但是,设计不当的合约容易受到攻击:

- 重入攻击:攻击者利用逻辑缺陷重复调用函数,从而可以无限次地铸造代币。2022 年的 DeFi Kingdoms 漏洞使攻击者能够铸造锁定的代币,从而使它们的价值暴跌。

- 逻辑错误:奖励分配或访问控制中的错误可能导致未经授权的访问。2024 年,80% 的加密货币黑客攻击与访问控制漏洞有关。

- 数值溢出/下溢:超出最大或最小限制的值可能会扰乱代币余额。

示例代码片段:使用互斥锁防止重入

// SPDX-License-Identifier: MIT

pragma solidity ^0.8.0;

contract GameFiToken {

bool private locked;

mapping(address => uint256) public balances;

modifier noReentrancy() {

require(!locked, "Reentrancy detected");

locked = true;

_;

locked = false;

}

function withdraw(uint256 amount) external noReentrancy {

require(balances[msg.sender] >= amount, "Insufficient balance");

balances[msg.sender] -= amount;

(bool success, ) = msg.sender.call{value: amount}("");

require(success, "Transfer failed");

}

}此代码段使用 noReentrancy 修饰符通过在函数执行期间锁定合约来方式重入,从而确保安全提款。

影响:智能合约漏洞会耗尽资金、扰乱游戏玩法并损害信任。

2. 代币和 NFT 漏洞

GameFi 依赖于 ERC-20 代币和 NFT,这引入了特定的风险:

代币漏洞:

- 不当铸造:漏洞允许无限量地创建代币,从而破坏经济稳定。

- 不受控制的供应:过度发行会导致通货膨胀,从而降低可玩性。

- 转移漏洞:薄弱的转移函数允许未经授权的移动。

NFT 特有的风险:

- 时间戳操纵:矿工操纵区块时间戳以铸造稀有 NFT。

- 随机性利用:即使使用 Chainlink VRF,较弱的随机数生成也允许通过重复尝试铸造来获得稀有 NFT。

- 转移中的重入:用于 ERC-721 或 ERC-1155 NFT 的

safeTransferFrom()等函数会触发回调(例如,onERC721Received()),如果未正确保护,则可能被利用。 - 元数据篡改:集中存储 NFT 元数据有篡改风险,从而影响真实性。

示例代码片段:使用 Chainlink VRF 安全地铸造 NFT

// SPDX-License-Identifier: MIT

pragma solidity ^0.8.0;

import "@chainlink/contracts/src/v0.8/VRFConsumerBase.sol";

contract GameFiNFT is VRFConsumerBase {

uint256 public tokenId;

mapping(uint256 => uint256) public tokenRarity;

constructor(address vrfCoordinator, address linkToken, bytes32 keyHash)

VRFConsumerBase(vrfCoordinator, linkToken) {

// Initialize Chainlink VRF

}

function mintNFT() external {

require(LINK.balanceOf(address(this)) >= fee, "Insufficient LINK");

requestRandomness(keyHash, fee);

}

function fulfillRandomness(bytes32 requestId, uint256 randomness) internal override {

tokenRarity[tokenId] = (randomness % 100) + 1; // Rarity from 1 to 100

tokenId++;

}

}此代码段使用 Chainlink VRF 在 NFT 铸造中实现安全的随机性,从而降低了操纵风险。

影响:代币和 NFT 漏洞会使资产贬值、扰乱经济并损害玩家的利益。

3. 跨链桥漏洞

跨链桥支持跨区块链的资产转移,从而提高流动性,但也引入了风险:

- 资产验证不一致:合约漏洞允许攻击者凭空创建资产,如 2022 年 Ronin Network 黑客攻击(被盗 6 亿美元 ETH)所示。

- 验证弱点:不良验证允许未经授权的提款。

- 签名盗窃:网络钓鱼会损害验证者的签名或密钥。

示例代码片段:多重签名桥验证

// SPDX-License-Identifier: MIT

pragma solidity ^0.8.0;

contract GameFiBridge {

address[] public validators;

uint256 public requiredSignatures;

mapping(bytes32 => mapping(address => bool)) public signatures;

constructor(address[] memory _validators, uint256 _requiredSignatures) {

validators = _validators;

requiredSignatures = _requiredSignatures;

}

function submitSignature(bytes32 transactionHash) external {

require(isValidator(msg.sender), "Not a validator");

signatures[transactionHash][msg.sender] = true;

}

function executeTransfer(bytes32 transactionHash, address recipient, uint256 amount) external {

uint256 signatureCount = 0;

for (uint256 i = 0; i < validators.length; i++) {

if (signatures[transactionHash][validators[i]]) {

signatureCount++;

}

}

require(signatureCount >= requiredSignatures, "Insufficient signatures");

// Execute transfer

}

function isValidator(address _address) private view returns (bool) {

for (uint256 i = 0; i < validators.length; i++) {

if (validators[i] == _address) return true;

}

return false;

}

}此代码段实现了桥接转移的多重签名验证,从而提高了安全性。

影响:桥接漏洞会导致巨额损失并损害信誉。

4. DAO 治理风险

DAO 支持社区治理,但也面临漏洞:

- 中心化风险:治理代币的中心化会使控制中心化。

- 投票机制缺陷:错误允许未经授权的规则更改。

- 金库漏洞:合约漏洞允许访问 DAO 资金。

示例代码片段:安全的 DAO 投票

// SPDX-License-Identifier: MIT

pragma solidity ^0.8.0;

contract GameFiDAO {

mapping(address => uint256) public votes;

uint256 public totalVotes;

bool public votingActive;

modifier onlyDuringVoting() {

require(votingActive, "Voting is not active");

_;

}

function startVoting() external {

require(!votingActive, "Voting already active");

votingActive = true;

}

function castVote(uint256 voteWeight) external onlyDuringVoting {

votes[msg.sender] += voteWeight;

totalVotes += voteWeight;

}

function endVoting() external {

require(votingActive, "Voting not active");

votingActive = false;

// Process results

}

}此代码段通过将操作限制在活跃的投票期间来确保安全投票。

影响:治理问题会疏远玩家并破坏项目稳定。

链下安全挑战

1. 基础设施漏洞

用于后端操作、Web 界面或应用程序的中心化服务器容易受到以下攻击:

- 渗透攻击:黑客利用漏洞来访问数据或帐户。

- 特洛伊木马恶意软件:恶意软件会损害密钥。

- DDoS 攻击:服务器过载会扰乱游戏玩法。

影响:服务器漏洞会损害数据和扰乱运营。

2. 元数据存储风险

NFT 元数据通常存储在中心化服务器上,而不是存储在 IPFS 上,因此容易受到篡改,从而影响资产的真实性。

影响:元数据篡改会损害玩家的权利和资产价值。

3. 网络钓鱼和社会工程

网络钓鱼占 2019 年至 2021 年加密货币盗窃案的 30%,涉及到冒充开发人员以窃取密钥或密码。网络数据包劫持会导致虚假充值或物品操纵。

影响:网络钓鱼会损害资产和信任。

4. 界面安全问题

Web 和移动界面面临:

- 信息泄露:排行榜暴露会泄露敏感数据。

- 会话管理薄弱:处理不当有帐户接管的风险。

- 应用程序漏洞:前端漏洞会引发攻击。

影响:界面漏洞会暴露数据并引发攻击。

5. 跑路 和欺诈项目

跑路是指开发者在筹集资金后放弃项目,这种现象十分猖獗。2022 年的 Dragoma 跑路事件让投资者持有毫无价值的代币。欺诈项目通常缺乏审计或透明度。

影响:诈骗会劝退用户并损害 GameFi 的声誉。

6. 经济和代币经济风险

不良的代币经济会破坏游戏的稳定:

- 通货膨胀模型:过度发行代币会导致恶性通货膨胀。

- 庞氏骗局:依赖新投资的项目会崩盘。

- 市场波动:加密货币价格波动会影响资产价值。

影响:经济缺陷会降低留存率和可行性。

值得注意的 GameFi 安全事件

- Axie Infinity(2022 年 3 月):Ronin Network RPC 节点中的后门导致价值 6 亿美元的 ETH 被盗。

- Vulcan Forged(2021 年 12 月):闪电贷攻击造成 1.4 亿美元的损失。

- DeFi Kingdoms(2022 年):重入漏洞允许恶意代币铸造,导致价格暴跌。

- Dragoma(2022 年):跑路事件让投资者持有毫无价值的代币。

缓解策略

对于开发者

- 技术安全措施:

- 由信誉良好的公司进行定期的智能合约审计。

- 使用形式验证来保证代码的完整性。

- 实施持续的漏洞扫描。

- 使用多重签名验证来保护桥接。

- 运营安全:

- 执行特定于 Web3 的渗透测试。

- 维护具有事件监控的安全运行时环境。

- 启动漏洞赏金计划。

- 制定包含止损和攻击跟踪在内的紧急响应计划。

- 最佳实践:

- 将 NFT 元数据存储在 IPFS 上。

- 设计可持续的代币经济。

- 发布审计报告和治理规则。

对于玩家

- 尽职调查:

- 研究项目,验证凭据并查看审计。

- 在 X 等平台上查看社区反馈。

- 个人安全:

- 使用硬件钱包。

- 切勿共享私钥。

- 启用双因素身份验证 (2FA)。

- 定期监控帐户。

GameFi 安全的未来

GameFi 的增长取决于强大的安全性。新兴趋势包括:

- 人工智能驱动的安全:人工智能检测网络钓鱼、闪电贷和漏洞。

- 改进的代币经济:通货紧缩模型可提高稳定性。

- 监管清晰:框架减少诈骗。

- 用户友好的界面:简化的钱包吸引休闲游戏玩家。

结论

GameFi 在游戏和金融领域的创新融合提供了前所未有的机遇,但也面临着复杂的安全挑战。链上漏洞(如重入、桥接漏洞和 DAO 缺陷)以及链下威胁(如网络钓鱼和服务器攻击)都需要保持警惕。引人注目的黑客攻击和高失败率突显了利害攸关的风险。开发者必须优先考虑审计、安全编码和透明度,而玩家应进行尽职调查并保护其资产。通过应对这些挑战,GameFi 可以发展成为一个安全的、玩家拥有的生态系统,从而在未来重塑游戏行业。

- 原文链接: medium.com/@ankitacode11...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~