区块链的威胁建模 - ImmuneBytes

- ImmuneBytes

- 发布于 2025-02-25 16:46

- 阅读 1288

本文深入探讨了区块链技术的核心机制,包括共识协议、数据层、网络层以及模块化架构。文章分析了每个层面存在的潜在威胁,如验证者卡特尔、数据可用性问题、DDoS攻击以及模块化链中的漏洞,并提出了相应的缓解策略,强调了威胁建模对于保障区块链安全的重要性。

一段穿梭于代码、混沌与共识的旅程

想象一个熙熙攘攘的集市,中心没有任何单一的可信权威。每个人都在交易;每个人都有发言权;每个人都在帮助保持记录的正确。这就是区块链想要成为的样子:一个自我调节的共识引擎,一个不需要任何中间人的活账本。然而,在这充满希望的外表下,隐藏着一个复杂的机器,它至少必须信任它的蓝图。当我们信任蓝图时,我们必须清楚地知道它的哪些接缝可能吱吱作响,哪些焊接点可能失效。

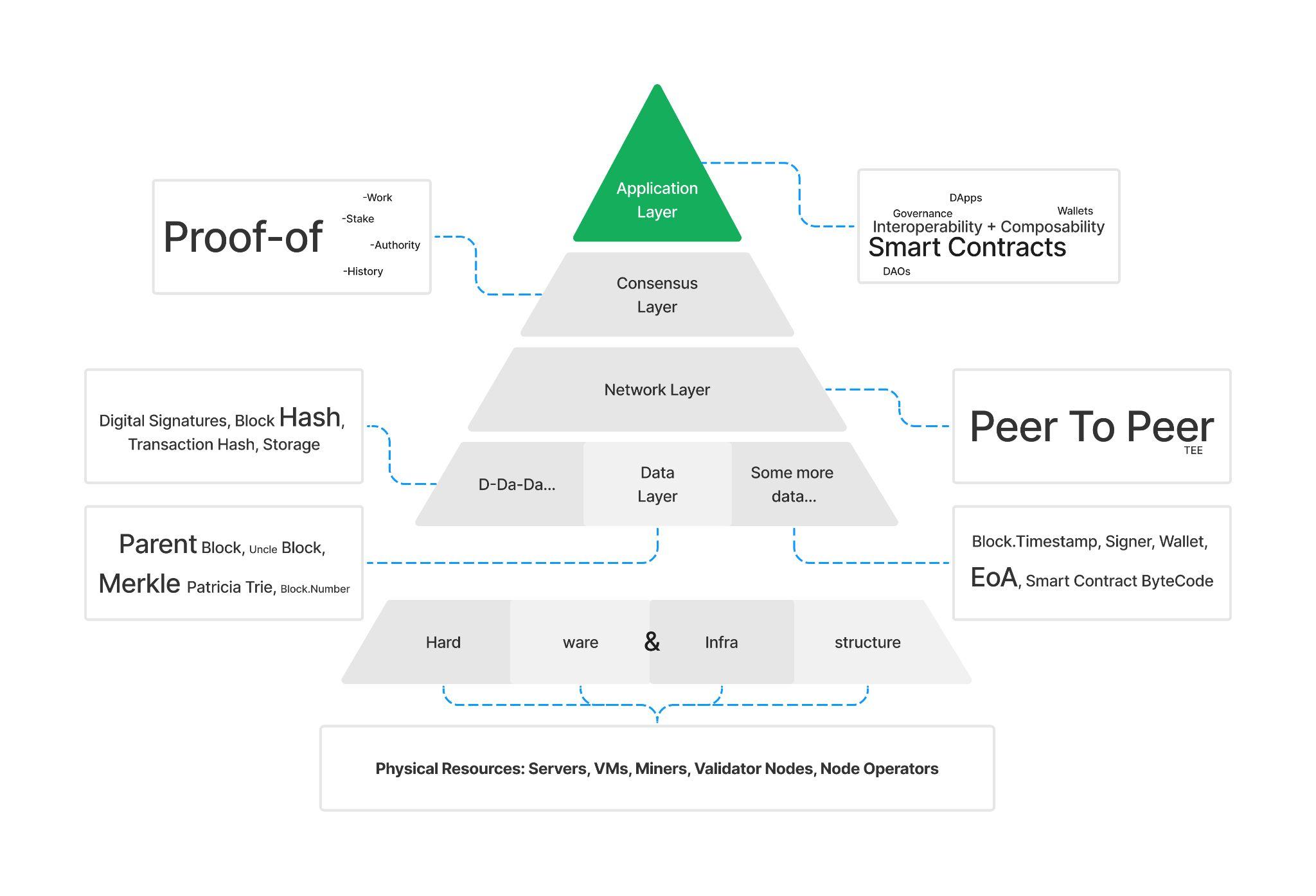

本文重点评估区块链的支柱——使其保持运转的内部机制。我们不打算细究 DeFi 应用程序的界面或 NFT 市场的用户体验。相反,我们将聚焦于基础设施:共识层、数据完整性框架、网络协议和模块化组件,这些构成了整个生态系统。在这些更深层次上,一个被忽视的假设可能导致整个操作崩溃。

共识:信任一个不信任的机器

任何区块链的核心都是其共识协议。如果没有一种可靠的方式让成千上万的节点就单一的事实来源达成一致,整个系统就会崩溃。权益证明 (PoS) 模型,例如基于 Cosmos 的链中的模型,假设大多数验证者都会规范行事;毕竟,他们已经抵押了自己的资产作为抵押品。但是,如果一个验证者卡特尔悄悄地统一他们的利益呢?如果经济激励变得扭曲,并且串通最终比公平更有利可图呢?

对共识的微妙威胁:

- 验证者卡特尔: 一小群验证者可能会形成联盟,并凭借足够的联合投票权,重写交易历史记录、最终确定可疑区块或审查某些交易。这种隐蔽的合作从内部破坏了链的完整性,即使它表面上看起来是合规的。

- 对最终确定窗口的攻击: 许多拜占庭容错 (BFT) 协议在建立最终确定性之前都有一个“窗口”。如果攻击者可以操纵此期间的区块传播或网络连接,他们可能会引入分叉或阻止共识过程,从而阻止链达到稳定的历史记录。

- 不正当的激励和不当行为: 追求更高利润的验证者可能会躲避惩罚机制或进行微妙的时机调整。随着时间的推移,激励结构中的这些裂缝会扩大,从而削弱信任和安全性。

加强基础:

项目通常将加密证明、严格的削减条件和验证器的随机选择(通过VRF)结合起来,以使对手不断猜测。例如,以太坊的信标链和 Cosmos 的 Tendermint 算法实现了多层投票轮次和最终确定检查点。就像一座有多道城墙的堡垒一样,每一层都限制了攻击者可以造成的损害。

数据层:内存、可用性以及过去交易的幽灵

区块链不仅仅是区块的链。它是一个动态的内存系统——一个必须忠实地记录每笔交易对帐户、智能合约和治理参数的影响的系统。当数据丢失、损坏或被扣留时,链的承诺就会失效。例如,构建在 Cosmos SDK 上的模块不仅在本地,而且在整个区块链间通信 (IBC) 网络中都依赖于准确、及时的。即使数据可用性出现轻微故障,也可能导致 appchain 失去同步或无法正确更新其状态机。

数据可用性的主要威胁:

- 选择性扣留交易: 如果某些节点通过不广播交易来审查交易,则 mempool 会变得扭曲。这可能会使一些市场参与者获得不公平的优势,或使网络部分无法使用。

- 历史数据丢失和修剪错误: 随着时间的推移,区块链会修剪旧数据以保持效率。但是,修剪逻辑中的错误可能会删除重要的历史记录或使以前的状态转换无效。丢失此历史记录就像丢失一个人的法律文件一样——没有它们,当前的索赔就显得不可信。

- 模块化架构中的数据可用性故障: 高级扩展解决方案、rollup 和 appchain 依赖于完整的历史数据。如果节点扣留状态更新,则依赖链可能会停止运行,使用户陷入困境并削弱信任。

缓解策略:

- 数据可用性证明和纠删码: 这些技术确保所有节点共同持有完整且可验证的数据集,从而使其难以选择性地扣留信息。

- 加密的 Mempool: 在链上包含交易数据之前对其进行加密,可防止节点根据交易内容审查或操纵交易。

- 严格的 IBC 验证: 仔细验证 IBC 消息和跨链确认的回退策略,确保当一个链向另一个链传递状态更改时,该消息能够完整且真实地到达。

网络层:去中心化与现实世界的交汇

区块链依赖于点对点网络来快速可靠地传播信息。但现实世界是混乱的——存在延迟差异、恶意节点以及旨在隔离诚实参与者的攻击者。即使在去中心化的环境中,控制信息的流动也可以产生强大的优势。

即使在完全去中心化的协议中,网络级别的威胁也会隔离节点、延迟区块或中断同步:

- DDoS 攻击和延迟利用: 例如,高频交易 appchain 依赖于低延迟更新。一次经过精心设计的 DDoS 攻击会减慢区块传播速度,从而使狡猾的攻击者能够重塑交易顺序。随着时间的推移,这些延迟和中断可能会导致微妙的市场操纵。

- 日蚀攻击: 想象一下这样一种情况:验证者(或一小部分验证者)仅看到精心策划的网络子集。攻击者向他们提供过时的区块或完全审查某些交易。受害者被困在他们的私人泡沫中,在与网络其余部分不同的现实中运作。

构建弹性的通信网络:

网络层通过点对点 (P2P) 通信连接区块链的分布式节点。节点传递交易、共享区块和验证状态。但是去中心化并不意味着不可触及——网络层是一个攻击面,其弱点会向上 ripple 到共识层和数据层。

对策通常归结为强大的对等选择、维护多样化的连接集以及持续的延迟和可用性监控。一些链还依赖于部分中心化的“引导”服务或身份抵押系统来限制 Sybil 攻击的影响——尽管这必须与去中心化的理想 carefully balanced。

- 网络多样化:确保节点维护多个地理上分布的对等连接,以避免隔离。

- 反女巫机制:使用身份验证(例如,权益证明权重)来限制恶意节点的影响。

- 延迟测试:持续监控节点延迟和传播时间,以检测网络通信中的异常情况。

区块链中的模块化:

Cosmos SDK 通过使用户能够使用模块化组件自定义 appchain 来彻底改变区块链架构。用于用户管理、治理、抵押和清算的模块允许开发人员“构建他们的链”。然而,这种模块化也引入了碎片化的漏洞。

模块化链中的主要威胁:

appchain 的灵活性带来了独特的风险:

- 抵押模块下溢:自定义清算逻辑可能会错误地计算健康评分,从而延迟清算并导致级联破产。

- IBC 消息循环:不正确地处理跨链确认可能会锁定通信通道,这在早期的 Cosmos 漏洞中已经观察到。

- 状态同步失败:跟踪用户资金或订单的模块可能会遇到 gas 耗尽或取消同步,从而冻结关键操作。

缓解策略:

- 不变性测试:为所有自定义模块(抵押、归属、健康评分)实施严格的模糊测试和基于属性的测试。

- 循环安全验证:确保跨链 IBC 消息处理程序避免无界循环。

- 冗余监控:对于跟踪状态(例如,订单簿)的模块,跨节点引入状态一致性检查。

开发人员必须严格测试每个模块,最好是尽可能使用模糊测试、基于属性的测试和形式验证工具。明确的规范、彻底的审计和回退安全机制(例如 IBC 确认的超时)可以防止这些局部故障像病毒一样在系统中传播。

结论:威胁建模是不可协商的

区块链不会在表面断裂——它会从内部破裂。在进行威胁建模时,重点必须放在协议骨骼上:共识算法、网络稳定性、数据可用性和 appchain 模块。必须系统地剖析每一层,挑战其假设,并模拟其对抗行为。

- 原文链接: blog.immunebytes.com/blo...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 后量子时代,我们如何保护隐私 100 浏览

- 为机器人募资:发展agent资本市场 171 浏览

- 区块链如何悄然保护你的在线购物体验 289 浏览

- AI 正热,加密货币遇冷,那又如何? 475 浏览

- Layer Zero 发布 Zero 链:去中心化的多核世界计算机 298 浏览

- 如何在不到一分钟内发现Web3骗局 318 浏览

- 加密货币的长期博弈 355 浏览

- 加密货币的2026年 = 互联网的2002年:黎明前最黑暗的时刻 319 浏览

- MiCA监管与安全:每个加密货币创始人需要了解的内容 407 浏览

- 2025年第四季度加密货币和区块链风险投资 432 浏览

- Gloas注解:分叉选择 342 浏览

- 代币化的真实世界资产:初学者须知 860 浏览