攻防与案例

Web3中的DNS安全:攻击与监控设置解析

- web3secnews

- 发布于 2025-09-06 21:19

- 阅读 1491

本文深入探讨了Web3领域中DNS安全的重要性,详细分析了域名劫持的各种攻击手段和实际案例,并针对Web3的特殊性,提出了相应的安全配置和监控建议,强调了加强域名安全对于防止资产损失和维护项目声誉的关键作用。

利用 Web3Sec 掌握 Web3 安全、区块链、DeFi 和交易所的威胁情报,包括黑客攻击、漏洞、安全工具和活动。

Web3 中的 DNS 安全:攻击与监控设置详解

探索 Web3 研究人员、审计员和创始人的 DNS 安全威胁、劫持技术、检测策略和监控工具。包括最佳实践和真实事件分析。

当我们谈论 Web3 安全时,我们沉迷于智能合约审计、密钥管理和桥接漏洞。与此同时,我们的安全态势中存在一个巨大的漏洞,利用它只需花费几分钱,却可以在几分钟内摧毁多年的工作。

让我告诉你关于这个一直在悄悄摧毁整个生态系统项目的攻击媒介(当然,与智能合约无关)

HAKFLOW 通过从审计到运行时的端到端 Web3 安全,帮助协议更快、更安全地发布。

作为 ETHNA Italy、Futurist Blockchain Miami 和 ETHTokyo 的赞助商,他们正在赠送这些活动的门票。

👉 _查看他们最近的审计报告之一。_

让我们开始吧..

价值 2 亿美元的合约 vs 价值 12 美元的域名问题

这里有一些让我夜不能寐的事情:我看到团队花费 50 万美元进行审计,实施具有时间延迟的多重签名钱包,并构建精巧的安全监控系统。然后,他们将所有内容托管在一个 GoDaddy 帐户中的域名上,该帐户受“password123”和他们 2021 年实习生的个人 Gmail 帐户的保护。

上周,我又接到了一个恐慌电话。一个主要的 DeFi 协议(你会知道这个名字)失去了对其主要域名的控制权。不是通过某种复杂的供应链攻击或零日漏洞。攻击者致电 GoDaddy 支持,说服一位时薪 15 美元的客服代表他们是合法的所有者,并在 20 分钟内转移了域名。

当团队醒来时,他们的域名正在提供一个钱包清空程序,该程序已经窃取了 320 万美元。

SEAL Alliance 刚刚发布了一份关于此确切问题的建议,老实说,现在是时候有人大声说出来了。一年多来,他们一直在默默地帮助项目从域名劫持中恢复,而且每次事件都遵循着同样令人沮丧的模式。

在我们深入探讨之前,让我们了解 DNS 解析是如何实际工作的

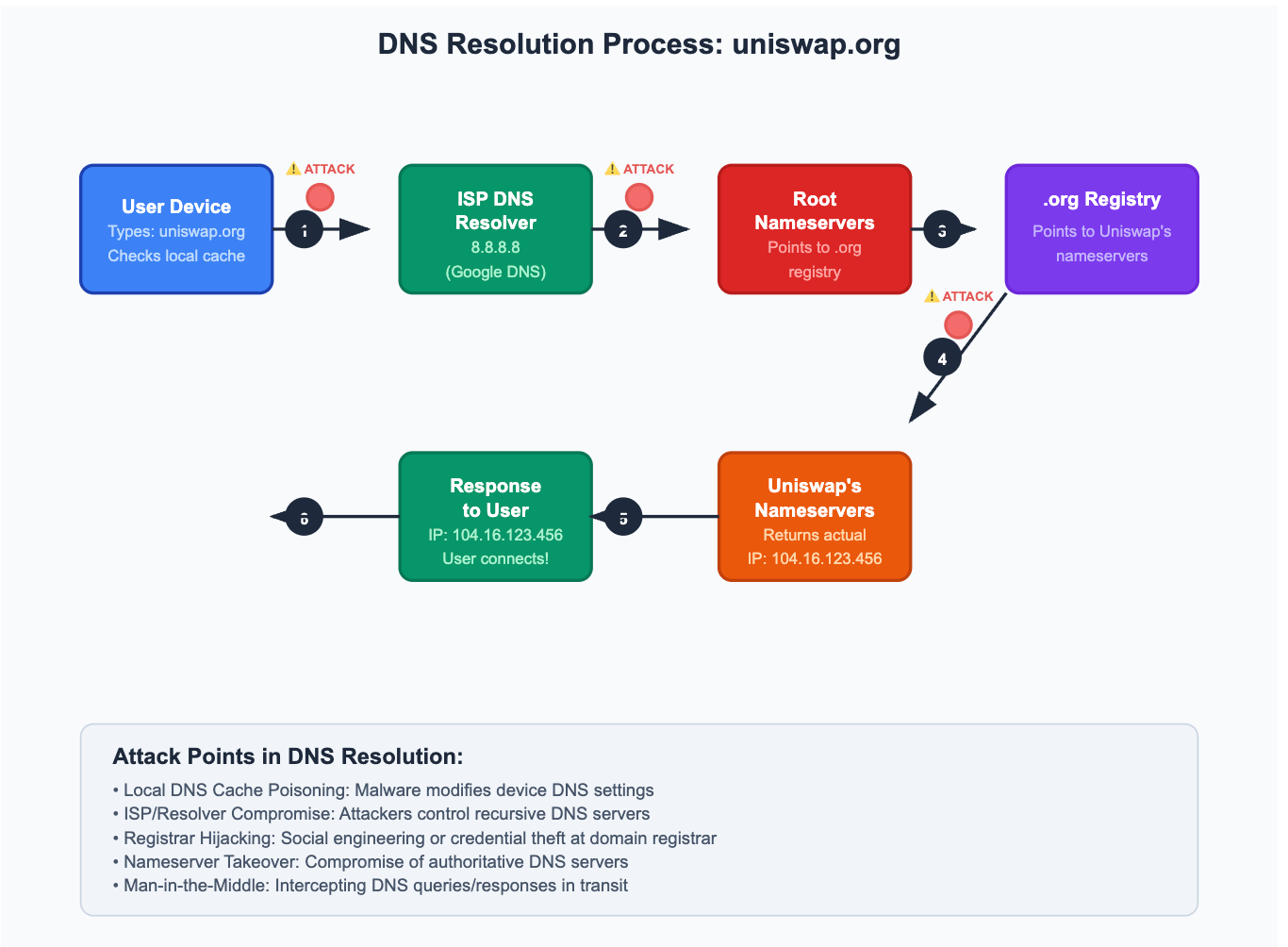

当你在浏览器中输入“uniswap.org”时,会发生一个复杂的查找链,在几毫秒内将这个人类可读的域名转换为你的计算机需要连接的 IP 地址。

你的设备首先检查其本地缓存,然后查询你的 ISP 的 DNS 解析器。如果该解析器不知道答案,它会询问根名称服务器(互联网的主目录),根名称服务器指向 .org 注册表服务器,注册表服务器最终将查询定向到 Uniswap 的权威名称服务器,其中包含实际的 IP 地址。

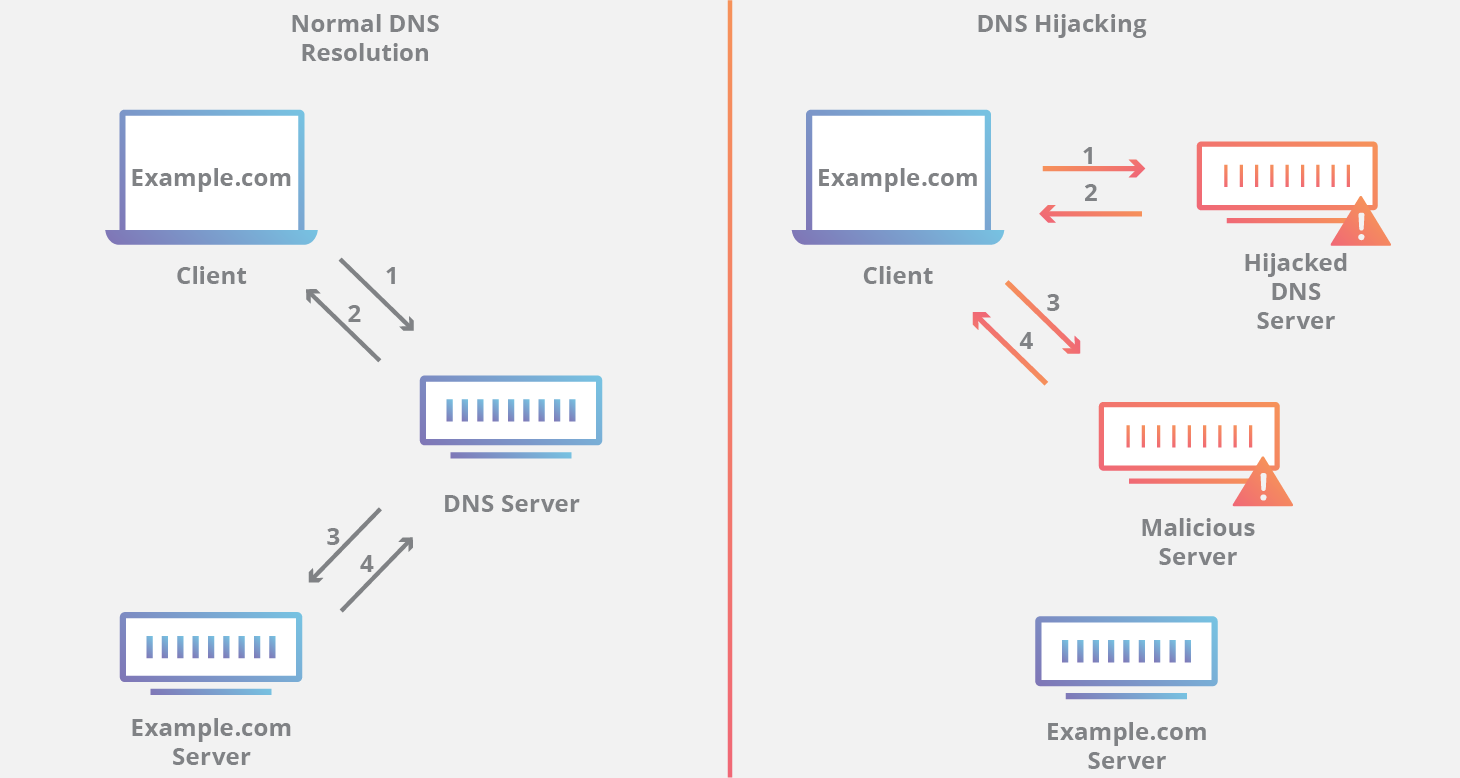

这个多步骤的过程创建了多个点,攻击者可以在这些点上拦截、修改或毒化响应 - 将本应是一个简单的地址查找变成潜在的安全噩梦。

此链中的每一步都代表着一种信任关系,当任何链接断裂时,用户最终可能会访问恶意网站,而他们的浏览器仍然显示正确的域名。

一些有趣的域名劫持案例要知道

让我们看看今年发生了什么:

-

2022 年 5 月:SpiritSwap 因劫持而丢失了他们的域名,攻击者赚了大约 1.8 万美元,然后他们被关闭了

-

2022 年 5 月:攻击者入侵了 MM.Finance,通过劫持将其价值 200 万美元的加密资产重定向到他们自己的钱包

-

2022 年 8 月:Curve finance DNS 欺骗问题导致损失约 57.5 万美元

-

2023 年 10 月:Galxe.com 由于 DNS 劫持攻击而被入侵,总共清空了 1,100 多个钱包,损失 27 万美元

-

2023 年 10 月:Ryder Ripps 输掉了 Bored Apes 侵权诉讼,由于他们的模仿项目,被勒令支付 160 万美元和法律费用,以及 因域名抢注违规而被勒令支付 20 万美元

-

2024 年 9 月:Ethena 域名注册商遭到黑客攻击,Ethena Labs 警告用户远离

-

2025 年 5 月:Curve Finance 网站和 Twitter 帐户遭到劫持,导致损失 62 万美元

-

2025 年 4 月:Zapper,其 .fi 域名通过社会工程被劫持

总计?

仅通过域名劫持就窃取了数百万美元。而这些只是公开的。

域名劫持实际上是如何摧毁你的项目的

让我分解一下当你的域名被劫持时实际会发生什么,因为它比大多数人意识到的要糟糕得多。

第一阶段:接管(0-20 分钟)

攻击者控制了你的注册商。

有时是社会工程。

有时是被贿赂的员工(是的,这确实会发生)。

有时他们只是利用你从未启用 2FA 的事实,因为“这只是域名帐户”。

第二阶段:电子邮件拦截(20-60 分钟)

他们更新你的 MX 记录。现在,每个密码重置、每个私人通信、每个安全警报都直接发送给他们。这就是它在 DNS 中的样子:

劫持前

example.com. MX 10 mail.google.com.劫持后

example.com. MX 10 attacker-mail.ru.第三阶段:级联(1-6 小时)

Twitter 帐户?通过电子邮件重置,被接管

Discord 管理员访问权限?密码重置,现在归他们所有

AWS 控制台?他们已经在用你的钱启动矿工

包含投资者通信的 Gmail?他们正在下载所有内容

第四阶段:变现(6-48 小时)

现在他们部署清空程序。

但这里变得聪明了 - 他们通常会保持你的网站 99% 的功能正常。只是一个被污染的 JavaScript 文件,它会检查钱包余额并选择性地定位高价值用户。

实际有效的攻击向量(不幸的是)

注册商支持攻击

成功率:对消费者注册商约为 70%

攻击者致电支持部门,讲述一个令人难过的故事:

-

“我无法访问我的电子邮件”

-

“创始人去世了,我们需要紧急访问权限”

-

“管理此事的我们的开发人员辞职并删除了所有内容”

他们会搜集到足够的公开信息来显得合法。你的团队页面、LinkedIn,甚至 git 提交都会给他们姓名、角色和时间表。

内部威胁特别版

成功率:95%(如果成功贿赂)

调查发现,GoDaddy 支持人员被提议支付 5,000 美元至 20,000 美元来转移域名。对于一个时薪 15 美元的人来说,这相当于 3 个月的工资,却只需花费 5 分钟的工作时间,这完全有可能,不是吗?

克雷布斯的调查 发现至少有 12 起已确认的案例。

过期的域名抢注

成功率:如果你错过了机会,则为 100%

以下是扼杀项目的时程表:

第 0 天:域名过期第 1-45 天:自动续订宽限期(网站关闭,但你可以续订)第 46-75 天:赎回期(恢复成本为 10 倍)第 76-80 天:等待删除第 81 天:公开可用(机器人大军争夺)DNS 隧道攻击:

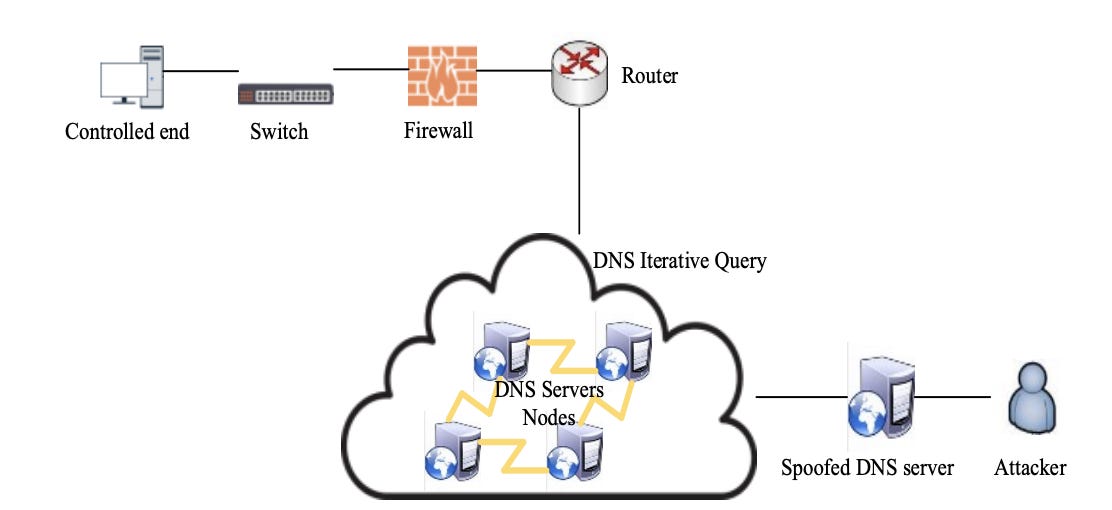

DNS 隧道将互联网的电话簿变成了一个秘密的通信通道。攻击者不是简单地将域名转换为 IP 地址,而是滥用 DNS 查询来秘密地将数据传入和传出网络,而不会被检测到。

以下是它的工作原理:

攻击者将恶意有效负载或被盗数据编码到 DNS 请求中,这些请求对于安全系统来说看起来完全正常。

对“ 3x4mp13d474.malicious-domain.com”的查询实际上可能包含编码的信用卡号或远程访问命令。由于 DNS 流量对于基本的互联网功能至关重要,因此很少被阻止或密切检查。

为什么 DNS 隧道特别危险:

-

隐形数据泄露:敏感数据通过看起来很常见的 DNS 查询逐字节地秘密泄露

-

命令和控制:恶意软件通过 DNS 响应接收指令,绕过防火墙

-

持久性:即使在高度受限的网络中也能工作,因为始终允许 DNS

-

躲避检测:传统的安全工具看到的是合法的 DNS 流量,而不是隐藏的有效负载

2019 年,DNSpionage 活动使用 DNS 隧道从中东地区的政府和关键基础设施组织窃取敏感数据。攻击者保持了数月的访问权限,同时看起来只生成了正常的 DNS 流量。

尖叫着“你要完蛋了”的 DNS 模式

我一直在跟踪数百次劫持的 DNS 模式。以下是要注意的事项:

警告信号清单:

✅ 突然的 NS(名称服务器)更改✅ MX 记录指向可疑的提供商✅ 不存在的子域的新 A 记录✅ TTL 值降至 60 秒(准备快速更改)✅ DNSSEC 突然禁用✅ CAA 记录已删除(允许任何 SSL 证书)来自被动 DNS 监控的真实示例:

2025-08-01: app.victimprotocol.com A 104.21.1.1 (Cloudflare)2025-08-15: app.victimprotocol.com A 104.21.1.1 (Cloudflare)2025-08-16: app.victimprotocol.com A 185.246.188.22 (俄罗斯主机)2025-08-16: app.victimprotocol.com A 104.21.1.1 (Cloudflare)到俄罗斯主机的 6 小时窗口?

那是用户被清空的时候。

团队甚至没有注意到,因为检查时网站“工作正常”。

为什么 Web3 使这种情况恶化 100 倍

在 Web2 中,你丢失了一个域名,你可以从备份中恢复,你道歉,生活继续。

在 Web3 中?

-

不可逆转的交易:被盗的加密货币不会回来

-

无需信任变成了信任:用户明确信任你的域名

-

智能合约无济于事:如果用户永远无法访问它们,你的防弹合约就毫无用处

-

声誉破坏:一次域名劫持可能会永久性地扼杀一个协议

还记得 BadgerDAO 的 Cloudflare 劫持吗?1.2 亿美元消失了,因为有人通过被入侵的 Cloudflare API 密钥注入了恶意 JavaScript。

该协议从未完全追回被盗资金。

不会让你失望的注册商

在分析了 200 多次域名劫持后,以下是你应该实际托管的地方:

第一层

MarkMonitor(每个域名每年约 400 美元)

-

处理:google.com、amazon.com、microsoft.com

-

安全性:任何更改都需要法律文件

-

支持:专属客户经理,无呼叫中心

-

由以下机构使用:Uniswap、Aave、主要交易所

CSC (Corporation Service Company)(每年约 350 美元)

-

专门从事高价值域名

-

提供注册表级别的域名锁定

-

所有更改都必须进行多重身份验证

-

由 60% 的财富 500 强公司使用

第二层

AWS Route53(每年约 12 美元 + AWS 费用)

-

与 AWS IAM 策略集成

-

CloudTrail 记录一切

-

但请检查你的 TLD - 有些使用第三方:

.com, .net, .org → Amazon Registrar ✅.io, .xyz → Gandi(安全性较低)⚠️Cloudflare Registrar(按成本定价,每年约 8-12 美元)

-

无加价定价模式

-

自动 DNSSEC

-

内置 DDoS 防护

-

要求:必须使用 Cloudflare 服务

第三层,只有配置正确才可接受

具有高级安全性的 Namecheap(每年约 50 美元)

-

必须启用:高级 DNS、2FA、转移锁定

-

比 GoDaddy 好,但仍然容易受到社会工程攻击

切勿将这些用于关键域名:

❌ GoDaddy(最差的安全记录)❌ SquareSpace/Google Domains(专注于消费者)❌ 任何没有 24/7 安全团队的注册商❌ 经销商(添加另一个攻击层)构建一个真正安全的域名设置

以下是我们遇到突发情况后实施的具体措施:

1. 电子邮件隔离策略

registrar@companyname.com ❌(循环依赖)john@gmail.com ❌(攻击媒介太多)domain-security-only@protonmail.com ✅(仅用于其他用途)2. 身份验证堆栈

-

需要硬件密钥 (YubiKey)

-

物理保险箱中的备份代码

-

帐户恢复需要与注册商进行视频通话

3. 响应剧本

当(而不是如果)发生攻击时:

第 1-5 分钟:

-

检查所有 DNS 记录

-

登录注册商(如果你仍然可以)

-

直接联系注册商安全团队

第 5-15 分钟:

-

在 Twitter/Discord 上发布警告用户

-

更新状态页面

-

联系 SEAL 911

第 15-60 分钟:

-

如果可用,调用注册表锁定

-

开始法律文件

-

开始跟踪攻击者基础设施

-

- *

恢复:为什么你可能完蛋了

让我告诉你域名恢复的现实情况:

不起作用的方法:

-

致电支持部门:“对不起,帐户所有者(攻击者)说你试图窃取它”

-

法律威胁:注册商有铁定的服务条款

-

执法部门:“什么是区块链?”

-

ICANN 投诉:至少需要 45 天以上

你的家庭作业(认真地,现在就做)

停止阅读并立即执行以下操作:

现在(5 分钟):

-

在你的域名注册商上启用 2FA

-

截取所有当前 DNS 记录的屏幕截图

-

检查你的域名何时过期

今天(30 分钟):

-

审计谁有注册商访问权限

-

设置基本 DNS 监控

-

记录你的注册商的安全联系人

本周(2 小时):

-

将关键域名移至安全注册商

-

实施硬件密钥身份验证

-

创建事件响应剧本

-

设置被动 DNS 监控

本月:

-

运行域名劫持模拟

-

正确配置 DNSSEC

-

与注册商安全团队建立关系

-

- *

我们都需要面对的现实..

我们已经构建了一个令人难以置信的去中心化未来愿景,但我们将其锚定在中心化基础设施上,而这些基础设施的安全保障仅仅依靠一厢情愿。

每次域名劫持都提醒我们,我们的安全只有其最薄弱的环节那么强大。

我看到 TVL 达 5 亿美元的协议使用免费 Cloudflare、没有 DNSSEC,并且域名注册到个人 Gmail 帐户。那些花费数小时争论是使用 4-of-7 还是 5-of-9 多重签名的团队,却将其整个 Web2 攻击面敞开着。

下一个大的黑客攻击可能不是桥漏洞或重入攻击。它可能只是某人在周日凌晨 3 点与菲律宾的客服代表甜言蜜语。当这种情况发生时,你的所有审计、所有形式验证、所有安全剧场都毫无意义。

当你的用户通过你被攻击的域名被清空时,他们不会关心你的去中心化理念。他们信任你,而每年 12 美元的域名注册是摧毁一切的单一故障点。

修复你的域名。在别人为你做之前。

正在为 Web3 构建 DNS 安全工具?

看到了可疑的域名活动?

想分享战争故事?

在 @__Raiders 找到我 - 致力于寻找解决方案,让这个烂摊子变得更好。

感谢 SEAL Alliance 推动这次对话,并在事情出现问题时帮助项目。如果你在阅读此内容时正处于突发事件中,请立即联系 SEAL 911。

- 原文链接: web3secnews.substack.com...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~