Rikkei Finance事件分析

- Archime

- 发布于 2022-10-30 18:17

- 阅读 5322

Rikkei Finance事件分析

1、Rikkei Finance事件简介

https://rikkeifinance.medium.com/rikkei-finance-incident-investigation-report-b5b1745b0155

2、攻击分析

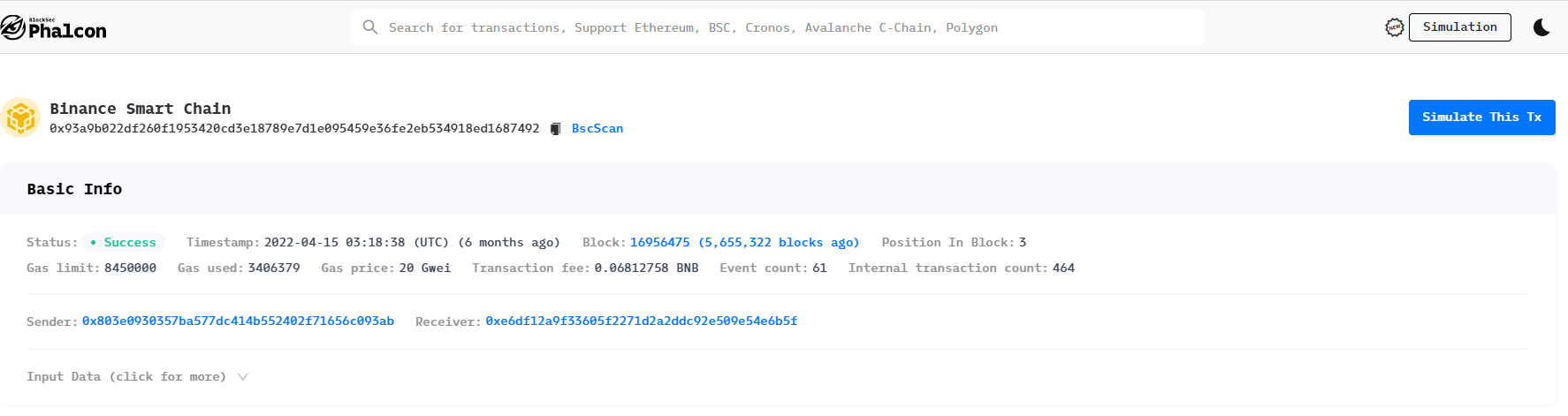

3、获利分析

4、攻击过程分析

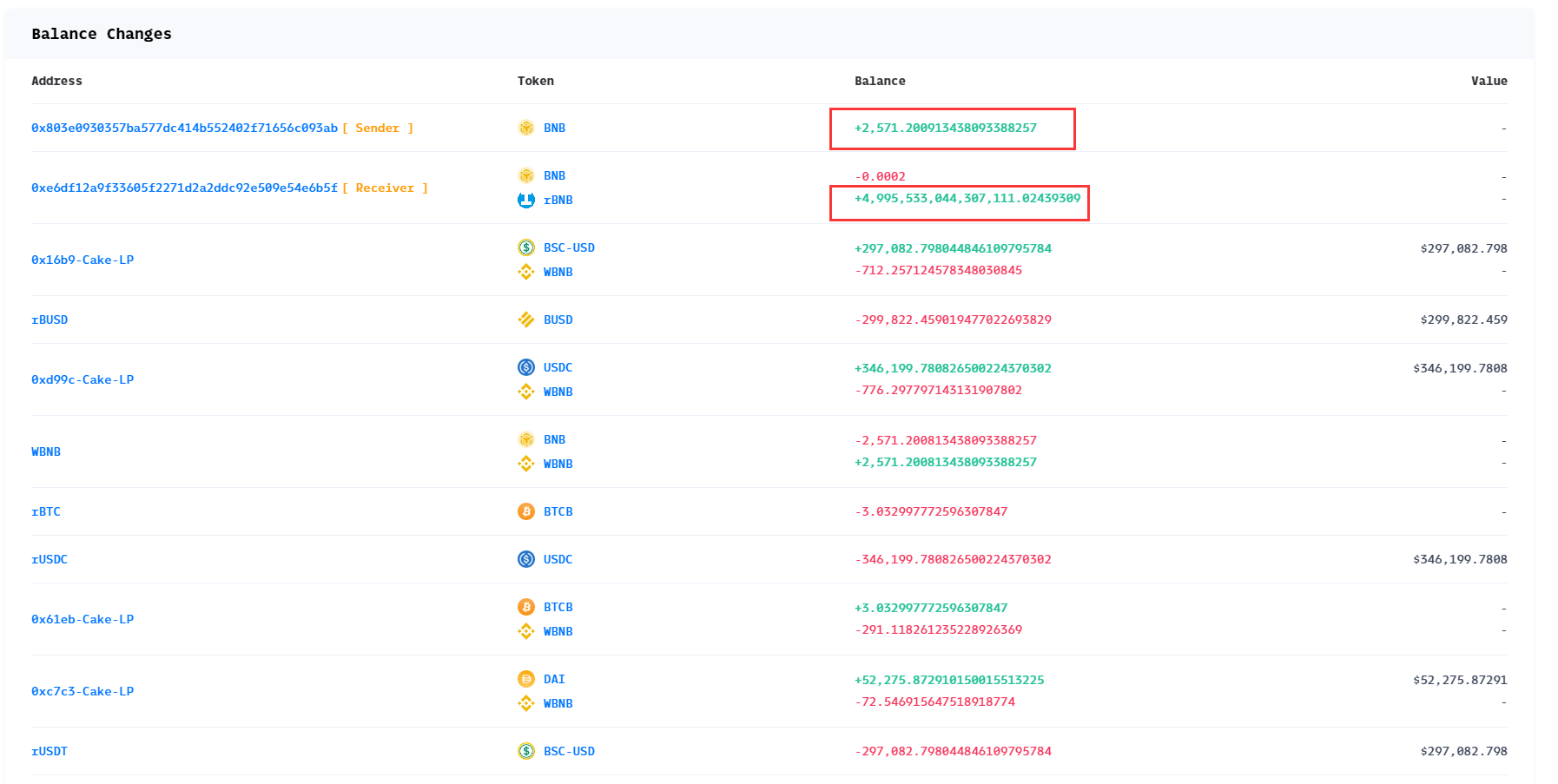

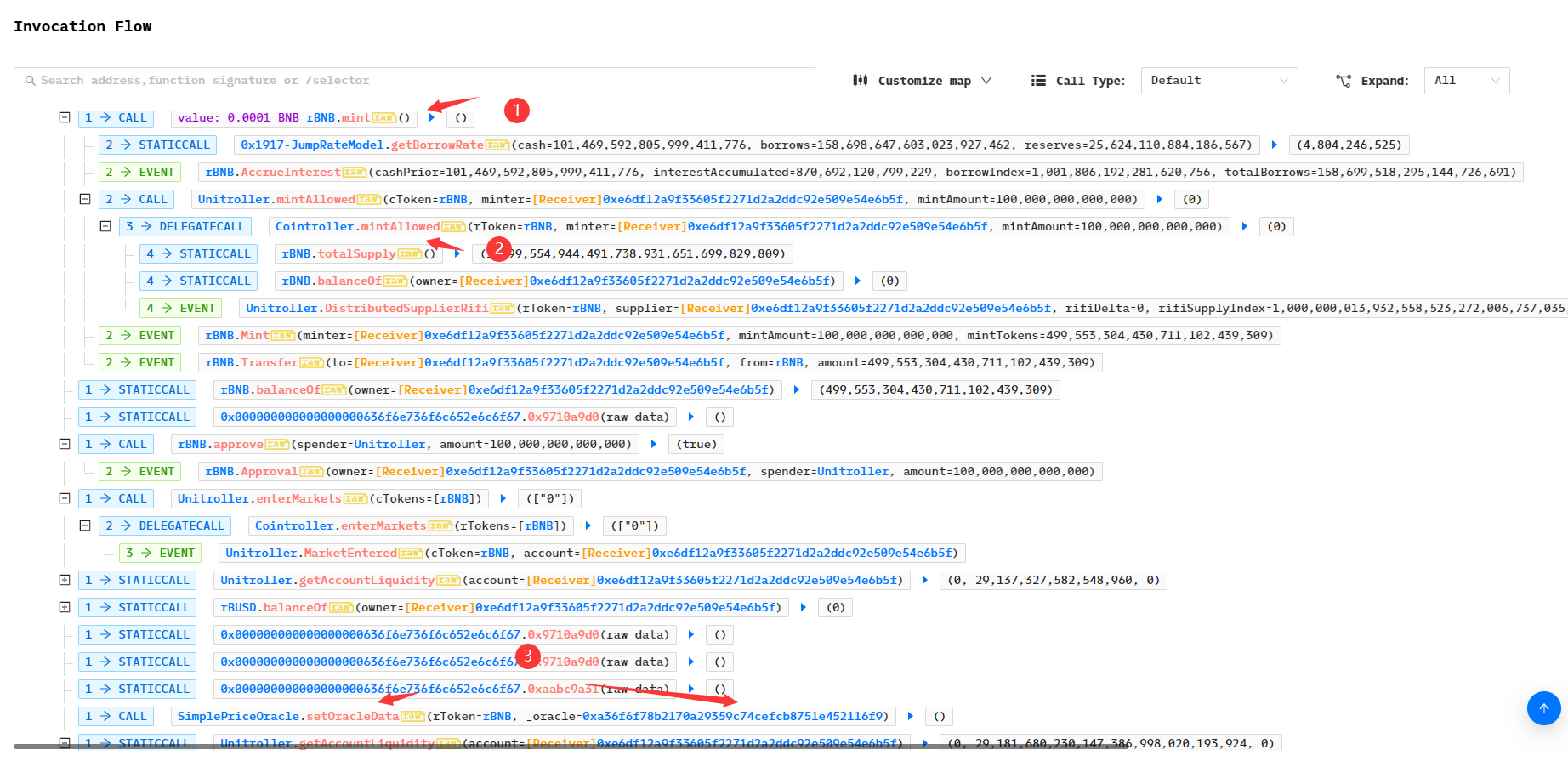

1、 攻击合约先使用0.0001 BNB 在Rifi BNB中抵押出499553304430711102439309 rBNB代币;

2、 根据交易过程中的 JumpRateModel、AccrueInterest、mintAllowed 等合约或函数名称可看出,Rifi BNB 是一个类似Compound 的抵押贷款交易所;

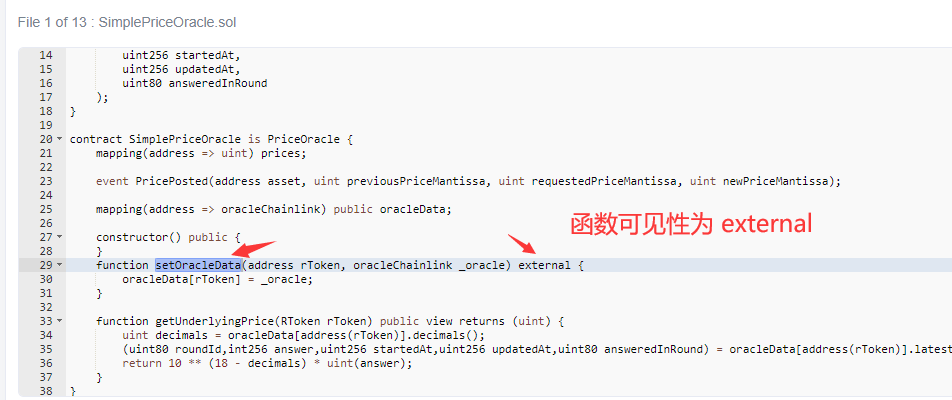

3、 问题在于第3 步中,攻击合约调用了 SimplePriceOracle 合约的setOracleData 函数,这是用于设置价格预言机地址的函数,但是函数可见性却为external ;可被任何合约调用并设置任意值,意味着价格也可被任意设置;

1、 攻击合约先使用0.0001 BNB 在Rifi BNB中抵押出499553304430711102439309 rBNB代币;

2、 根据交易过程中的 JumpRateModel、AccrueInterest、mintAllowed 等合约或函数名称可看出,Rifi BNB 是一个类似Compound 的抵押贷款交易所;

3、 问题在于第3 步中,攻击合约调用了 SimplePriceOracle 合约的setOracleData 函数,这是用于设置价格预言机地址的函数,但是函数可见性却为external ;可被任何合约调用并设置任意值,意味着价格也可被任意设置;

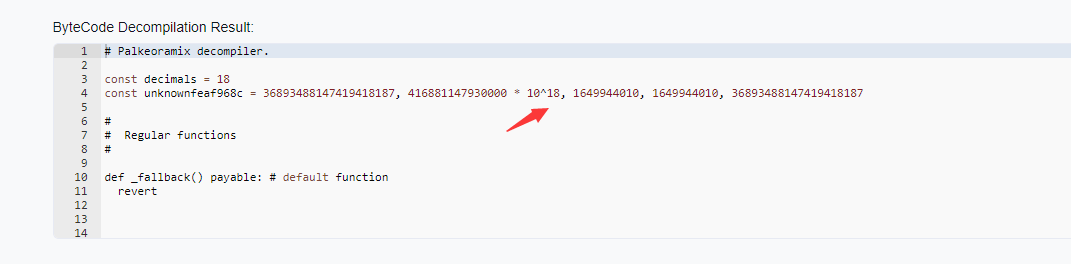

4、 可看到价格预言机被设置为 0xA36F6F78B2170a29359C74cEFcB8751E452116f9 ,反编译查看其代码,发现存在一个极大的数

4、 可看到价格预言机被设置为 0xA36F6F78B2170a29359C74cEFcB8751E452116f9 ,反编译查看其代码,发现存在一个极大的数

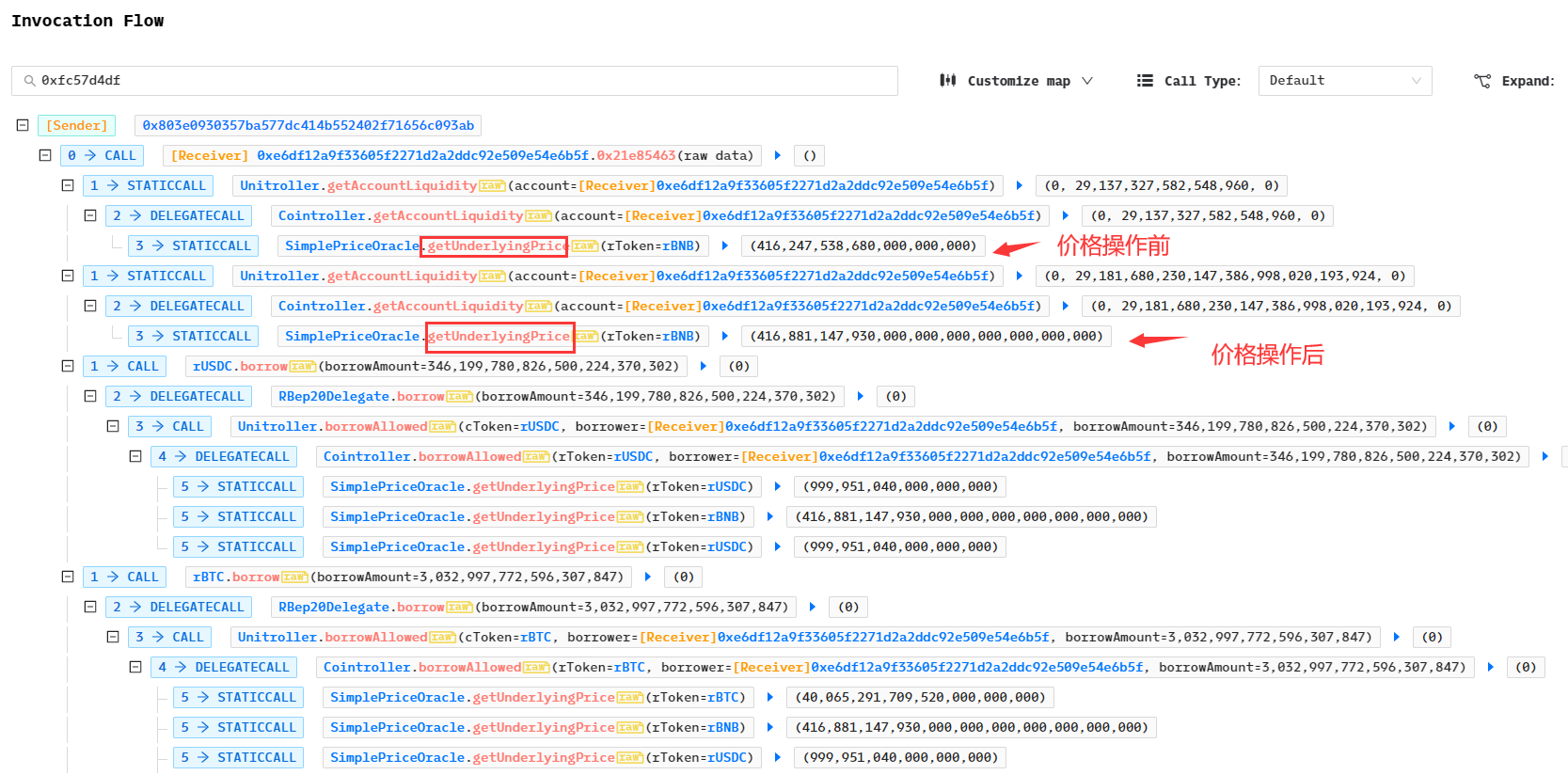

5、 分析SimplePriceOracle 合约的 getUnderlyingPrice 函数返回的值,可发现修改前其值为 416247538680000000000 ,修改预言机后为 416881147930000000000000000000000

5、漏洞复现

漏洞复现代码参考:https://github.com/SunWeb3Sec/DeFiHackLabs/blob/main/src/test/Rikkei_exp.sol

本文已由作者铸造成 NFT

网络:

Polygon

点赞 0

收藏 0

分享

- Kamino Lend 模糊测试总结 466 浏览

- 机器学习模型如何在2026年提升智能合约安全性 756 浏览

- FHEVM安全开发指南 560 浏览

- 智能合约DoS攻击与防御 2189 浏览

- 如何审计复杂的DeFi协议:分而治之方法论 779 浏览

- 区块链桥安全 - 第 4 部分 926 浏览

- Uniswap v3:集中流动性、JIT攻击与集成指南 1440 浏览

- Uniswap V4 Hooks 安全性深度剖析:漏洞与分析 1815 浏览

- Web3协议中作为攻击向量的治理 2656 浏览

- 跨函数重入:当函数互相背叛 1285 浏览

- V12 发布 - 结合 AI、LLM 和传统静态分析技术的自主 Solidity 审计工具 1460 浏览

- 2026年如何避免加密货币损失:钱包安全 + 真正阻止运行时攻击的方法 274 浏览

0 条评论

请先 登录 后评论