jaypeggerz 重入漏洞

- Archime

- 发布于 2022-12-30 11:44

- 阅读 4455

jaypeggerz 重入漏洞

1、jaypeggerz漏洞简介

https://twitter.com/blocksecteam/status/1608372475225866240 https://twitter.com/certikalert/status/1608338952896876551

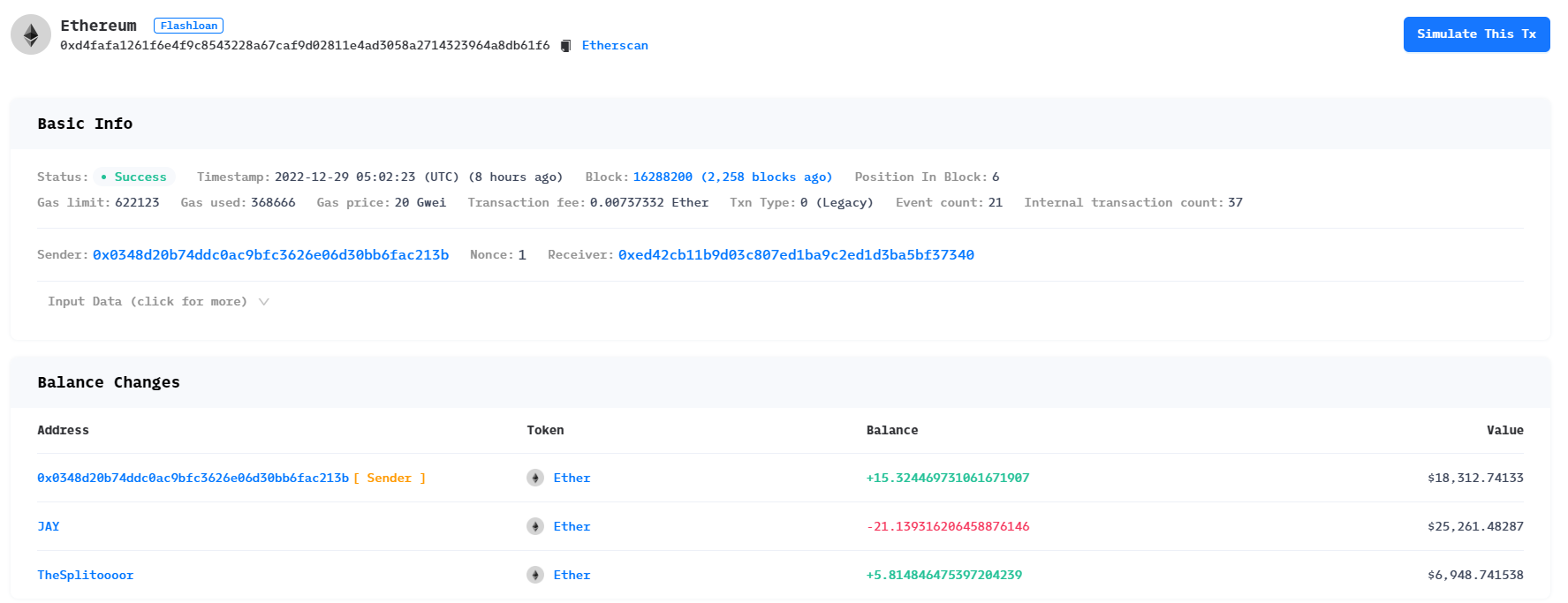

2、相关地址或交易

攻击交易: 0xd4fafa1261f6e4f9c8543228a67caf9d02811e4ad3058a2714323964a8db61f6 攻击合约:0xed42cb11b9d03c807ed1ba9c2ed1d3ba5bf37340 攻击账号:0x0348d20b74ddc0ac9bfc3626e06d30bb6fac213b 被攻击合约:JAY 0xf2919d1d80aff2940274014bef534f7791906ff2

3、获利分析

4、攻击过程&漏洞原因

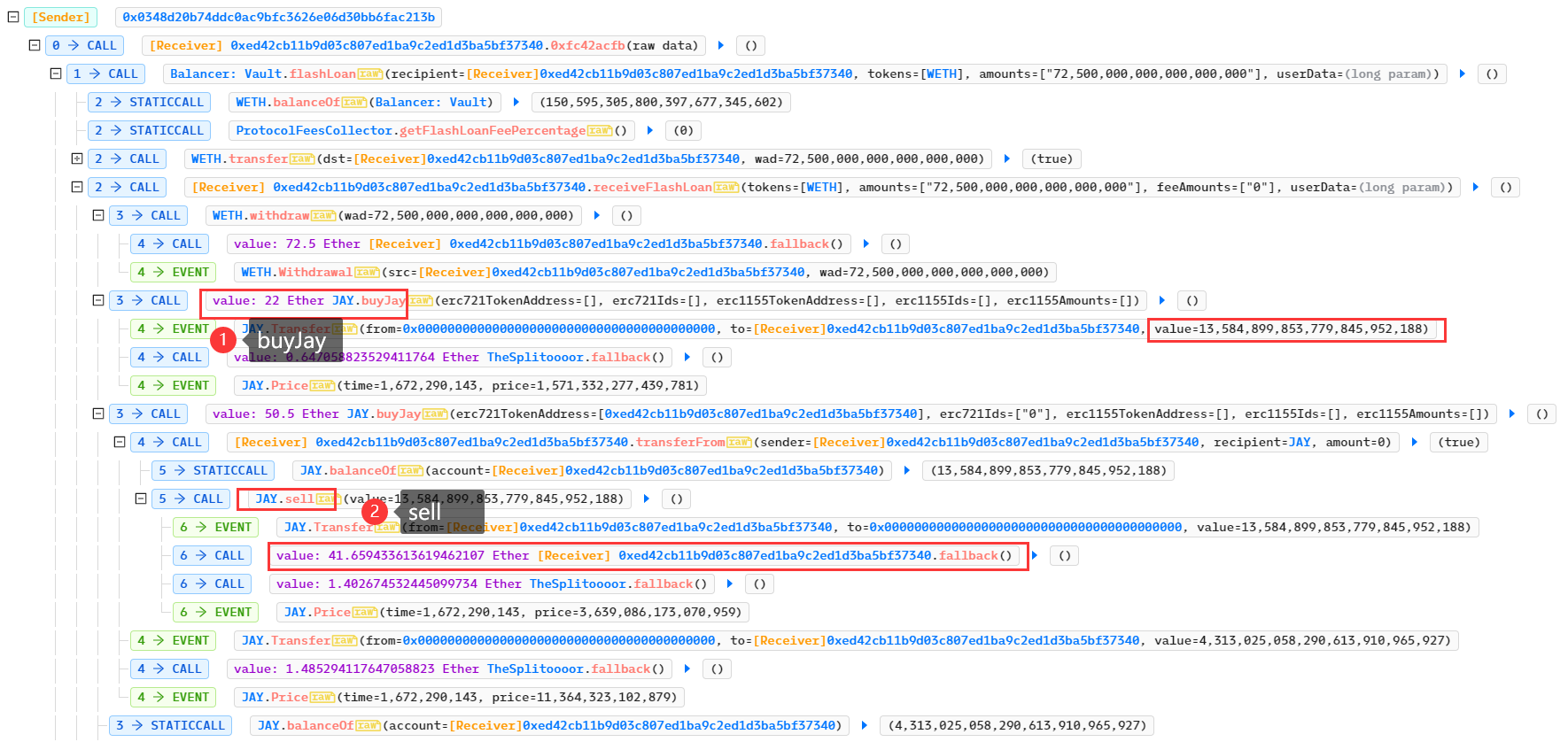

分析交易过程,查看攻击方的获利点:

查看交易过程可发现攻击者先用 22 Ether购买了13584899853779845952188单位的JAY,再紧接着再卖出,合约返回 41.659433613619462107 个Ether。

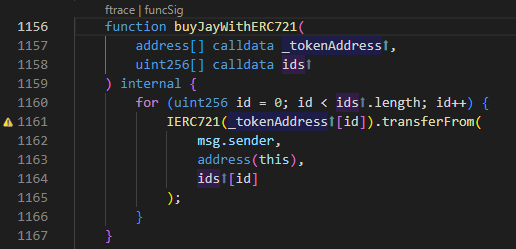

注意到攻击者第2次购买时参数erc721TokenAddress传入值为 0xed42cb11b9d03c807ed1ba9c2ed1d3ba5bf37340 ,即为攻击合约。

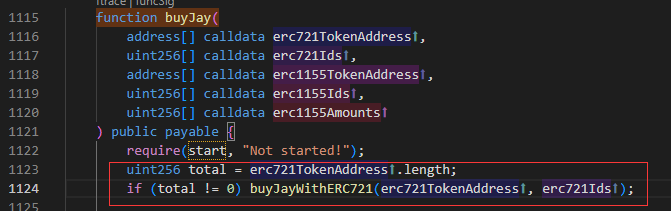

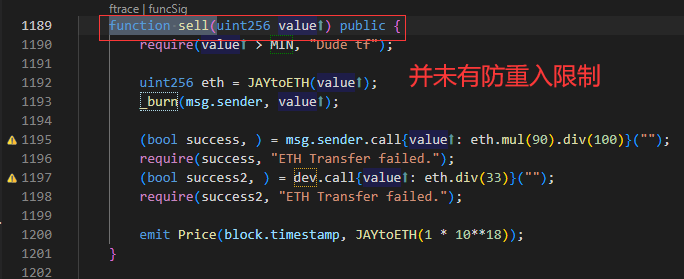

查看代码逻辑发现若参数erc721TokenAddress不为空,即将调用代币地址的transferFrom函数,而代币地址可控,且合约的sell函数并未有防重入限制,攻击者可进行重入攻击。

查看交易过程可发现攻击者先用 22 Ether购买了13584899853779845952188单位的JAY,再紧接着再卖出,合约返回 41.659433613619462107 个Ether。

注意到攻击者第2次购买时参数erc721TokenAddress传入值为 0xed42cb11b9d03c807ed1ba9c2ed1d3ba5bf37340 ,即为攻击合约。

查看代码逻辑发现若参数erc721TokenAddress不为空,即将调用代币地址的transferFrom函数,而代币地址可控,且合约的sell函数并未有防重入限制,攻击者可进行重入攻击。

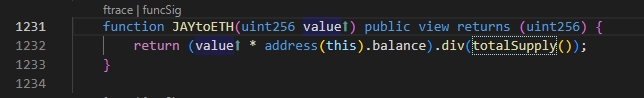

再查看合约的sell函数。Sell函数调用JAYtoETH()方法计算应返回多少Ether,计算公式为:

(value * address(this).balance).div(totalSupply());

再查看合约的sell函数。Sell函数调用JAYtoETH()方法计算应返回多少Ether,计算公式为:

(value * address(this).balance).div(totalSupply());

注意到攻击者第2次买入时已先传给合约 50.5 Ether,而totalSupply()此时还没变,这将导致合约返给攻击者的Ether变大,攻击者重复此攻击过程。

注意到攻击者第2次买入时已先传给合约 50.5 Ether,而totalSupply()此时还没变,这将导致合约返给攻击者的Ether变大,攻击者重复此攻击过程。

- 原创

- 学分: 0

- 分类: 安全

- 标签: jaypeggerz 重入攻击

- Solana智能合约审计指南2026:Firedancer、Token-2022与安全检查清单 374 浏览

- Uniswap v4 架构与安全分析:Hooks、Singleton、Flash Accounting 414 浏览

- 第23章:DeFi 安全 1170 浏览

- 智能合约DoS攻击与防御 2151 浏览

- 合约安全概述 1415 浏览

- 以太坊智能合约重入攻击与防御 1794 浏览

- 以太坊智能合约支付模式 1797 浏览

- Solidity call 底层调用 1415 浏览

- 如何审计复杂的DeFi协议:分而治之方法论 747 浏览

- 2025年智能合约十大漏洞(包含真实攻击案例及预防方法) 2269 浏览

- 链上订单簿中的 19 个安全陷阱(以及如何修复它们) 696 浏览

- Solidity 函数修改器 1022 浏览