Dyna事件 漏洞分析

- Archime

- 发布于 2023-03-07 16:48

- 阅读 4549

1.漏洞简介https://twitter.com/BlockSecTeam/status/1628319536117153794https://twitter.com/BeosinAlert/status/16283016358344867842.相关地址或交易攻击交易1:http

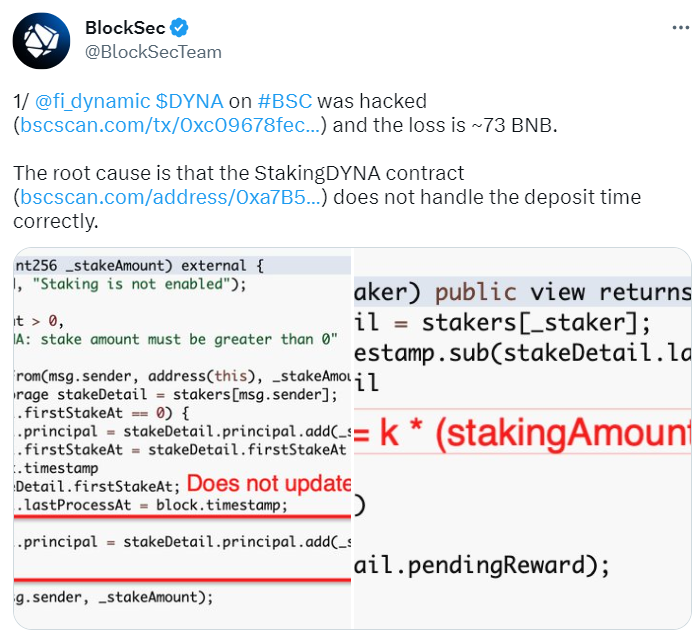

1. 漏洞简介

https://twitter.com/BlockSecTeam/status/1628319536117153794 https://twitter.com/BeosinAlert/status/1628301635834486784

2. 相关地址或交易

攻击交易1: https://bscscan.com/tx/0x7fa89d869fd1b89ee07c206c3c89d6169317b7de8b020edd42402d9895f0819e 攻击交易2: https://bscscan.com/tx/0xc09678fec49c643a30fc8e4dec36d0507dae7e9123c270e1f073d335deab6cf0 攻击合约:0xd360b416ce273ab2358419b1015acf476a3b30d9 攻击账号:0x0c925a25fdaac4460cab0cc7abc90ff71f410094 被攻击合约:StakingDYNA 0xa7b5eabc3ee82c585f5f4ccc26b81c3bd62ff3a9

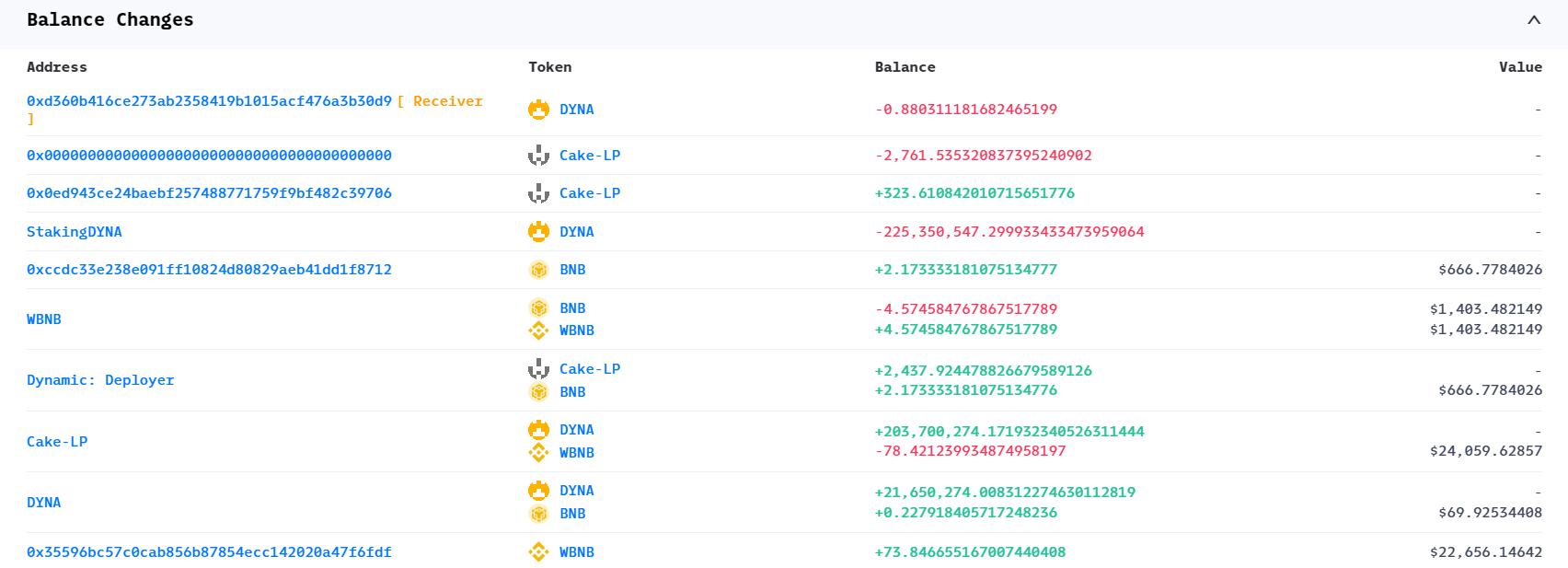

3. 获利分析

4. 攻击过程&漏洞原因

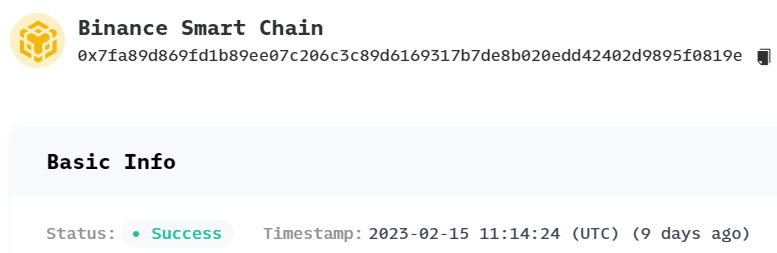

整个攻击过程分为两部分: 1) 准备阶段: 0x7fa89d869fd1b89ee07c206c3c89d6169317b7de8b020edd42402d9895f0819e 攻击者准备大量账号,调用StakingDYNA. deposit存入少量 DYNA代币。

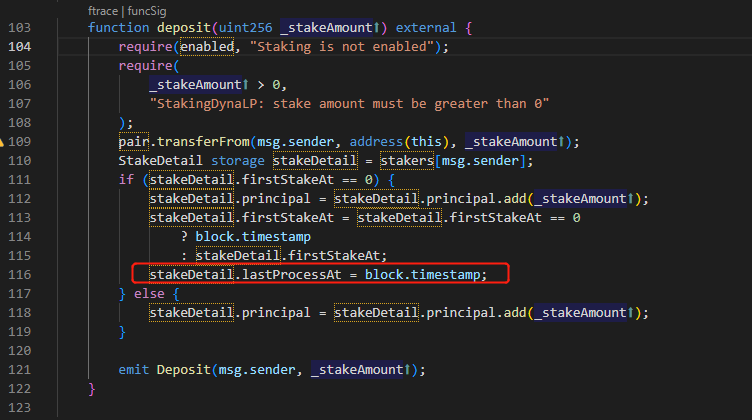

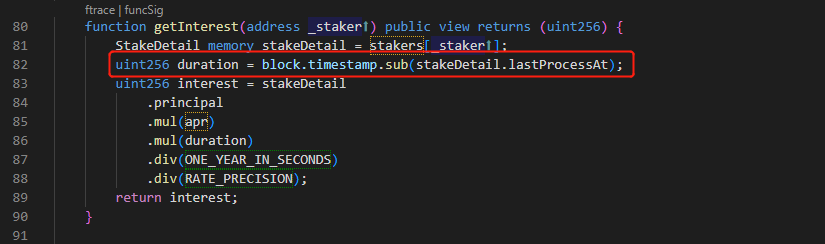

在deposit函数中,初次deposit的账号将会记录下当前block.timestamp,存储在stakeDetail.lastProcessAt中:

在deposit函数中,初次deposit的账号将会记录下当前block.timestamp,存储在stakeDetail.lastProcessAt中:

2) 攻击阶段:

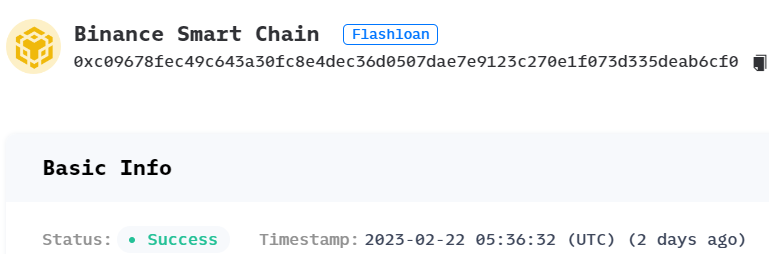

0xc09678fec49c643a30fc8e4dec36d0507dae7e9123c270e1f073d335deab6cf0

攻击者通过闪电贷获取大量dyna代币,先通过上一步的合约调用StakingDYNA. deposit将代币存储在StakingDYNA合约中,再直接调用StakingDYNA. redeem取回利息。

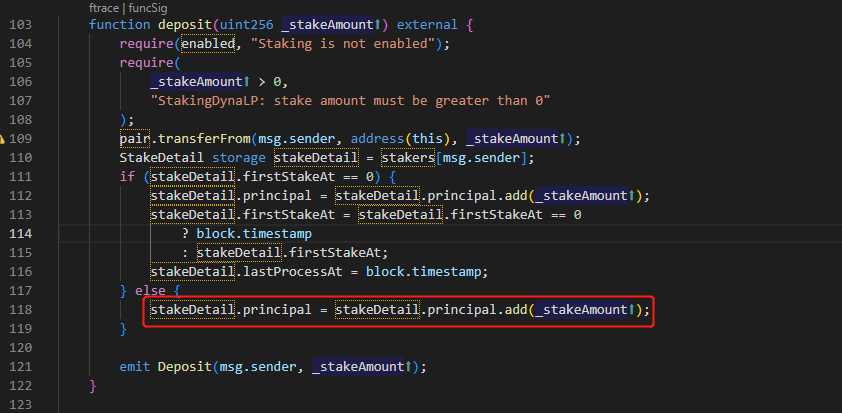

在攻击者第二次deposit时,StakingDYNA合约并未更新时间戳,计算利息的时间差错误计算为redeem – deposit1,而实际上应该为 redeem – deposit2。因为攻击时deposit2与redeem在同一tx中,interest应该为0:

2) 攻击阶段:

0xc09678fec49c643a30fc8e4dec36d0507dae7e9123c270e1f073d335deab6cf0

攻击者通过闪电贷获取大量dyna代币,先通过上一步的合约调用StakingDYNA. deposit将代币存储在StakingDYNA合约中,再直接调用StakingDYNA. redeem取回利息。

在攻击者第二次deposit时,StakingDYNA合约并未更新时间戳,计算利息的时间差错误计算为redeem – deposit1,而实际上应该为 redeem – deposit2。因为攻击时deposit2与redeem在同一tx中,interest应该为0:

攻击准备tx时间:

攻击准备tx时间:

实际攻击tx时间:

实际攻击tx时间:

- EVM 开发者在 Sui 上构建应用的心理模型 - 第二部分 304 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 461 浏览

- 零时科技 || PGNLZ 攻击事件分析 471 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 751 浏览

- 臭名昭著的漏洞文摘#6:Balancer的支线故事与Rust的特定问题 790 浏览

- BlockThreat 周报 - 2026年第1周 1558 浏览

- 深入分析:Truebit 事件博客 742 浏览

- 【知识科普】| 虚拟币网络传销 699 浏览

- 2025年区块链安全与反洗钱年度报告 1367 浏览

- 慢雾:去中心化永续合约安全审计指南 1032 浏览

- MistTrack在2025年香港资讯及通讯科技奖中荣获金融科技金奖,为链上…设立新基准 819 浏览

- 【知识科普】| 虚拟币盗窃 1176 浏览