零时科技 || BlueBerryProtocol 攻击分析

- 零时科技

- 发布于 2024-03-05 15:13

- 阅读 2504

BlueBerryProtocol遭遇攻击,损失约455 ETH。白帽黑客c0ffeebabe及时拦截并归还了366.5 ETH。攻击者利用智能合约中处理不同代币小数位错误,通过闪电贷和代币兑换,以极低成本借出大量资产。

| 背景

<!--StartFragment-->

2024年2月25日,我们监测到Ethereum上的一起攻击事件:https\://etherscan.io/tx/0xf0464b01d962f714eee9d4392b2494524d0e10ce3eb3723873afd1346b8b06e4,目标为BlueBerryProtocol,损失资金约为455 ETH 1.4M USD。幸运的是该攻击被一名ID为c0ffeebabe白帽拦截(0xC0ffeEBABE5D496B2DDE509f9fa189C25cF29671[c0ffeebabe.eth]),最终归还了366.5 ETH 1.2 M USD。

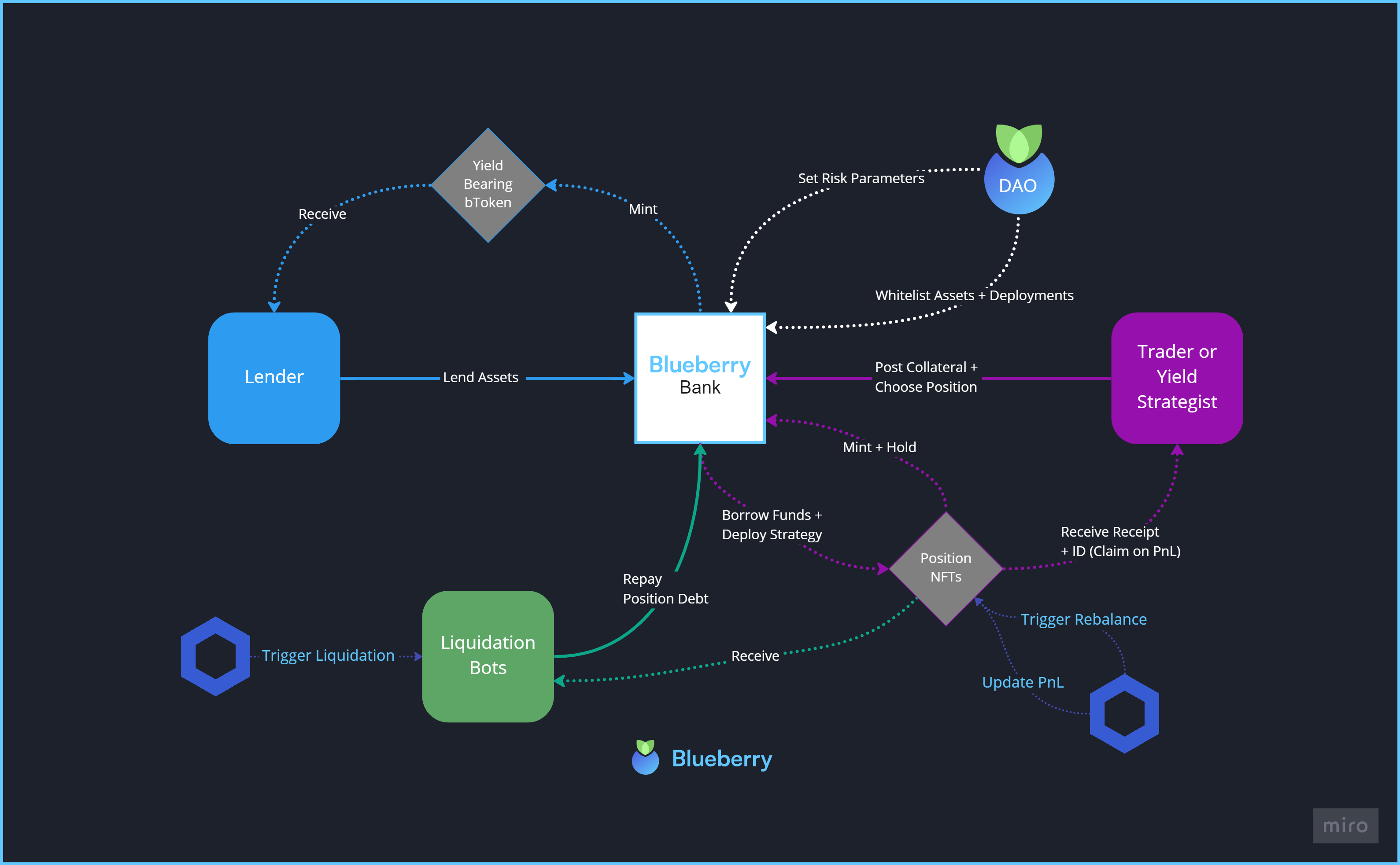

BlueBerryProtocol是一个基于Compound fork的DeFi项目,提供借贷,抵押等服务。具体的运行模式如下图:

<!--EndFragment-->

| 攻击分析

<!--StartFragment-->

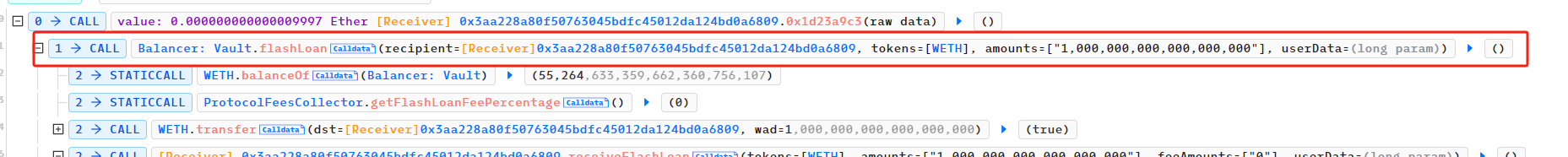

攻击者首先从Balancer中通过闪电贷,借了1个WETH。

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

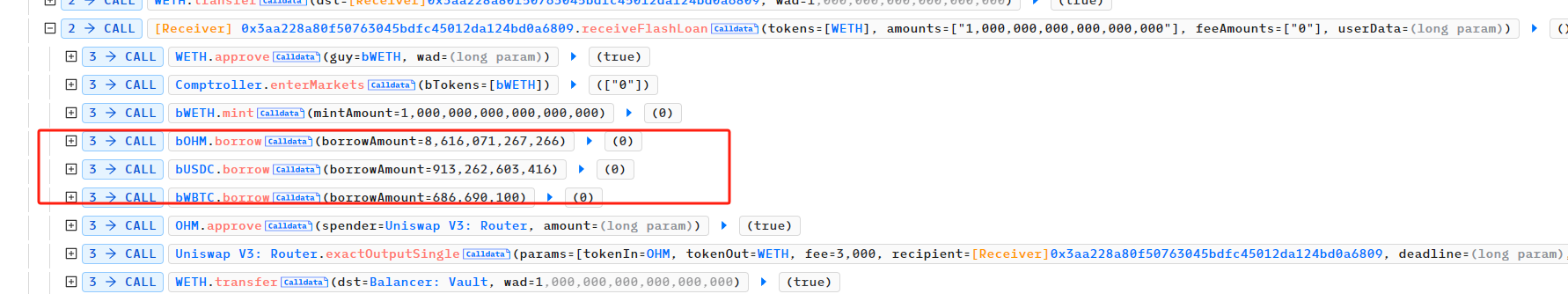

随后,攻击者将1个WETH抵押到BlueBerryProtocol中,并mint了1个bWETH。接着,攻击者利用抵押的1个bWETH作为抵押,分别利用borrow借走了8616个OHM(Decimal=9)、913262个USDC(Decimal=6)、6.86个WBTC(Decimal=8)。

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

最后,攻击者通过Uniswap将获得的OHM、USDC、WBTC换成457 ETH。

<!--EndFragment-->

| 漏洞分析

<!--StartFragment-->

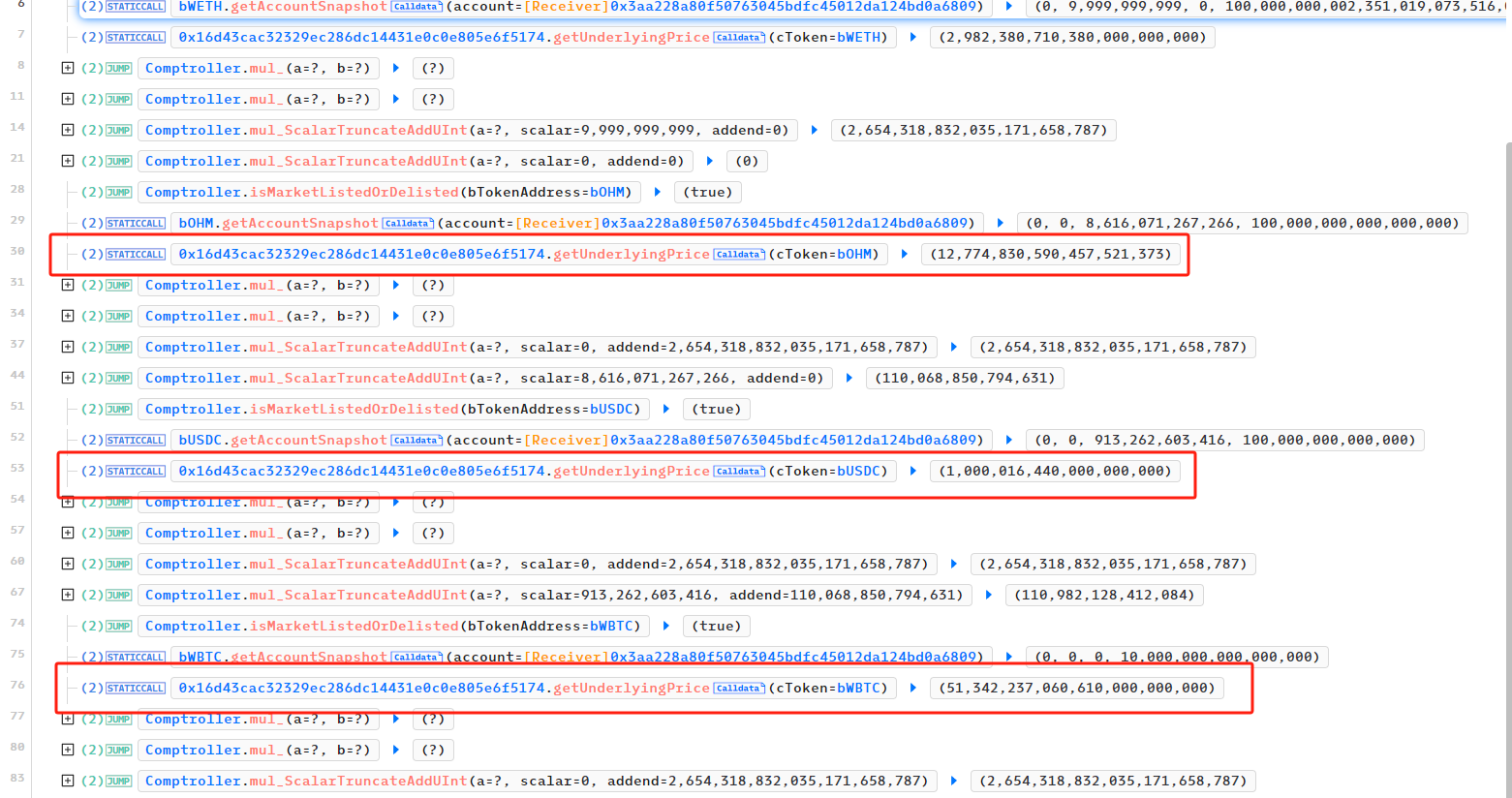

问题的根本原因是代码再处理不同资产时,尾数处理错误。WETH的decimal为18,OHM的decimal为9,USDC的decimal为6,WBTC的decimal为8。

但是,BlueberryProtocol的price oracle在处理token的价格时,均按照decimal=18进行scale。

<!--EndFragment-->

<!--StartFragment-->

导致OHM的价值缩水1e9,USDC价值缩水1e12,WBTC价值缩水1e10。导致攻击者通过仅仅1ETH的抵押便接走了价值460ETH的资产。

<!--EndFragment-->

| 总结

<!--StartFragment-->

本次漏洞在于项目方使用同一份代码处理不同的代币,且没有考虑到不同代币的decimal不同导致的。造成decimal较小的资产大量缩水,从而被攻击者以极低的代价作为抵押借走。建议项目方在合约上线前,针对智能合约进行充分的审计和交叉审计,避免此类安全问题。

<!--EndFragment-->

- EVM 开发者在 Sui 上构建应用的心理模型 - 第二部分 264 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 455 浏览

- 零时科技 || PGNLZ 攻击事件分析 463 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 731 浏览

- BlockThreat 周报 - 2026年第1周 1534 浏览

- 【知识科普】| 虚拟币网络传销 686 浏览

- 2025年区块链安全与反洗钱年度报告 1339 浏览

- 慢雾:去中心化永续合约安全审计指南 1017 浏览

- MistTrack在2025年香港资讯及通讯科技奖中荣获金融科技金奖,为链上…设立新基准 812 浏览

- 【知识科普】| 虚拟币盗窃 1166 浏览

- 警惕 Solana 钓鱼攻击:钱包 Owner 权限可能被篡改 1133 浏览

- 十三部门加码虚拟货币监管,筑牢区块链安全防线 1304 浏览