零时科技 || JokInTheBox攻击事件分析

- 零时科技

- 发布于 2024-06-26 15:45

- 阅读 2381

JokInTheBox项目遭受攻击,导致约34,292美元的损失。攻击者利用合约中解除质押函数的漏洞,反复解除质押以取出所有用户的资产。

<!--StartFragment-->

背景介绍

2024年6月11日,监测到一次Ethereum链上攻击事件,https\://etherscan.io/tx/0xe8277ef6ba8611bd12dc5a6e7ca4b984423bc0b3828159f83b466fdcf4fe054f

被攻击的项目是JokInTheBox,攻击总造成约34292USD的损失。

<!--EndFragment-->

<!--StartFragment-->

攻击及事件分析

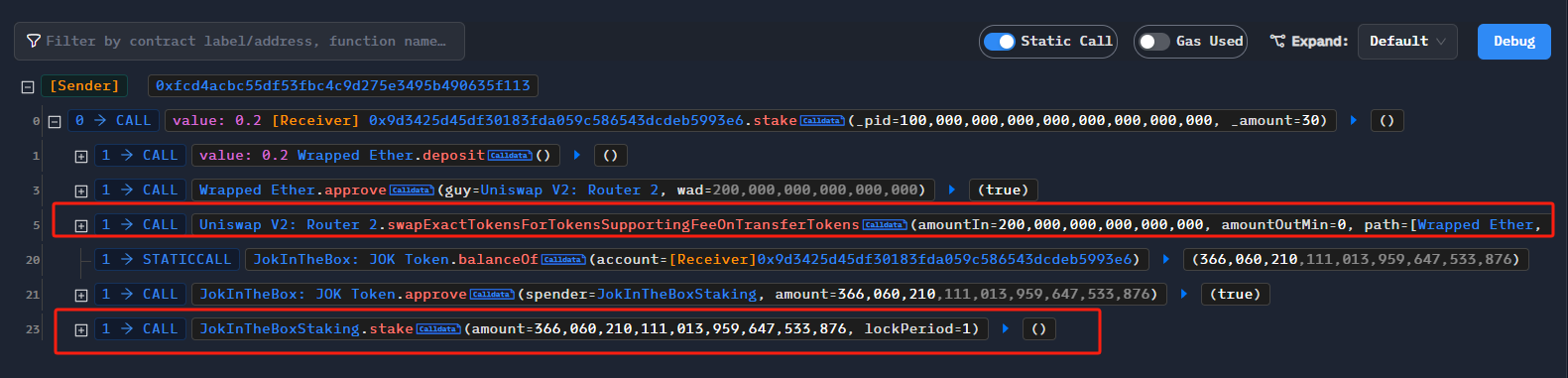

首先,攻击者在交易https\://etherscan.io/tx/0x3b214f07205be5243543c77e7087e1a4974e3ffa0e28daa9e7fda5ed5d3aeb09使用0.2ETH,在Uniswap V2中,兑换了366,060,210JOK,转给了攻击合约0x9d3425d45df30183fda059c586543dcdeb5993e6,随后完成质押。

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

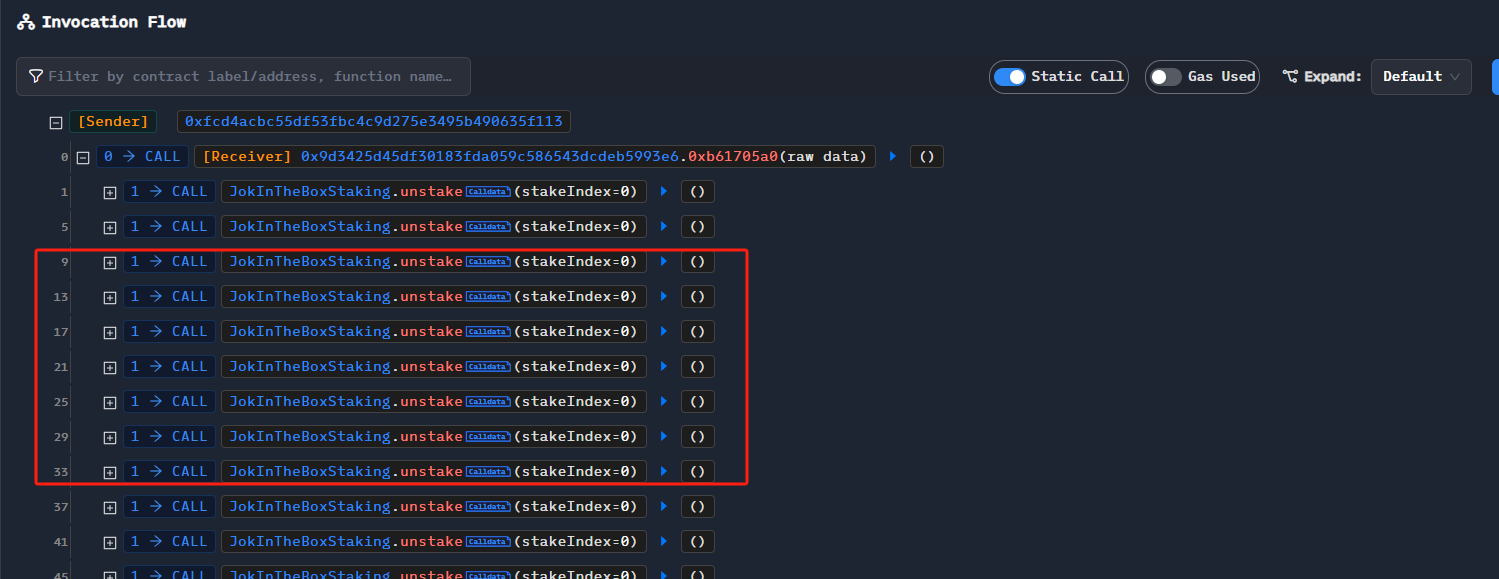

接着,攻击者开始发起真正的攻击,

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

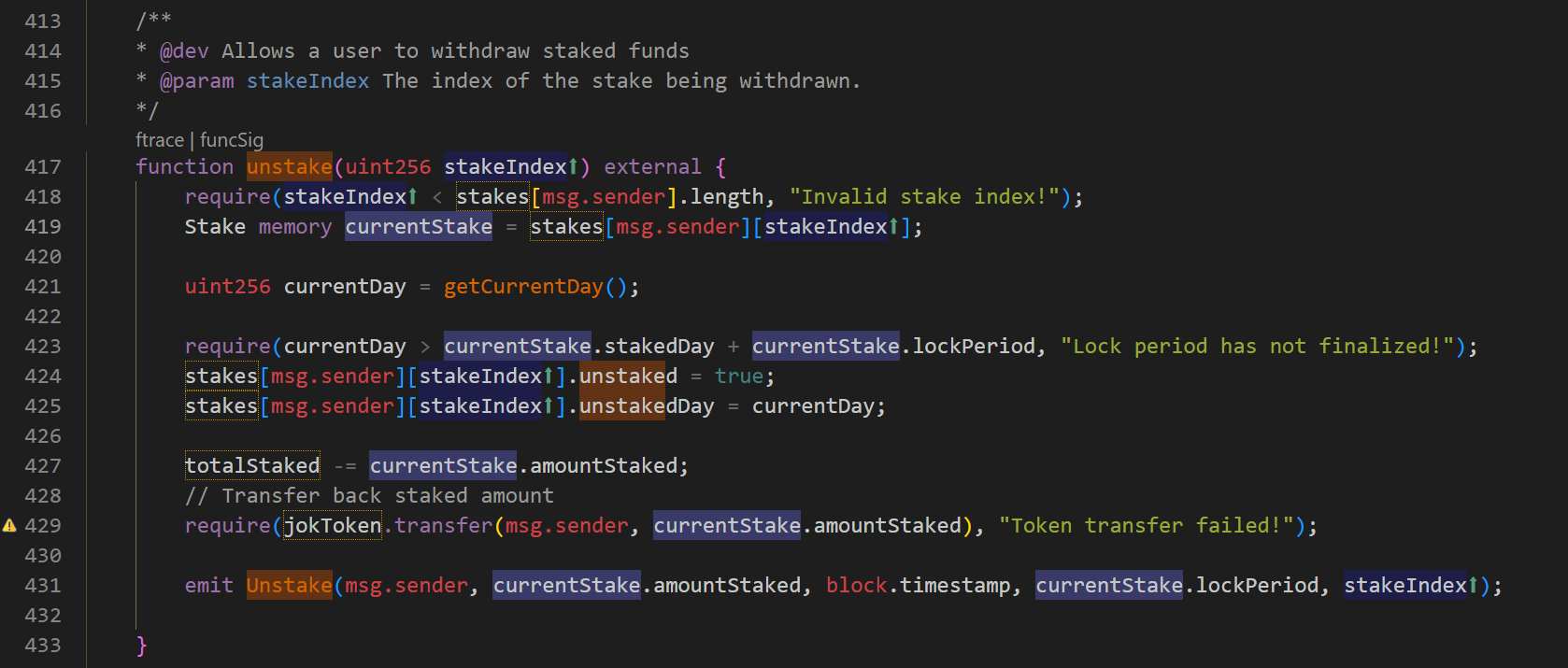

根本原因是出在JokInTheBox合约的解除质押函数unstake上,

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

可以看到,unstake函数在进行解除质押的时候,并没有验证stakes[msg.sender][stakeIndex].unstaked这个值是否为true,即没有验证质押的资产是否已经解除质押并取出。这样就导致攻击者通过反复解除质押而将所有用户质押的资产取出。 <!--EndFragment-->

总结

<!--StartFragment-->

本次漏洞成因主要是因为JokInTheBox合约在解除质押的时候没有判断该质押是否已经解除,导致攻击者可以重复unstake,从而将所有用户质押的资产取出。建议项目方在设计经济模型和代码运行逻辑时要多方验证,合约上线前审计时尽量选择多个审计公司交叉审计。

<!--EndFragment-->

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 72 浏览

- 零时科技 || PGNLZ 攻击事件分析 222 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 503 浏览

- 臭名昭著的漏洞文摘#6:Balancer的支线故事与Rust的特定问题 621 浏览

- BlockThreat 周报 - 2026年第1周 1217 浏览

- 深入分析:Truebit 事件博客 560 浏览

- 【知识科普】| 虚拟币网络传销 547 浏览

- 零时聚焦 || 2025 年区块链安全态势年报 693 浏览

- 2025年区块链安全与反洗钱年度报告 1056 浏览

- 慢雾:去中心化永续合约安全审计指南 783 浏览

- MistTrack在2025年香港资讯及通讯科技奖中荣获金融科技金奖,为链上…设立新基准 649 浏览

- 【知识科普】| 虚拟币盗窃 1010 浏览