零时科技 || HFLH 攻击事件分析

- 零时科技

- 发布于 2024-08-28 15:02

- 阅读 2037

我们检测到BnbSmartChain的HFLH项目遭到攻击,攻击者通过此次攻击获利约 9.099 BNB 约为 5300 USD 。

<!--StartFragment-->

背景介绍

近期,我们监控到一起针对 BnbSmartChain 上的项目 HFLH 的链上攻击事件,

https\://bscscan.com/tx/0xb61ae75835854e577657c25fe1891ff1c9ffb1b6b61ec4064396a08e222f679e

被攻击的项目为 HFLH ,攻击者通过此次攻击获利约 9.099 BNB 约为 5300 USD 。

<!--EndFragment-->

<!--StartFragment-->

攻击及事件分析

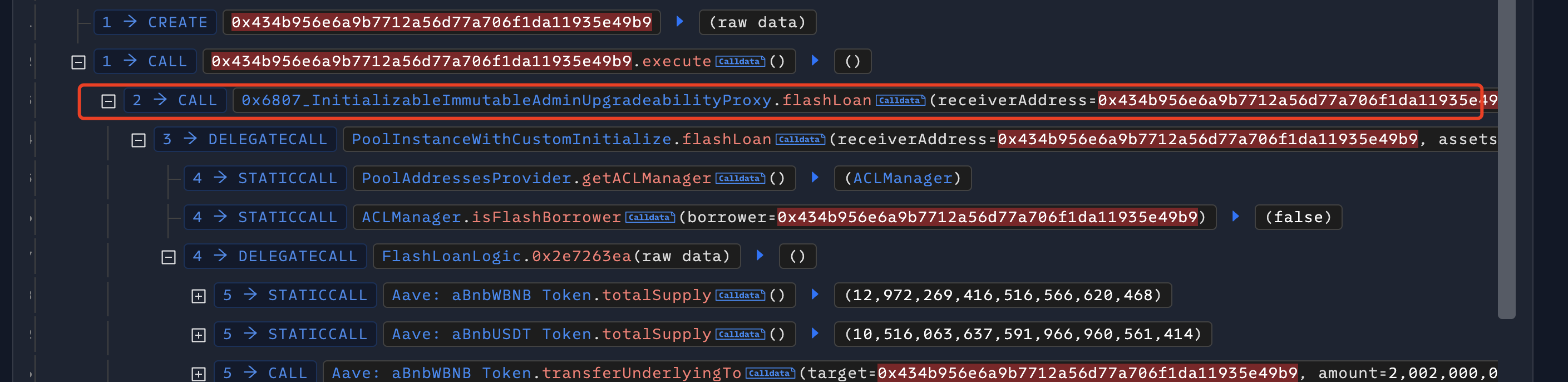

首先,攻击者通过 AAVE 利用f lashloan 借了 2002 WBNB,

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

接着,利用攻击合约通过合约 Regist(0x4e5A3d30d1caEaB5CADaDB12ca84f0916C473D34) 进行注册。

<!--EndFragment-->

<!--StartFragment-->

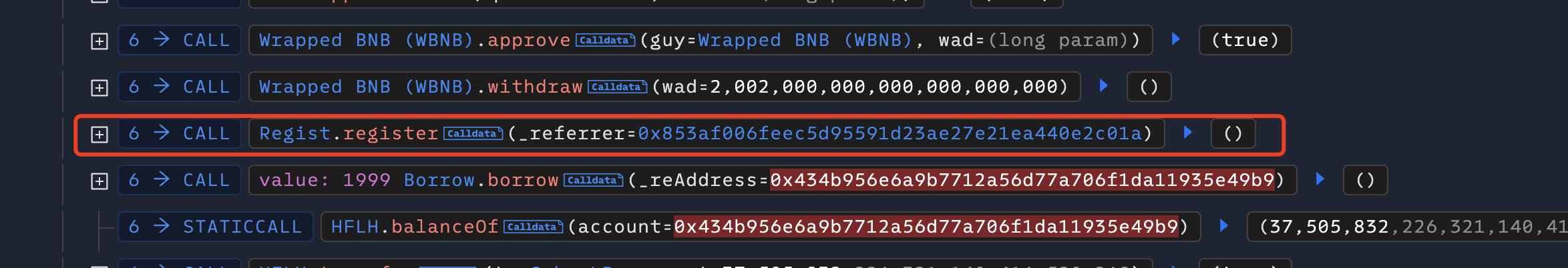

随后,利用 Borrow 合约进行借贷。Borrow 合约的借贷代码如下:

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

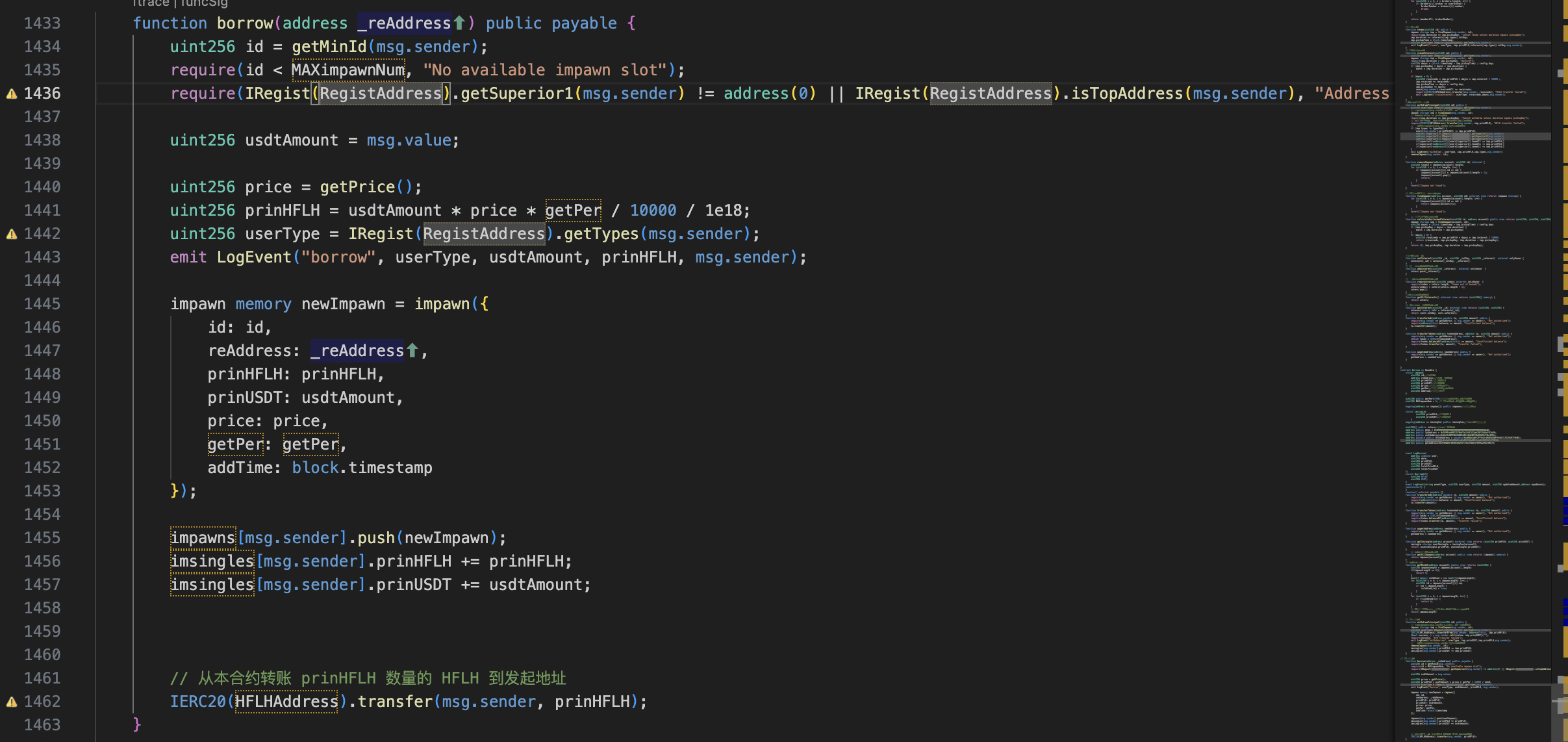

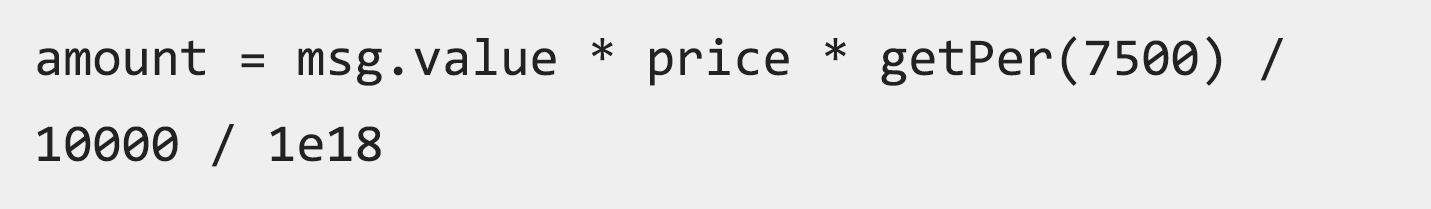

其中,借贷的金额计算方式为:

<!--EndFragment-->

<!--StartFragment-->

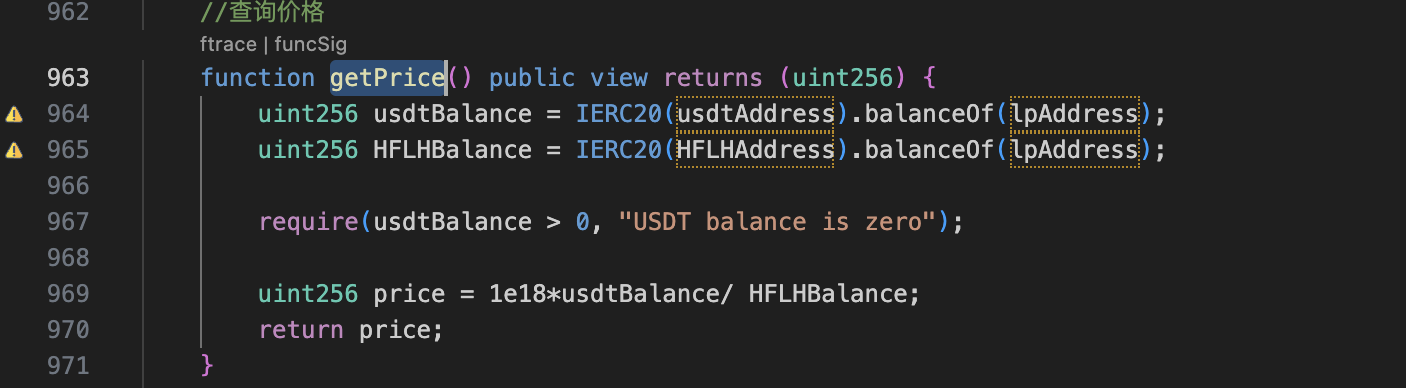

我们可以看到,获取HFLH的price的代码如下:

<!--EndFragment-->

<!--StartFragment-->

HFLH的价格是通过计算 pancakeSwap 中 WBNB 和 HFLH 的余额比例来计算的。且

price=HFLHamount/WBNBamount ,可以看出HFLH的数量越多,price越大。

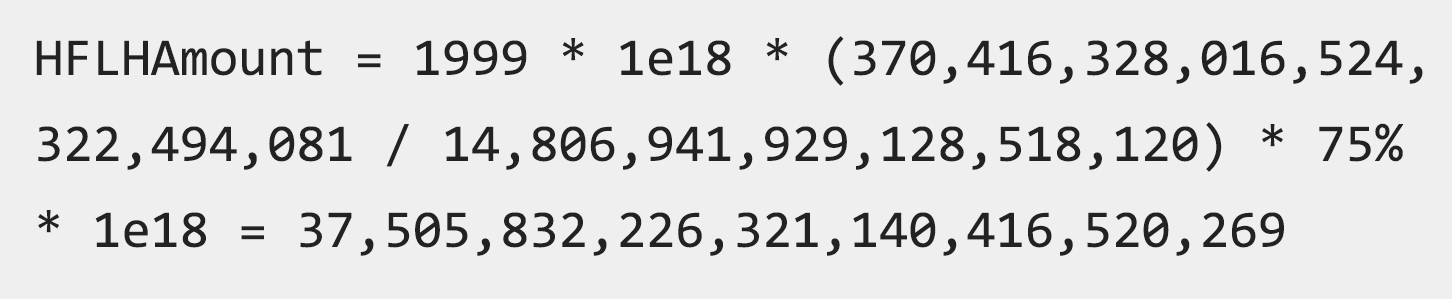

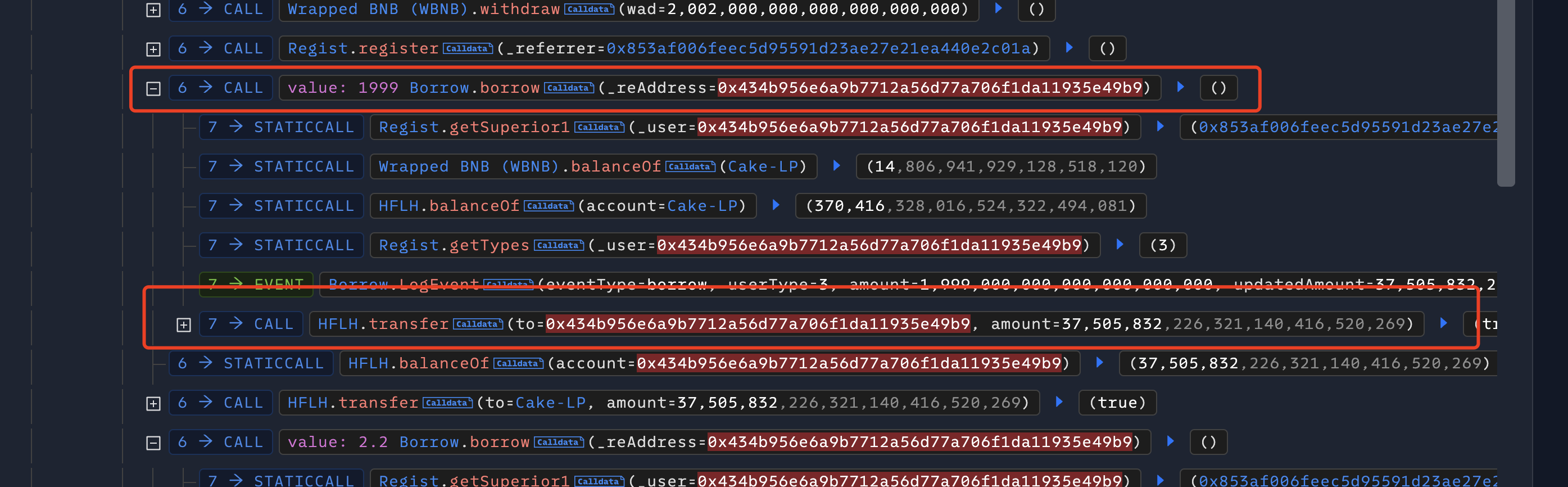

攻击者通过转入 1999 WBNB 来借出 HFLH ,通过上述公式可以计算出借出的 HFLH 的数量为:

<!--EndFragment-->

<!--StartFragment-->

如下图:

<!--EndFragment-->

<!--StartFragment-->

攻击者又将借出的 HFLH 转回到了 pancakeSwap Pair 中,随后又利用 borrow 转入 2.2 WBNB 借出 HFLH 。因为攻击者将借出的 HFLH 转回到了 pancakeSwap Pair 中,相当于拉升了 price ,所以此次转入 2.2 WBNB 可以借出更多的 HFLH 。

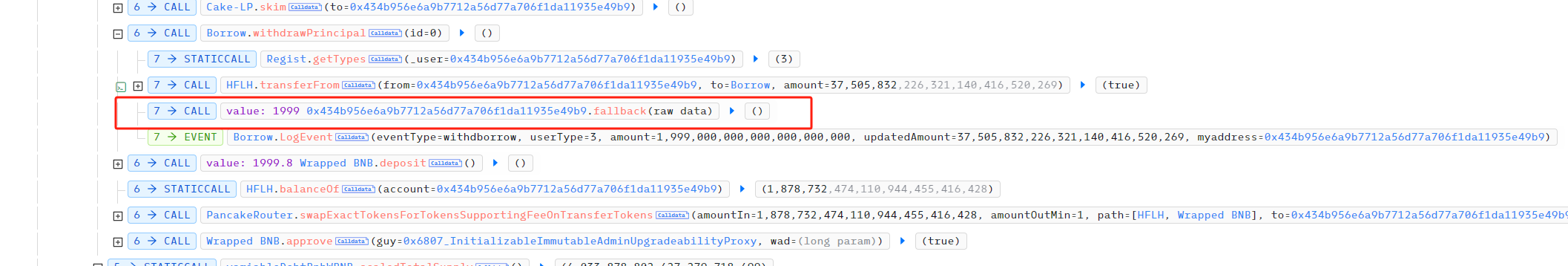

接着,攻击者利用 pancakeSwap 的skim函数,将转入的 HFLH 拿回,又调用了 withdrawPrincipal 来归还并拿回第一次 borrow 时存入的 1999 WBNB 。

<!--EndFragment-->

<!--StartFragment-->

最后,攻击者利用第二次借到的 HFLH 利用 pancakeSwap 兑换了 12.3 WBNB 。最终获利 12.3 - 2.2 - 1.001(flashloan的利息) = 9.099 WBNB ,约为 5300 USD 。

<!--EndFragment-->

总结

<!--StartFragment-->

本次漏洞成因主要是因为 HFLH 合约在获取 HFLH Token 的价格时,通过单一来源 PancakeSwapV2 来计算,导致价格被攻击者操纵,最终利用价差套利。建议项目方在设计经济模型、价格计算机制和代码运行逻辑时要多方验证,合约上线前审计时尽量选择多个审计公司交叉审计。

<!--EndFragment-->

- EVM 开发者在 Sui 上构建应用的心理模型 - 第二部分 66 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 411 浏览

- BlockThreat - 2026年第4周 524 浏览

- 零时科技 || PGNLZ 攻击事件分析 417 浏览

- BlockThreat - 2026年第2周 486 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 682 浏览

- BlockThreat 周报 - 2026年第1周 1441 浏览

- 【知识科普】| 虚拟币网络传销 657 浏览

- 零时聚焦 || 2025 年区块链安全态势年报 775 浏览

- 2025年区块链安全与反洗钱年度报告 1264 浏览

- 慢雾:去中心化永续合约安全审计指南 960 浏览

- MistTrack在2025年香港资讯及通讯科技奖中荣获金融科技金奖,为链上…设立新基准 774 浏览