零时科技 || Bedrock uniBTC 攻击事件分析

- 零时科技

- 发布于 2024-09-30 11:08

- 阅读 2446

Bedrock项目遭受攻击,攻击者通过此次攻击共获利649.6WETH,约合170万美金。攻击者利用失真的价格来通过借贷进行获利,最终导致攻击 者用借贷来的WETH掏空了项目方的uniBTC代币。

<!--StartFragment-->

背景介绍

我们监控到 Ethereum 链上的一起攻击事件:https\://etherscan.io/tx/0x725f0d65340c859e0f64e72ca8260220c526c3e0ccde530004160809f6177940

攻击者通过此次攻击共获利 649.6 WETH,共约合 170 万美金。被攻击项目为 Bedrock , Bedrock 是一个多资产流动性重新抵押协议,由与 RockX 合作设计的非托管解决方案支持。Bedrock 支持多种资产进行重新抵押/抵押,包括:uniBTC:一种全新的重新抵押协议,接受包装的 BTC 代币,与 BTC 抵押协议 Babylon Chain 合作,首个支持的包装 BTC 是以太坊区块链上的 wBTC 代币,因此所有 wBTC 代币持有者将同时享受抵押 BTC 代币的收益和以太坊网络的安全性。uniETH:设计用于本地重新抵押并获得额外的 EigenLayer 奖励,Bedrock 将机构级别的安全性和额外的收益结合在一起,用于流动抵押 ETH 。uniIOTX:IoTeX 区块链上的流动抵押解决方案消除了在 IOTX 上的委托权益证明中存在的若干缺点。

<!--EndFragment-->

<!--StartFragment-->

攻击及事件分析

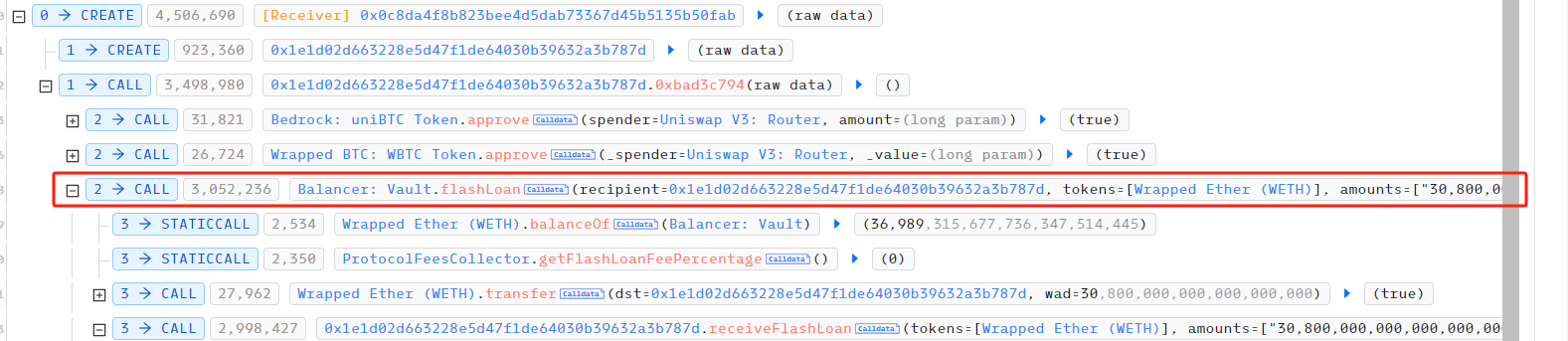

首先,攻击者通过 Balancer 借贷了 30.8 WETH,

<!--EndFragment-->

<!--StartFragment-->

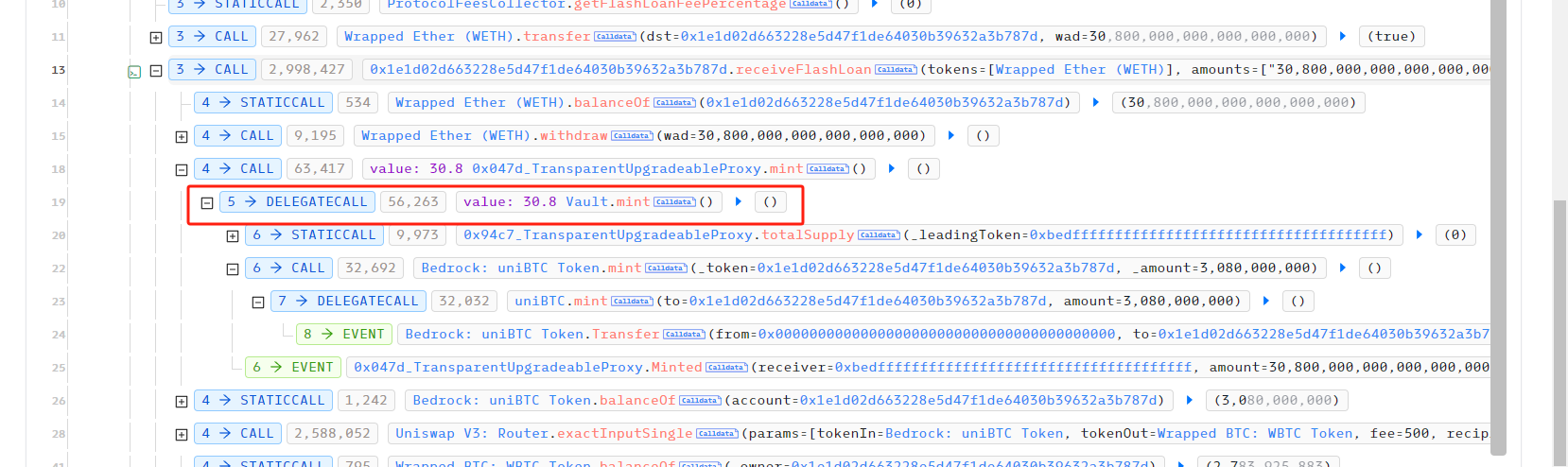

接着,攻击者调用了 Bedrock Vault 的 mint 函数,并转入通过 flashloan 借到的 30.8 ETH 。

<!--EndFragment-->

<!--StartFragment-->

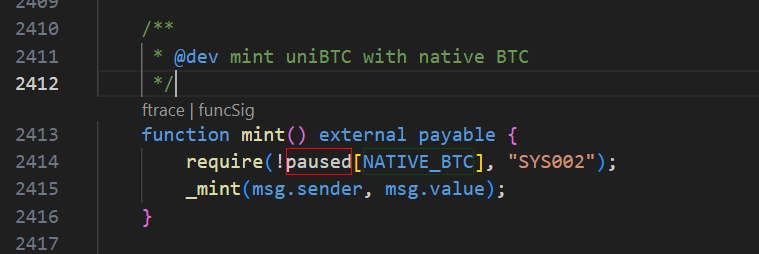

我们看一下 mint 函数的逻辑,如下图,调用了 _mint 函数,

<!--EndFragment-->

<!--StartFragment-->

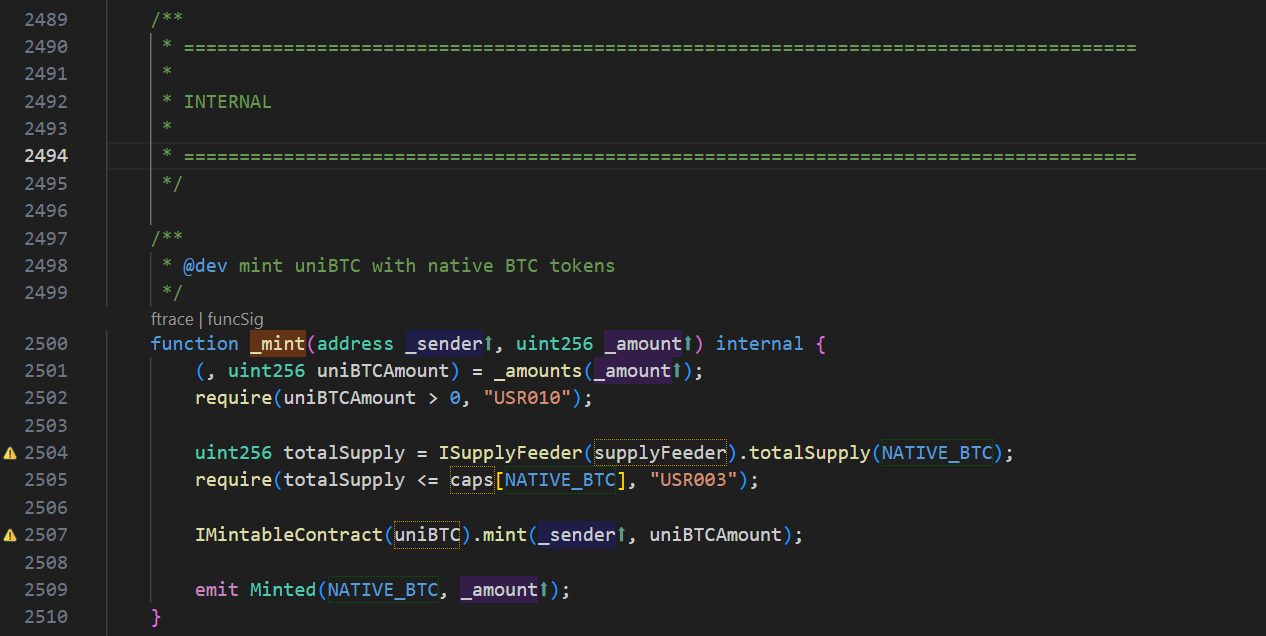

随后,我们看一下 _mint 函数的逻辑,

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

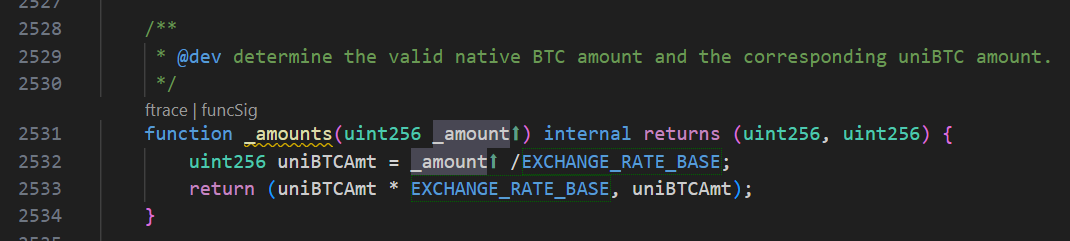

然后,通过函数 _amounts 计算出需要 mint 给 msg.sender 的 uniBTC 的数量。

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

其中 _amount 为转入 WETH 的数量,且 EXCHANGE_RATE_BASE 为 1e10 ,所以兑换的比例为 1 : 1e8(因为 uniBTC 的 decimal 为 1e8 ,所以兑换比例为 1 ETH : 1 uniBTC )。随后攻击者通过 uniswap 将 30.8 uniBTC 换成 27.8 WBTC ,兑换比例约为 1 : 1,最后攻击者将兑换到的 27.8 WBTC 通过 uniswap 兑换为 680.4 WETH ,其中还了 30.8 WETH 的借贷。因此,攻击者最终获利 649.6 WETH ,约合 1.7 M USD 。

<!--EndFragment-->

总结

<!--StartFragment-->

本次漏洞的成因是没有处理好 WETH 和 uniBTC 的兑换比例,导致 WETH 和 uniBTC 可以以 1 : 1 兑换,WETH 的价值被放大了数万倍。攻击者利用失真的价格来通过借贷进行获利,最终导致攻击者用借贷来的 WETH 掏空了项目方的 uniBTC 代币。

<!--EndFragment-->

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 562 浏览

- 零时科技 || PGNLZ 攻击事件分析 623 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 926 浏览

- 臭名昭著的漏洞文摘#6:Balancer的支线故事与Rust的特定问题 899 浏览

- Bybit、Cetus & Balancer 2025年黑客事件:从DeFi 34亿美元漏洞攻击中吸取的安全教训 636 浏览

- BlockThreat 周报 - 2026年第1周 1762 浏览