零时科技 || Radiant Capital 攻击事件分析

- 零时科技

- 发布于 2024-10-18 16:45

- 阅读 2675

RadiantCapital项目被攻击,共造成50M USD的损失。主要原因是 Radiant 的核心人员安全意识不足,导致攻击者构造虚假的前端骗取核心人员签名攻击交易。

<!--StartFragment-->

背景介绍

2024年10月17日,我们监控到 BNB Smart Chain 上的一起攻击事件,被攻击的项目为 RadiantCapital 。攻击交易为:

https\://bscscan.com/tx/0xd97b93f633aee356d992b49193e60a571b8c466bf46aaf072368f975dc11841c

本次攻击共造成 50M USD 的损失。Radiant Capital 是一个跨链 DeFi 借贷协议,通过使用 LayerZero 作为跨链基础设施,来实现全链杠杆借贷和可组合性。

<!--EndFragment-->

<!--StartFragment-->

攻击及事件分析

攻击主要分为三步:

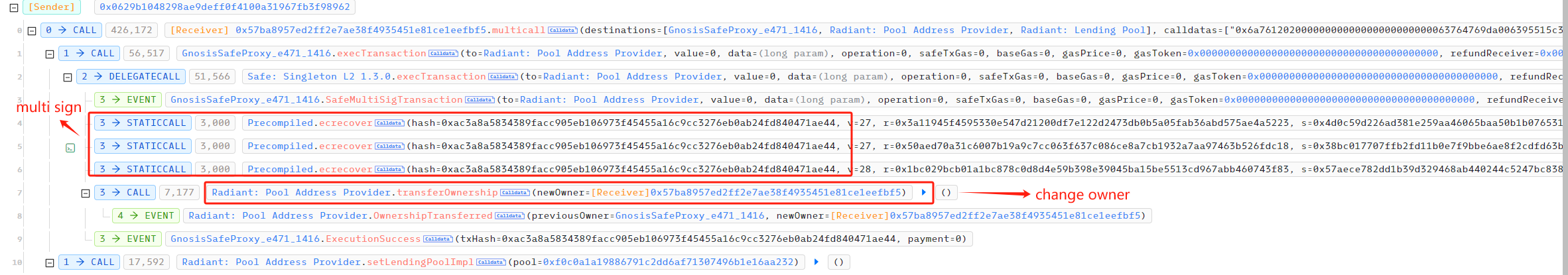

第一步:攻击项目方的核心人员,使得三位核心人员签名了恶意交易(项目的之前的 owner 使用了多重签名),更换了项目的 Owner 权限;

<!--EndFragment-->

<!--StartFragment-->

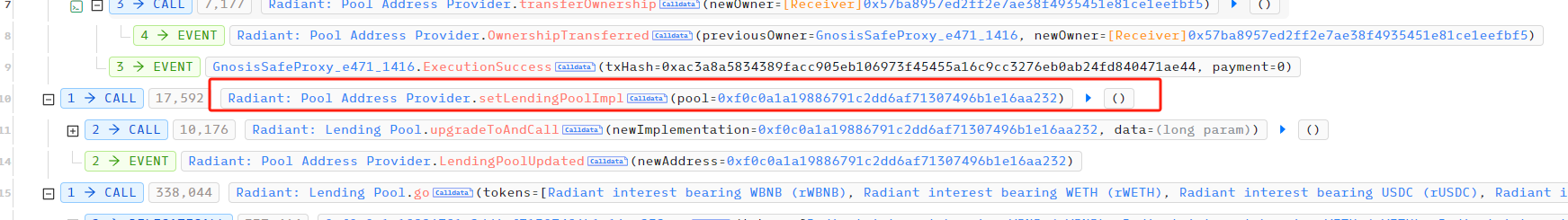

第二步:攻击者拥有了 Owner 权限后,将 Radiant 的借贷池的 implement 改为攻击者的攻击合约( 0xf0c0a1a19886791c2dd6af71307496b1e16aa232 )

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

第三步:攻击者调用 Radiant 借贷池的 proxy 合约, proxy 合约调用攻击合约,攻击合约利用transferUnderlyingTo 将借贷池中的资产转移到攻击地址中,完成攻击。

<!--EndFragment-->

<!--StartFragment-->

<!--StartFragment-->

据了解,本次攻击的根本原因是三位核心开发者的硬件钱包被黑客攻击,硬件钱包的前端显示的正常合规的签名,实际上的操作是签名了是黑客自身构造的攻击交易。当三位核心开发者签名后,便完成了此次攻击。

<!--EndFragment-->

总结

<!--StartFragment-->

本次攻击事件的主要原因是 Radiant 的核心人员安全意识不足,导致攻击者构造虚假的前端骗取核心人员签名攻击交易。从而导致攻击者获取到 Radiant 借贷池的 owner 权限,将借贷池的所有资产转走。建议项目方针对项目核心人员进行网络安全意识培训,提升核心人员的安全意识。

<!--EndFragment-->

- 如何实际构建安全的跨链托管、桥接和自动化而不被黑客攻击 214 浏览

- 智能合约审计面向下一代技术:AI与机器学习系统 – ImmuneBytes 234 浏览

- 共识与区块链:Web3 的经济安全 – ImmuneBytes 287 浏览

- 【安全月报】| 2 月加密货币领域因安全事件损失约 2.28 亿美 234 浏览

- 2026 年智能合约审计的实际成本 298 浏览

- 【知识科普】| Gas费与交易安全:规避恶意合约资产消耗 279 浏览

- 宣布Trident Arena 289 浏览

- 区块链威胁建模 – ImmuneBytes 370 浏览

- 从 EVM 到 SVM:资深安全研究员给出的 2026 安全指南 388 浏览

- EVM 开发者在 Sui 上构建应用的心理模型 - 第二部分 642 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 560 浏览

- 零时科技 || PGNLZ 攻击事件分析 618 浏览