...l BitcoinOS 开源了 BitSNARK v.0.1,第一次使得使用户能够验证比特币上的零知识证明。允许任何人在不分叉代码的情况下升级网络。BitSNARK 协议是在比特币网络上验证零知识证明执行情况的一种方法,它允许将比特币的转移与可证明...

...,公链领域展现出强大的韧性和持续的创新力。这一年,比特币的强势回归、以太坊的稳步增长以及 Solana 的惊人崛起,共同绘制出一幅市场复苏的生动画面。在这一背景下,公链加密货币的市值达到了 1.3 万亿美元,揭示了领...

...成进入或离开闪电网络的交易。 Ark 到底适不适合广大的比特币生态,尚未见分晓,但它无疑是一个有价值的协议栈,会找到一些小众场景的(也许与最初的设想不同)。 >- 本文转载自: [btcstudy.org/2025/06/10/...](https://www.btcstudy...

...、密码朋克运动的重要成员,1998年提出的 b-money 方案是比特币最直接的理论先驱之一。中本聪在比特币白皮书中明确引用了 Wei Dai 的工作,并在私下邮件中向他征求意见。除了 b-money,Wei Dai 还是著名的 Crypto++ 密码学库的作者,...

...为货币和机器这两样东西很快会变得复杂莫测。我们热爱比特币,我们相信闪电网络。我们致力于让所有人都能轻松使用它们,无论是消费者、企业家还是开发者。LaaS 最主要的两大模块力求将这两个问题化繁为简:机器与货币...

...严格的KYC/AML验证以此来保证对应的合规性如大B网的TUSD、比特大陆的Circle。但是这一类代币都面临以下几个短板: 第一,市场波动。对于发行方来说,其储备的代币永远是不对等的。因为一个高速发展的市场会逐渐提高整体...

...常跟一些朋友聊这事儿。你会发现,特斯拉也是用电的,比特币矿机也是用电的,但是从来没有任何人说特斯拉费电或者说对环境不友好,反而说特斯拉对环境很友好,很环保,为什么?比特币矿机也没有烧油啊,只是耗电,而...

...资金、开启一条新通道并创建新的备份 —— 即使是精通比特币的用户,也不会觉得这过程很有趣! 现在,即使你愿意使用某一款 app 作为你的主力钱包,你也无法用这个 app 来连接另一个 LSP。 还不止这些问题。 ### [](http...

...。 ## Corn简介 Corn 是一个 L2 网络,为在以太坊上使用比特币作为担保资产提供基础设施。利用以太坊的低交易成本和比特币 L1 的安全性,用户可以将其比特币资本应用于以太坊上的 DeFi 应用。 Corn 以 Bitcorn (BTCN) 为中心,...

... Breez 称为“钱包”。我们不是想混淆任何人。相反,在比特币和闪电网络的语境下,“钱包”这个词本身就令人困惑。 如果听到有人将像 CashApp、PayPal 或 Venmo 这样的法币支付应用程序称为“钱包”,难道会觉得奇怪吗?没有...

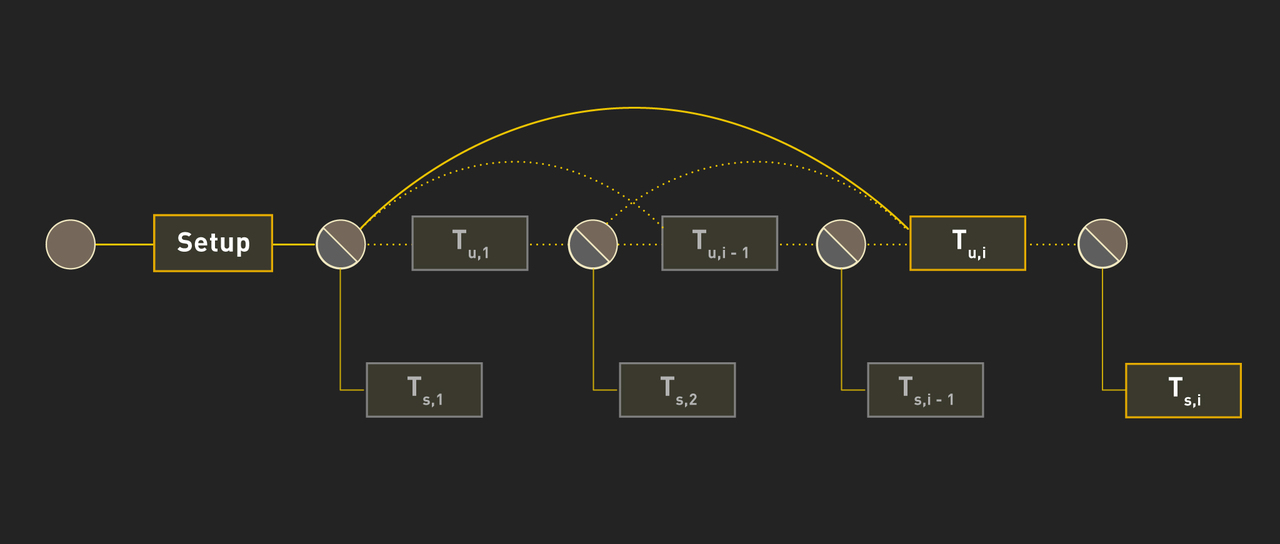

...,以自己所获得的最新状态完成结算。而令人惊讶的是,比特币区块链已经满足为实现这种区块链特制的 layer 2 协议所需的大多数要求了。  \- 图 1\. eltoo 协议运行...