...范围。在添加流动性的过程中,首先会根据 `amountADesired` 计算出实际要添加的 `amountB`,如果 `amountB` 大于 `amountBDesired` 就换成根据 `amountBDesired` 计算出实际要添加的 `amountA`。 - 实现分析 ```javascript ... { ...

...分析关键操作步骤,主要有两种思路: 1. 双层循环遍历,算法复杂度O(N^2)会超时。 2. 必须考虑减少比较的次数,出发点就是采用Hashmap将数据值作为字典的key,index作为字典的值,这样只需要遍历两次即可:一次遍历存储字典,一...

...处理场景中尤为重要,展现了 Rust 在性能和内存安全上的优势。希望读者通过本文的讲解和实践,能够快速掌握 bytes 库的用法,并在实际项目中灵活运用。 ## 参考 - https://docs.rs/bytes/latest/bytes/ - https://docs.rs/bytes/latest/src/byte...

...使用的节点速度原因,最终上链位置与目标单虽然在同一区块,但相差5-10个交易位置,注,交易位置必须与目标单相差3个位置内,才能获利。 目前整个程序处理时间,从pendig池中发现目标开始,到交易上链结束,程序处理耗时...

...变引用 ``` 需要注意的是,需要资源本身是可变的,才能创建其可变引用;相应的,也可以创建它的不可变引用。 而如果资源本身是不可变的,则只能创建不可变引用。 #### 扩展引用 扩展引用支持访问结构体的字段: ...

...emory); ``` 有多种方法可以实现这一点,包括: 1. 拥有受信任用户的白名单 2. 仅接受对 onboarding 函数的调用 3. 以 token(可能由你发行)向用户收费 4. 将接受逻辑委托给链下 所有中继调用请求都可以被拒绝,而 recipient 无需...

...,主要用于定义和管理数据库的结构。 ## 二、DDL语言能做什么? 通过DDL,我们可以创建、修改和删除数据库、表、视图等对象。 - **创建数据库:** 使用CREATE DATABASE语句,我们可以创建一个新的数据库。 - **删除数据...

...ey Library](https://learnblockchain.cn/article/13636):PathKey库,如何计算交易池和方向的逻辑 * [Actions Library](https://learnblockchain.cn/article/13623) : 定义了流动性管理、兑换、捐赠、结算以及包装操作等多种功能,允许用户进行代币的增加、...

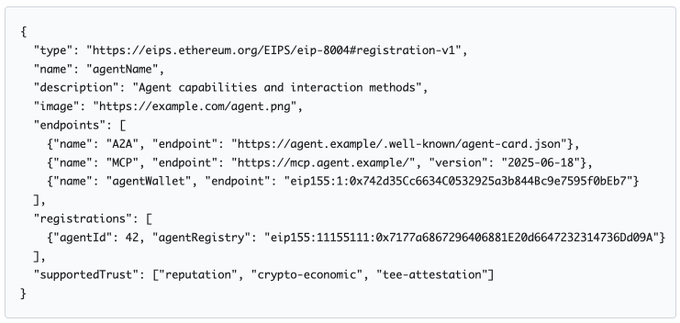

...个通信端点(A2A、MCP、ENS、DIDs),并声明代理支持哪些信任模型:  ## III. 声誉注册表更改 v1.0 声誉注册表引入了用于反馈提交的加密授权,并将分数移至链上以实现智...

...: [], "id": 1 } ]' ``` 4. eth_blockNumber返回客户端区块的高度, 有可能会落后因为还没同步最新的 ``` curl --location --request POST 'https://rpc.ankr.com/eth' \ --header 'Content-Type: application/json' \ --data-raw '[ { "jsonrpc": "2.0", ...

...击,这也是很典型的攻击方式,针对这个漏洞,深入浅出区块链社区伙伴零时科技安全团队进行了详细的分析及攻击过程复盘。 ## 背景 2018年12月,EOS上多个抽奖 DApp 被黑客攻击。黑客是采用了 `inline action` 回滚攻击的技术实...

...击分析和技术分析,并总结了安全防范手段,希望后续的区块链项目可以引以为戒,共筑区块链行业的安全防线。 # **一、事件分析** 攻击过程如下:  !...

...操作。 但是我们在分析过程中,也可以看到,黑客在中心化交易所binance和hoo换取了bnb和eth,那么必定在这些中心化交易平台留下信息,比如登录ip,登录邮箱,登录终端设备的指纹信息等,但是没有留下KYC信息。目前Poly Networ...