...非常感兴趣: 1)不同 L1 之间的桥接安全性 (如应用零知识技术) 和共有同一条 L1 链的两个 L2 之间的桥接安全性,你认为这两者是一样的吗? 2)可能任何 L1 之间的桥接都需要具有可升级功能,以免其中一条 L1 链存在分叉...

...容。 ### 模块化 OFA 和激励扩展 区块链被称为 [共识知识系统](https://blog.khalani.network/intents-solvers-and-everything-aggregators#heading-blockchains-are-the-best-substrate-for-intents) ,是由于其透明性以及信息的广泛民主化,这使得在某些情况下...

...创新和适应。维基百科是一个可以自由编辑和协作维护的知识库,是全球数十亿人的信息门户。在计算机和软件领域,开源技术运动已经反复表明,与闭源替代方案相比,协作开发可以产生更优越、更具弹性的解决方案。 #### **...

...zkSnarks、Bulletproofs和TrueBit。对于 Flow,我们开发了专门的知识证明 (SPoCK) 来解决验证者的困境,在后续的文章中有详细描述。 将事务排序问题与计算结果的工作分开的概念之前已经在分布式数据库领域提出过。事务通过共识排...

...方法随机选出。此流程旨在在理事会选举中优先考虑专业知识和经验,而非政治手段。点击[此处](https://gov.optimism.io/t/season-8-and-9-milestone-and-metrics-council-selection/9963)了解详情。 # 论坛新闻 ### **使用 OP Atlas 和机器学习分析追...

# Rust + Protobuf:从零打造高效键值存储项目 Rust 以其卓越的性能、内存安全和并发能力席卷开发圈,Protobuf 则以高效的序列化能力成为现代系统开发的利器。本文将带你通过一个简单却实用的键值存储(Key-Value Store)项目,结...

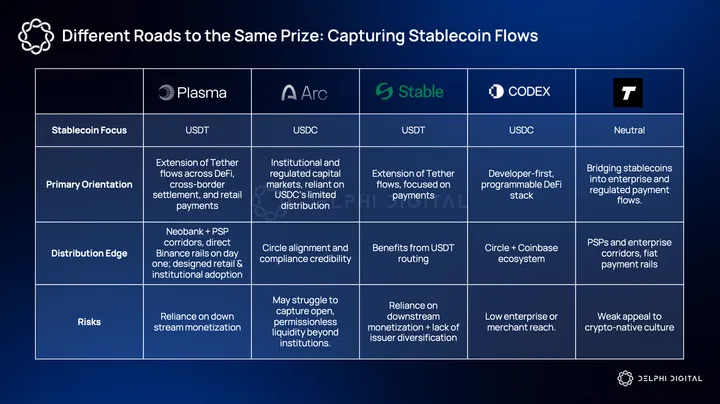

...真正的结算中心。 **相对于公司结盟而言,中立性可能被证明是捕获下一波稳定币采用浪潮的更强大的基础。 ** ## XPL 代币经济学 Plasma 的核心是 XPL,...

...社区中作为“对立面”走出去让我有些紧张。然而,这种知识上的好奇心不可否认。我必须知道。 当我意识到这不仅仅是满足我的好奇心时,转折点来了。这是关于为项目做出贡献。如果Futarchy是未来治理的方向,就需要被 **...

...全研究可能会令人困惑。成功需要一套新的技能、策略和知识。 从网络安全到区块链安全研究员的路线图: 1. **学习智能合约开发** 2. **加入公共安全竞赛** 3. **理解区块链安全生态** 4. **学习一套工具** 5. **建立声誉** 6. **接...

...天查看代码库时那样处理代码:对事物为何如此没有背景知识。** 递归函数在 Claude 看来是有风险的,因为 Python 中的递归**可能**是有风险的。在没有 Git 存储库结构的性质会限制此特定递归的背景知识的情况下,Claude 做出了看...

...的好奇心,以便你可以继续自己学习有关这些奇妙技术的知识。 为了结束这一切,我想回到在当今区块链领域中一直处于中心地位的东西:以太坊。 我们将在终点线见面! >- 原文链接: [medium.com/@francomangon...](https://medium.com/@...

...84%E6%95%B0%E6%8D%AE%E7%BB%84%E7%BB%87.md),它将会介绍 [EVM 的基本知识](https://learnblockchain.cn/article/4800),帮助您形成基本的认识。在开始之前,假设您已经掌握了上文中的基础,我们根据黄皮书进一步地补充理论基础。由于原始的黄皮书...

...帮助用户免受此类攻击呢? 让我们深入研究一种称为“零转账攻击”的特定类型的网络钓鱼攻击。这是一种网络钓鱼技术,攻击者诱骗用户错误地将资金发送到攻击者的地址,因为它类似于用户交易历史记录中的受信任地址。[...

...够快,它本身也可以有一个尝试。 **ZK-SNARKs** 零知识Rollup的设计问题与我们的非常相似: > 如何最终证明某件事在另一条链上发生过? 虽然没有时间在这里深入研究ZK数学,但我们会很高兴看到ZK和跨链通信之间...