...可以追溯到 2013 年,自那以来,我们一直是**交互式欺诈证明**的先驱,我们的设计让我们在设计完全与 EVM 兼容的 L2 平台时具有极大的灵活性。大约 14 个月前,我们开始了一个探索性的研究项目,研究是否可以构建**一个由主...

...个 [OpenID Connect](https://openid.net/connect/) (OIDC) Token,该Token证明了预期的身份。 然后将该身份烘焙到签名证书中,允许任何人针对该证书确认签名。 当 Fulcio 收到 OIDC Token(实际上只是一个 [JSON Web Token](https://jwt.io/))时,它会使用...

...https://notes.ethereum.org/nrQqhVpQRi6acQckwm1Ryg) 来解决需求 A ,将证明开支降至恒定大小(从理论上来说,根据当前 1250 万的 gas 上限来估算,证明大小的上限约为 800k,平均约为 200k)。另请参见 "[为以太坊状态应用](https://ethereum-magician...

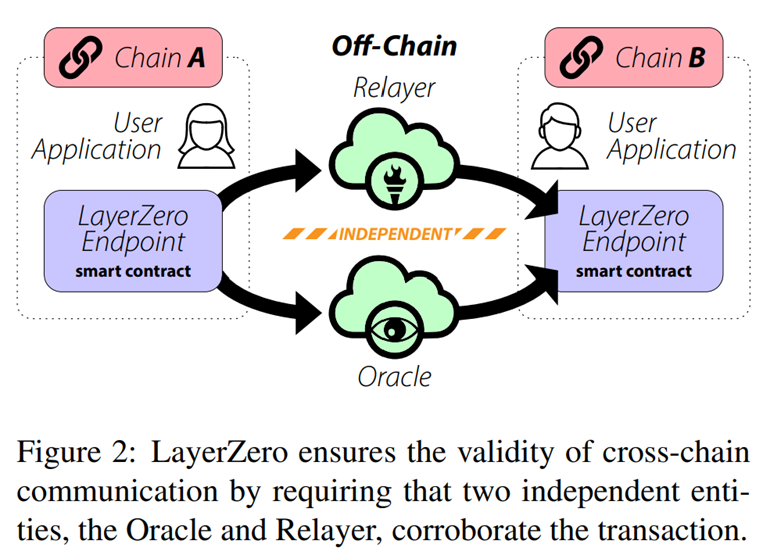

...区块头, (2) 另一个实体可以在该区块上独立生成 tA 的证明(交易证明),并且 (3) 标头和交易证明实际上一致。  然后通信协议可以将 m 交付给链 B 上的...

... Metaverse 上发挥作用。当所有东西都在数字化的时候,要证明你拥有某样东西,能够把它带到互联网的任何地方是很重要的。但这不是 Metaverse 的范畴,而是社交网络。 在"Good Time Show" 的谈话里,[Jarrod Dicker](https://twitter.com/jarro...

...类节点。较新的 2020 年代技术 - 访问列表、无状态性、zk 证明 - 都打破了这种对称性,并且都具有一种形式,即一个强大的参与者做更多的工作,以使其他所有人更容易进行验证。 3. 较新的区块构建设计也引入了解耦的新形式...

...序部署失败,将有一个挂起的中间缓冲帐户,其中包含非零余额。为了收回该余额,您可以通过向新的调用提供相同的中间缓冲来恢复失败的部署 `deploy`。 部署失败将打印一条错误消息,指定恢复生成的中间缓冲区的密钥对...

...设备成本高。 * **人才短缺:**缺乏对 Solana 的本地专业知识,以及对质押所需资本的有限访问。 ## 主机提供商 理想情况下,验证者集应该分布在广泛的独立提供商中,而不是过度依赖少数的集中提供商。这种多样化对于降低...

...济高效的区块。 展望未来,SGX 内部的构建者可以制作可证明有效并真实报告其投标规模的区块,可能消除了 mev-boost 中继的需求。 此外,这朝着通过允许交易在私密但对所有在隔离区内的区块构建者可访问的情况下,抑制独...

...押(Staking)全解析 Web3 中的质押(Staking)是基于**权益证明(PoS)** 及衍生共识机制(如DPoS、PoS+、Cosmos的Tendermint等)的核心经济模型,本质是将加密资产锁定在区块链网络中,为网络提供安全、参与共识或验证交易,从而获...

...或函数。要了解后者,您需要了解 Web3 和智能合约的基础知识。 Web3 的新兴网络迭代始于区块链技术的诞生。虽然 Web1 是只读的,但它演变成了 Web2,完善了读写功能。另外,请注意,Web2 是大多数用户使用的互联网。然而,...

...层 | 为节点在当前链状态上的协议设定规则 | 基于工作量证明、权益证明、委托权益证明 | | 应用层 | 为最终用户提供基于区块链的应用 | 智能合约、Dapps | #### **硬件/基础设施层** **区块链架构** 扩展到 **硬件** 和 **...

## 概述 Ethash 是以太坊网络早期使用的工作量证明(Proof of Work)共识算法,从 2015 年 7 月的 Frontier 版本开始服务以太坊主网,直到 2022 年 9 月的合并(The Merge)转向权益证明。虽然 Ethash 已经退出历史舞台,但其精妙的设计和...

...mage.jpg) > 你可能听说过在 Berachain 上通过其独特的流动性证明系统赚取 $BGT。但是,大家都在谈论的这些“奖励金库”到底是什么?可以将它们视为奖励的特殊存储。只有通过奖励金库才能获得 $BGT。让我们简化一下。 > ## **关...