...工具 Trapdoor Permutation。在这个方案中,FLS 提出了「隐藏比特」(Hidden Bits)的概念,然后把 Hidden Bits 藏入了 CRS。对于模拟器而言,就可以通过修改 CRS 中的 Hidden Bits 来达到模拟的效果,从而体现出对验证者 Verifier 的优越性。不...

...: 以太坊地址是用于在以太坊网络上接收和发送以太币(ETH)以及执行智能合约的标识符。 ## 主要特点: ### 长度和格式: - 以太坊地址通常是42个字符长,以“0x”开头,后面跟随40个十六进制字符(0-9, a-f)。 - ...

...健壮。如果恶意证明者在计算过程中的某个位置翻转一个比特,可以导致一个完全不同的结果,而随机抽样验证者几乎永远不会发现。   ...

... Fees](https://l2fees.info/):比较在不同方案上转移 ETH/token 和币币互换的风险 - [zk Rollups 和数据分片可以实现全球级的扩展](https://polynya.medium.com/why-rollups-data-shards-are-the-only-sustainable-solution-for-high-scalability-c9aabd6fbb48),同时保持技术...

...下,我们总是朝着理想化的形状进一步发展,也许这就是比特币所追求的。相反,协议开发受到其环境中机构的政治经济学的inform,其中协议是不断扩展的许多其他机构网络中的一个。 要在此处创建可信度,如果其他机构通过...

## 介绍 你进入加密货币领域不是为了因为一个愚蠢的错误而失去一切。 但这种情况每天都在发生。不是因为有人用量子技术破解了冷钱包,而是因为有人点击了错误的链接,两次使用了相同的密码,或者信任了错误的人。 操...

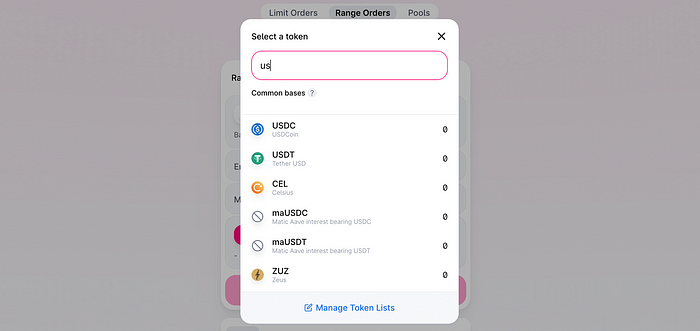

...下达范围订单。 ### 步骤 2:选择你要下达范围订单的代币 单击“选择代币”——在本例中,搜索“USDC”。  在本例中,我们将下达一个范围订单,目的是在 **1 MATIC = 1.5...

...ain.io/) 是一个基于 Cosmos SDK 的区块链协议,旨在通过利用比特币的安全性来增强 Proof-of-Stake 链的安全性。这种创新方法旨在解决与 PoS 链相关的安全问题,从而有助于构建更安全和更具弹性的区块链生态系统。 ### Blockus [Blockus]...

... 交易对,但也许有人会有疑问, sUSD 不是对标 USD 的稳定币吗?这都能被攻击?攻击手法具体是怎样的?带着这样的疑问,针对此次事件,慢雾安全团队接下来将剖析此次攻击过程。 在第一次攻击中,攻击者结合 Flash loan 和 C...

...img.learnblockchain.cn/attachments/2025/03/UPiSFyBU67d27ea219944.png) 比特币、以太坊等公链之所以扩展性很低,是因为在一个去中心化网络中,交易的计算、存储、共识、传输成本都因资源受限而大幅提高,这主要是由于大量节点存在于网...

...链交易监控现在更加高效。 例如,一个运行在以太坊和币安上的 DeFi 项目现在可以同时监控高价值的代币转账,并检测两个网络上的可疑行为。更新后的宏使配置这些跨链查询变得容易,确保无缝和高效的监控。 * * * ### 基于...

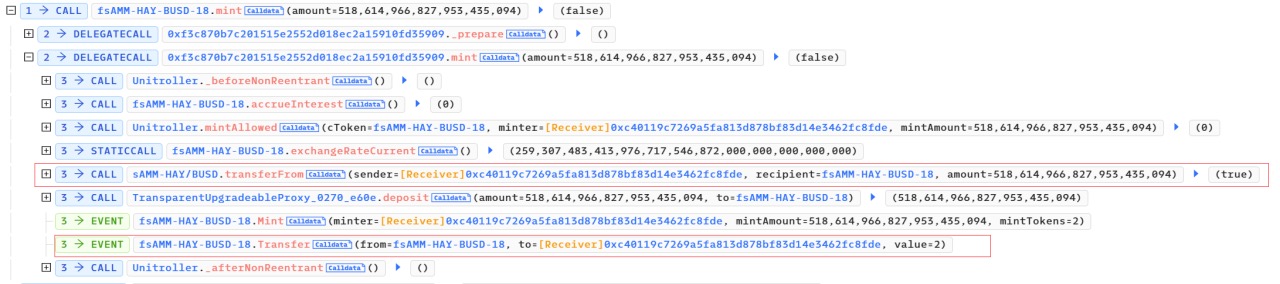

...约(0xF8527Dc5)的mint函数将518614966827953435094个sAMM-HAY/BUSD代币转换为2个fsAMM-HAY-BUSD代币,也就是质押币。  (2)随后调用被攻击合约(0xF8527Dc5)的re...