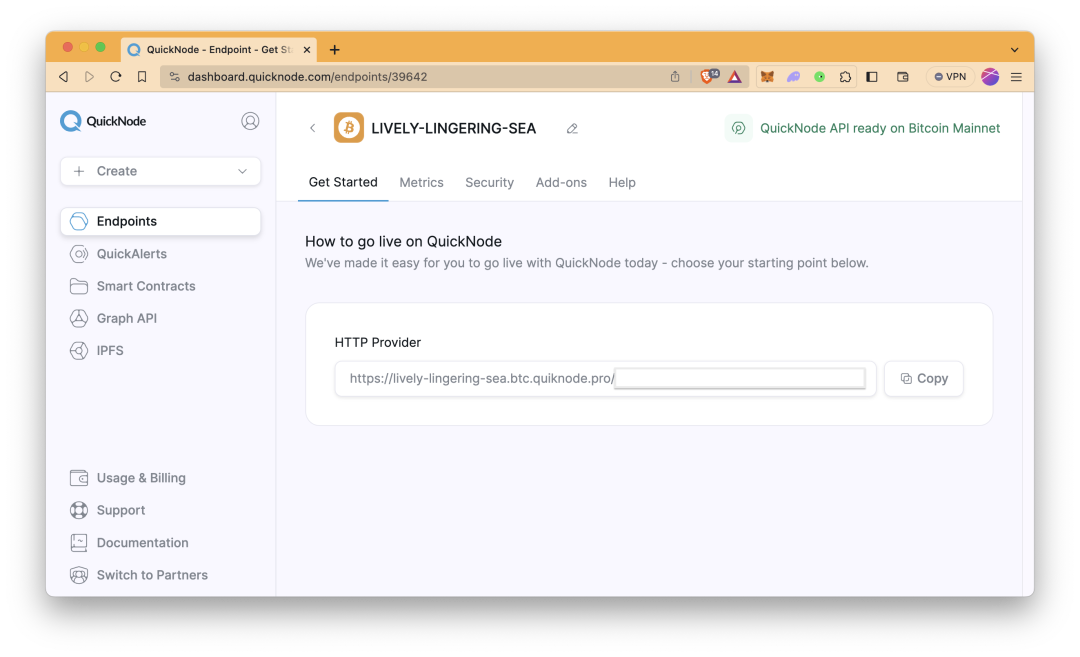

...对Gas成本的影响以及优化策略。 **[如何构建一个实时比特币钱包分析应用APP](https://learnblockchain.cn/article/15252)**  本文介绍了如何使用 QuickN...

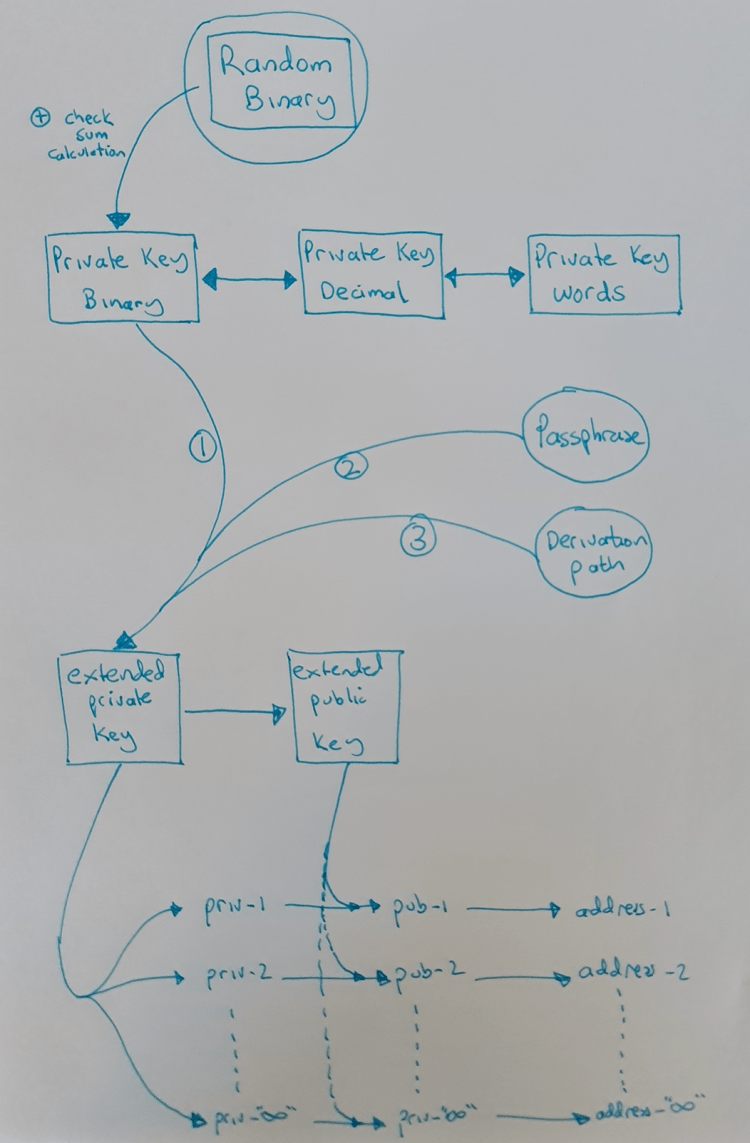

...ttps://armantheparman.com/public-and-private-keys/)_ 凡是关心自己的比特币财产安全的人都应该试着理解下图:  ## 数字 如果你完全理解二进制、十进制和十六进制,可以跳...

...tocol/intro/](https://docs.second.tech/ark-protocol/intro/)_ Ark 协议是比特币网络上的一个二层协议。它提供了简单的入门程序、便宜且可预测的手续费、即时支付功能、闪电网络互操作性,同时保留了你对自己的比特币的完全控制。 Ark 在...

...** > > - **Stroom Ethereum Bridge(Stroom 以太坊桥)**: 允许用户从比特币铸造 stBTC 或 bstBTC,促进集成到以太坊的 DeFi 生态系统中。 > > - **Lightning Network Integration(闪电网络集成)**: 支持 Stroom 的闪电节点支持去中心化的流动性路由,确保高...

Q1 請比較 bitcoin 及其它最少兩種 blockchain。 1.比特币、以太坊和hyperledger三者的为公开的三代区块链系统。比特币里没有账户概念,所有余额均通过UTXO计算而得。而以太坊和hyperledger里均有账户概念。 2.对比以太坊,hyperledger...

...al/nostr-wallet-connect-a-bitcoin-application-collaboration-layer)_ 走向比特币普及和开发的未来,有一个软件交互的问题正在成为开发人员必须面对的首要掣肘因素:兼容性。随着行业里的应用和协议变得更加复杂、特性更加丰富,为了满足...

...篇考究的长文来探讨两种最受众望 以及/或者 最被炒作的比特币链上隐私性技术了:TumbleBit 和 CoinJoin。 ## 链上隐私性 TumbleBit 有多种模式:支付中心模式(Payment Hub mode)和传统 Tumbler 模式。当前的 NTumbleBit 几乎完全实现了传...

...你可以享受无缝、一步到位且无压力的体验。 ## **赋能比特币用户 | 打开通往 DeFi 世界的大门** Eddy Finance 允许你直接用你的原生比特币交易其他资产,而无需获取 **加粗** wrapped version 或衍生品,只需一次交易。此功能为广大...

...lmore 一起创建了密码朋克邮件列表,这个邮件列表成为了比特币诞生前最重要的加密货币思想实验室。 ## 密码朋克邮件列表的诞生 1992年,Eric Hughes、[Timothy C. May](https://learnblockchain.cn/article/22492) 和 John Gilmore 在旧金山湾区开...

...reated: Last updated: ## Lightning Network ### 1. 闪电网络简介 比特币有一些不足: - 约每 10 分钟打包一个区块,这对于那些对时效要求高的应用来说是无法接受的; - 而且比特币不适合进行小额转账,这是因为手续费可能比转账金...

...,而无需放弃高波动性仓位。在 2010 年代初期,除了交易比特币之外,几乎没有其他事情可做,但交易者缺乏一种在交易之间停放资金的简单方法。 早期对 **稳定币** 概念的引用首次出现在 Mastercoin 白皮书中,并在 2014 年随着 ...