CertiK 安全知识分享

已举报:诈骗组织CryptoGrab在英国注册公司,用户应加强资产保护意识

- CertiK

- 发布于 2024-11-29 17:56

- 阅读 2279

CryptoGrab专门为攻击者提供网络钓鱼服务,包括Nova Drainer和更古早的助记词网络钓鱼技术。这篇文章将重点介绍该组织正在进行的危险活动,并与大家分享如何应对以及保护自己的资产。

近期因网络钓鱼攻击引发的损失事件增加,本文就此分享一些关于Web3.0诈骗组织CryptoGrab,希望大家可以从中获得如何保护资产的启示。

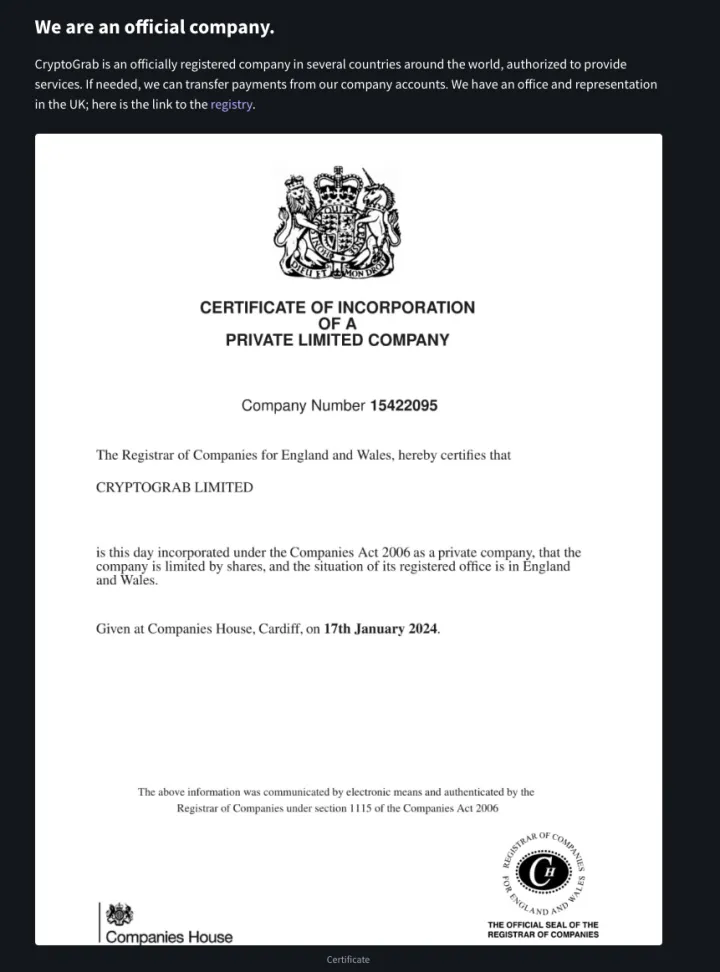

CryptoGrab专门为攻击者提供网络钓鱼服务,包括Nova Drainer和更古早的助记词网络钓鱼技术。由于在英国注册公司相对容易,诈骗团伙在英国注册具有欺诈性质实体的情况并不少见。

该组织在Telegram中表示,此次注册使他们能够更方便地访问一些平台。我们已向英国相关机构举报该组织。

这篇文章将重点介绍该组织正在进行的危险活动,并与大家分享如何应对以及保护自己的资产。

关于CryptoGrab

CryptoGrab团队通过提供服务来换取一定比例的被盗资金“分成”。自从臭名昭著的MonkeyDrainer推出以来,这一直是Drainer开发者的常见盈利策略。

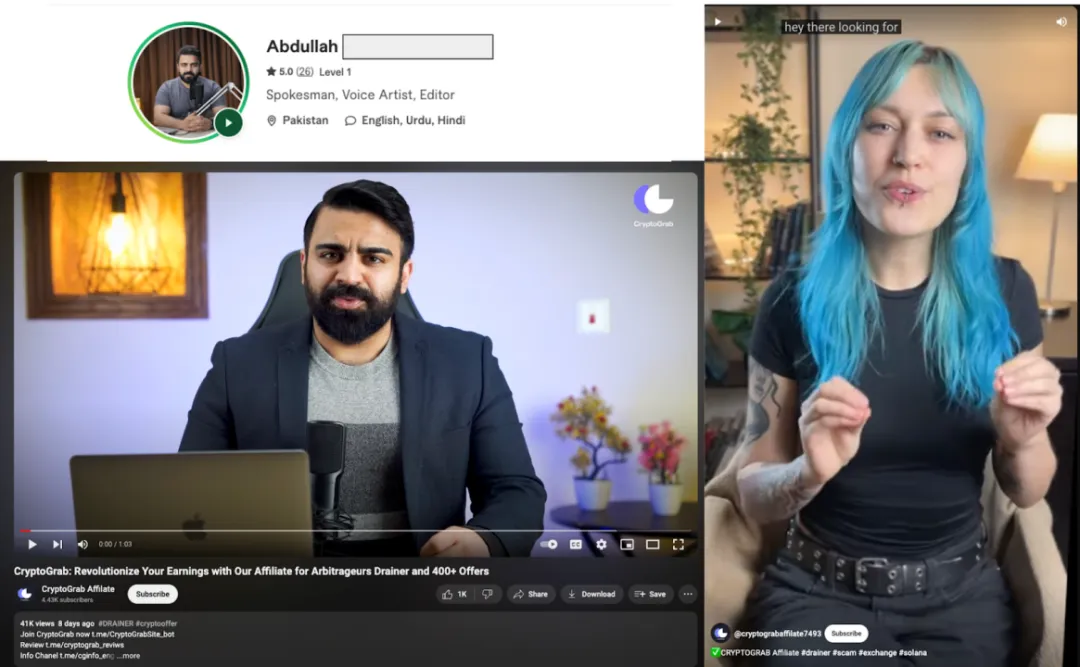

除了出售Drainer,CryptoGrab还通过其他方式对Web3.0用户产生严重威胁,包括虚假的中心化平台、虚假的交Swap服务,以及助记词网络钓鱼等等。CryptoGrab还通过网红营销手法在视频平台上推广他们的诈骗服务。

该组织在2024年1月17日支付了100英镑费用并向Companies House(该机构负责在英国注册和解散公司以及维护公司公共登记册的机构)提交了申请。1月27日,CryptoGrab正式注册成为一家私人公司。

该公司注册在Bradley Robertson名下,目前尚不清楚此名字背后是否是真人,但CryptoGrab的注册很可能涉及身份盗用。

诈骗组织注册成为公司的情况并不罕见。这些“公司”经常被用作洗钱的工具。只需要一笔小额手续费、一个注册地址和一个身份——当然,这些都可能是被盗用而来的。CryptoGrab的特别之处在于,这是我们第一次发现诈骗组织在其注册区域内公然提供非法服务的案例。

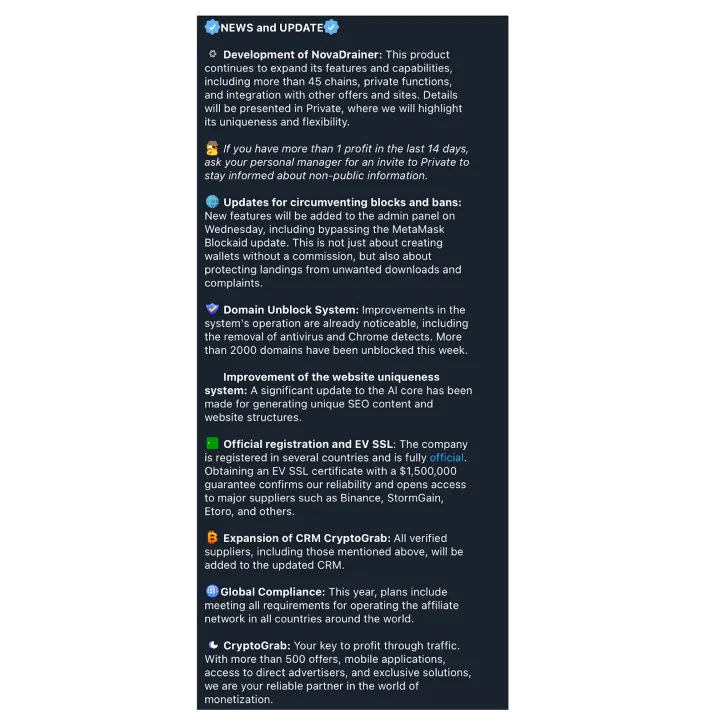

完成公司注册后,该组织在其Telegram频道中高调发布了相关更新。明显他们在维护着一个“客户关系”管理平台,声称追求“全球范围内的合规”,并为同样从事非法行为的客户们配备“个人客户经理”。

谨慎对待网站SSL

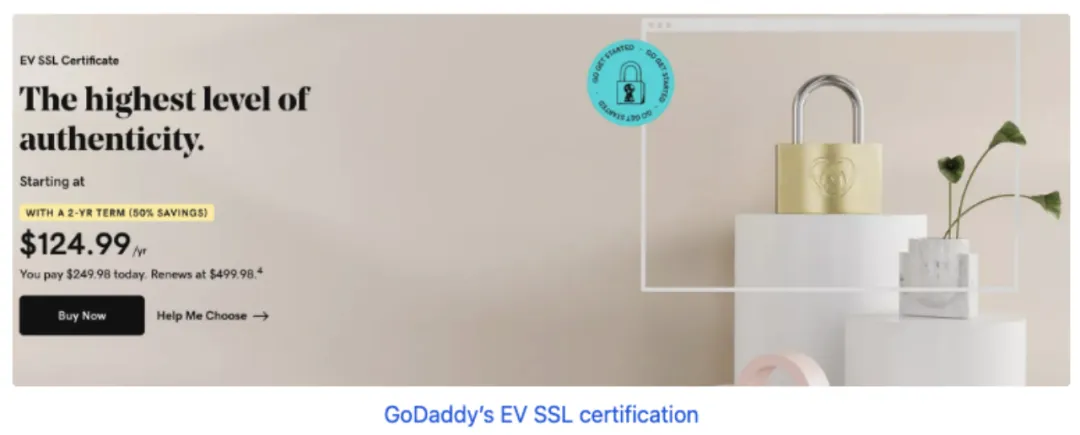

EV SSL(Extended Validation Secure Sockets Layer)证书是一种用来验证网站实际控制主体的数字证书,通常被认为最高级别的网站信任与安全认证。

与其他SSL证书不同,获得EV SSL证书需经过严格的验证过程。此过程包括验证申请组织在法律、运营和实体三个层面的真实性,确保该组织经过合法注册,正在活跃经营,并确认其对相关域名的所有权和控制权。

拥有EV SSL证书的网站在浏览器的地址栏中会显示公司名称与证书详情,向用户表明该网站是安全可信的并且其公司业务是经过验证的。

这种级别的验证旨在保护用户免受网络钓鱼攻击,并提高消费者对网站的信心,这对于电商网站、金融机构和其他处理敏感客户信息的网站至关重要。

到目前为止,与CryptoGrab相关的钓鱼网站尚未获得EV SSL证书。然而,颁发EV SSL证书的标准验证流程主要关注实体的法律和运营状态的真实性,认证机构不负责进行更深入的商业实践或道德诚信尽职调查。

由于监管宽松,在某些地区注册的实体仍然有滥用EV SSL认证的可能。用户应该时刻保持警惕,不要仅仅依赖EV SSL作为公司道德标准与业务合法性的保证。

CryptoGrab钓鱼劣迹斑斑

CryptoGrab维护着一个名为“Nova Drainer”的Wallet Drainer。根据目前估值,我们预计该Drainer至少窃取了价值300万美元的资产。

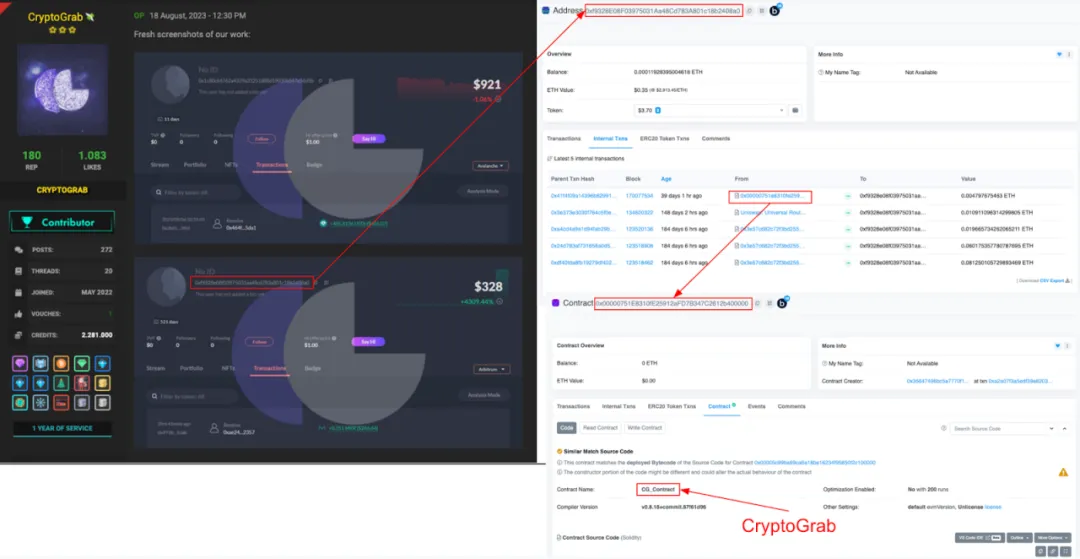

CryptoGrab经常在Telegram和地下论坛展示其盗窃行为,显示其相关方的钱包余额。以下是来自地下论坛的CryptoGrab使用者钱包截图,其钱包地址被隐藏。

在同论坛早期发布的帖子中,CryptoGrab忘了隐藏钱包地址,帮助我们顺藤摸瓜找到了疑似Nova Drainer的模态网络钓鱼合约。

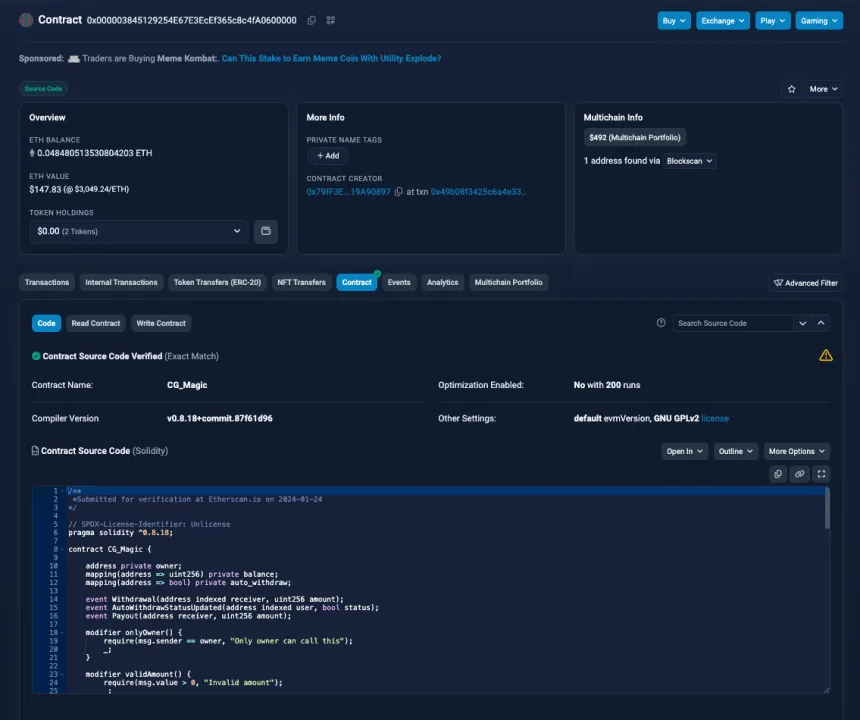

这项调查还引导我们发现了其他的Drainer合约,特别是一个名为CG_Magic的合约和另一个未经验证的合约,我们怀疑两者都与CryptoGrab有关。

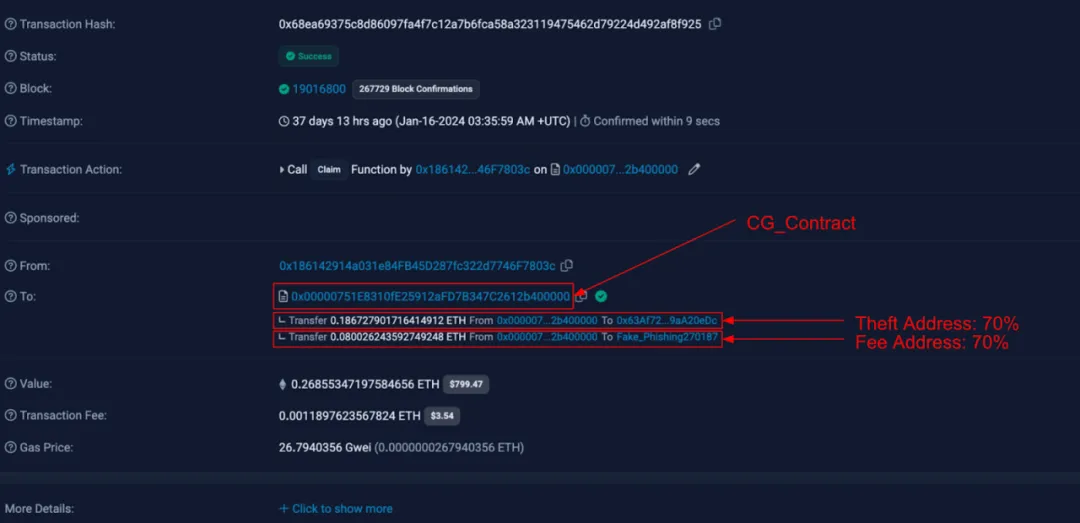

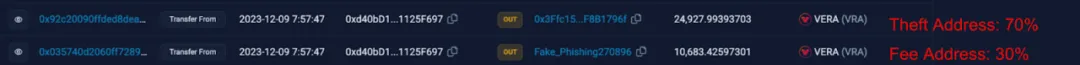

如同其他我们研究过的Drainer,这些合约都包含佣金成分,通常在销售方和使用方之间将收益的7/3分成。代币分配发生在单笔交易中,而ERC-20代币的盗窃行为则需要通过两笔交易完成。

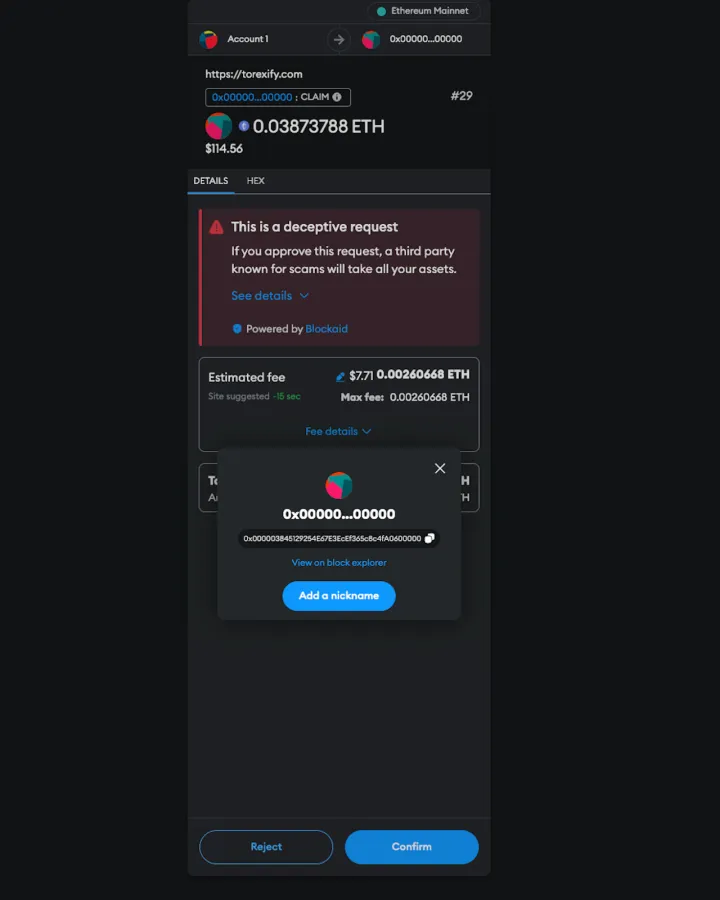

CertiK的分析师发现了一个与CG_Magic相关联的Nova Drainer。当与MetaMask连接时,会弹出诈骗警告,千万不要忽略钱包提醒。

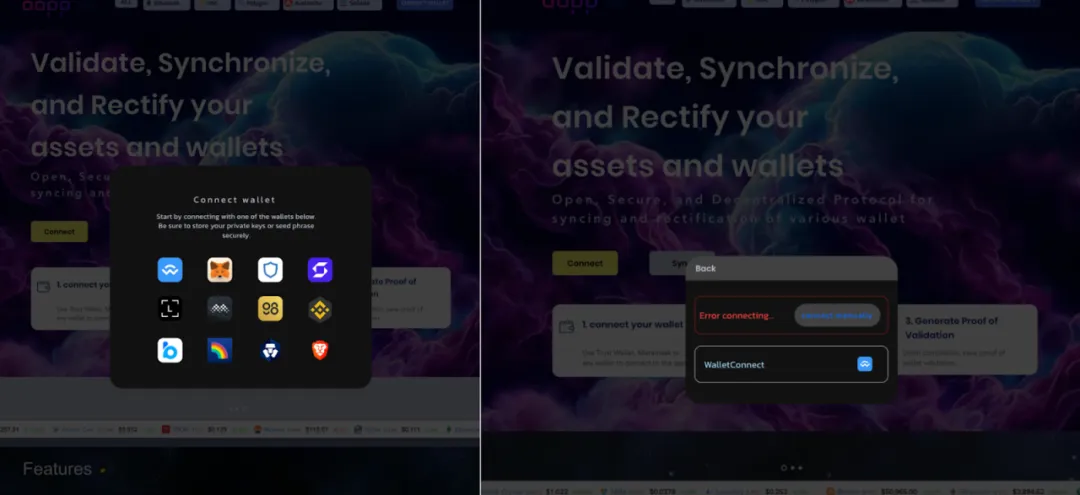

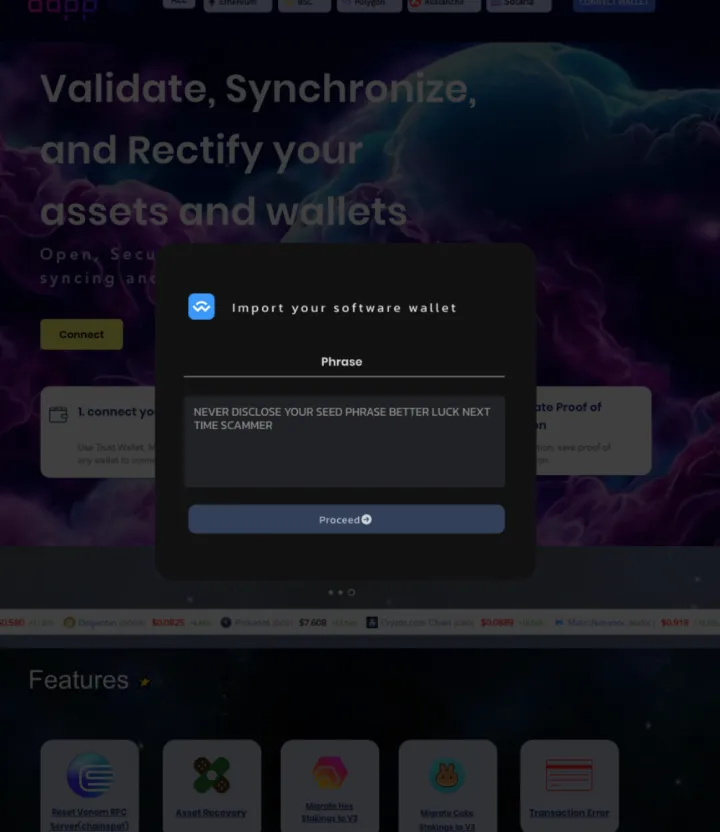

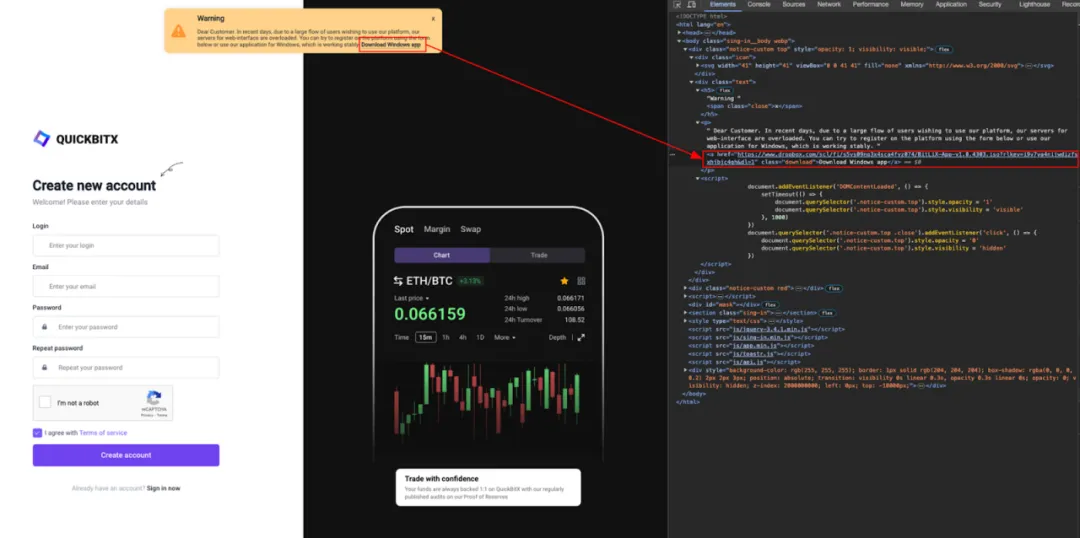

CryptoGrab的使用者往往也是钓鱼网站的幕后黑手,这些网站的目标一般是窃取用户私钥。这些网站通常会通过“错误”提示来诱导用户手动输入助记词,如下所示:

CryptoGrab还创建了多个虚假的交易平台,这些平台还经常在TikTok等社交媒体上公开打广告。这些虚假网站通常都是由网站模板快速生产的,示例如下:

这些模板往往被用于诈骗的例子已被证实,但它们与CryptoGrab的直接关系仅基于猜测。

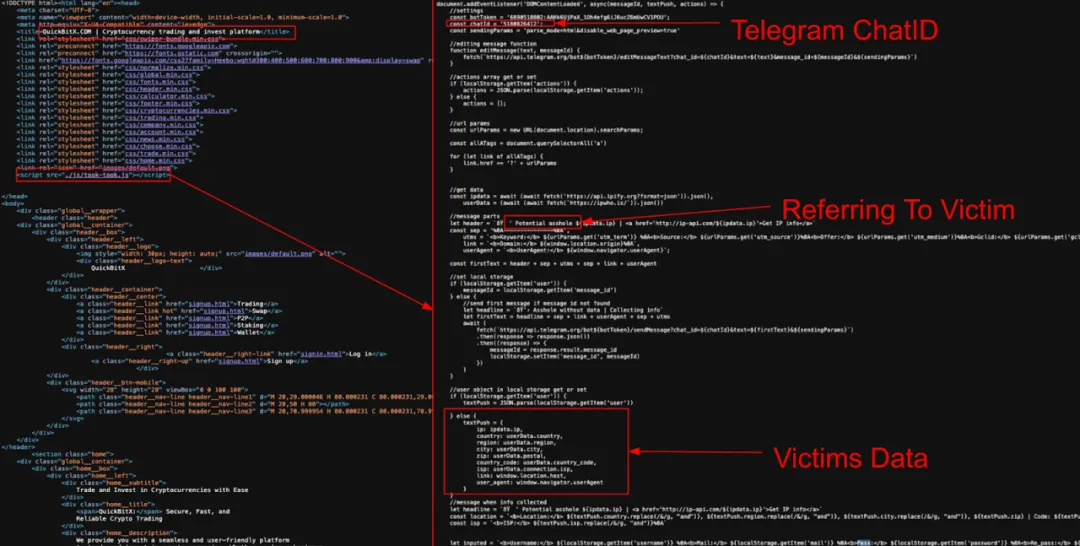

下面展示的这个网站,会通过注册页面收集用户的电子邮件和密码,并立刻将其转发到私人的Telegram群组。

注册后,该网站还会鼓励用户下载名为BitLix的恶意应用程序。

种种事件表明,CryptoGrab参与了多起针对大量Web3.0用户的网络钓鱼,造成了严重的损失。

Nova Drainer资金流向

CryptoGrab造成的确切损失难以确定,不过我们通过NovaDrainer的链上活动发现了其30%的费率结构。截至2024年2月22日,已追踪到相关费率地址中的资产约为300万美元,其中不包括虚假平台诈骗造成的损失。

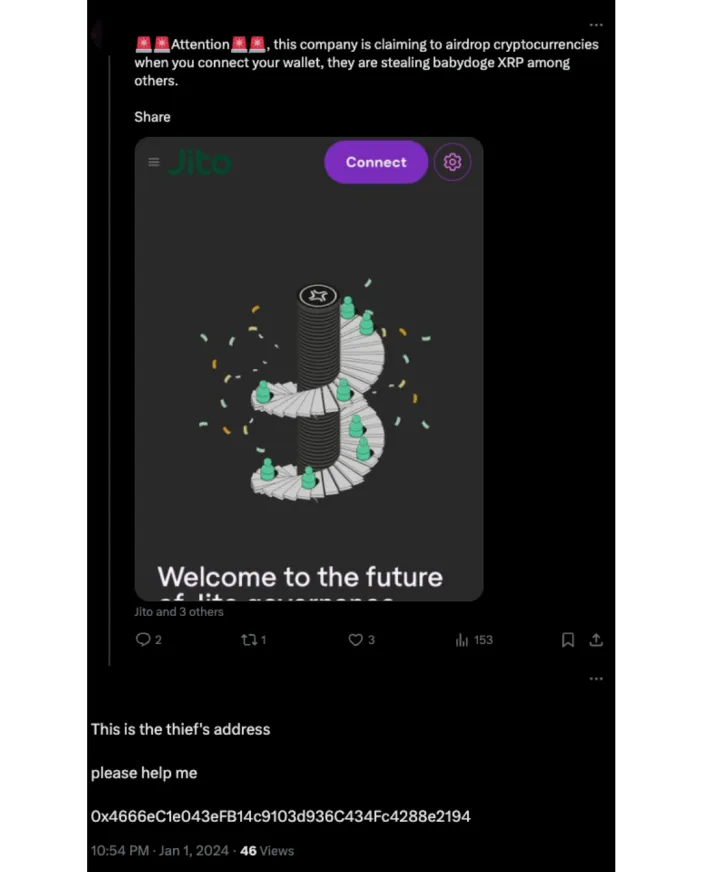

关注Nova Drainer的费率地址可以揭示该组织是如何洗钱的。通过CG_Contract模态钓鱼合约所窃取的资金已转移至0x466......e2194,在Etherscan上被标记为虚假网络钓鱼地址。根据开源搜索,我们可以看到该钱包涉及一个虚假的Jito网站。

从0x4666开始,大部分资金被转移到0x90e......ABA13,该地址向各个钱包分配了25个ETH。

发送到各个钱包的25个ETH随后被桥接到zkSync并返回以太坊网络,然后再转移到FixFloat。

写在最后

在撰写这篇文章的同时,诈骗组织也在不断完善他们的攻击策略,CertiK将持续监控他们的一举一动。而这一案例也披露了Web3.0不法分子滥用合法公司结构和安全认证,以推广其不法活动的策略。

通过提供一系列网络钓鱼服务搭配复杂的洗钱方法,CryptoGrab不仅验证危害了用户资产,而且还破坏了现实世界中监管与验证流程的完整与可信性。这次事件强调了监管需要针对Web3.0特点快速做出反应的紧迫性,也提醒所有用户对不法行为需要时刻严加防范。

为了保护好自己的资产,可以考虑使用Wallet Guard和PocketUniverse等工具来模拟交易,以识别Drainer相关风险。此外,这次事件提醒我们,Web3.0诈骗造成的损失也可能是长期性的。例如,窃取并贩卖用户信息的虚假平台势必将在未来对用户信息与资产安全造成损失。

最后,面对各类网络钓鱼与攻击,我们再提醒大家两点简单的安全准则:

- 永远不要告诉别人助记词和私钥

- 避免重复使用密码