我们正在使用遗留系统!

- billatnapier

- 发布于 2025-05-03 07:43

- 阅读 1442

文章讨论了当前企业IT基础设施对传统Windows Active Directory的依赖以及由此产生的安全风险。通过分析M&S遭受的攻击事件,揭示了攻击者如何利用NTDS.dit文件中的凭据进行横向渗透并最终部署勒索软件的问题。文章强调了监控NTDS.DIT文件访问、实施多因素身份验证以及进行安全投资的重要性。

我们正在旧系统上运行!

我见证了 Microsoft Windows 从 1.0 版本(是的,确实有 1.0 版本,而且很糟糕)进化到 11.0 版本,而且,在底层,Microsoft 需要确保他们的大部分系统与之前的系统兼容。一路走来,我们见证了一些重大的飞跃,例如 Microsoft Windows 3.1、Microsoft Windows XP 和 Microsoft Windows NT。然而,这些都留下了一个主要的遗留问题,通常缺乏对加密、数字签名和分布式方法的有力使用。

Microsoft 的方法通常也是中心化的,这意味着当这些中心信息源被攻破时,它们通常会失败。这种中心化实际上是他们通过 Active Directory 取得成功的核心部分。但是,迁移到云可能会带来严重的风险,而这些风险在过去可以通过本地系统来规避。

不管你喜不喜欢,我们都在旧版本的 Windows 上运行着许多系统,并且在过去的几十年里,这些系统在总体架构上几乎没有改变。一个乘坐时间机器旅行的人不会看到 20 世纪末可用的 Active Directory 基础设施有什么太大的不同。唯一显著的变化是从本地 Active Directory 转向基于云的 Active Directory。但是,单一故障点和攻击的所有弱点仍然存在,如果没有持续的监控,一个微小的突破可能会导致大规模的妥协。因此,我们可以从当前的 M&S 网络攻击中看到这一切,这场攻击严重扰乱了他们的运营。

M&S 漏洞

最初的突破发生在 2025 年 2 月,入侵者设法获得了 NTDS.dit 文件的访问权限。此文件是 Windows Active Directory 的关键部分,包含用户的哈希凭据。由此,入侵者可以使用离线破解系统破解密码。

一旦发现至少一个凭据,就可以在网络中横向移动并获得更高权限。据认为,这次攻击涉及 Scattered Spider(又名 UNC3944、Octo Tempest 和 Muddled Libra)。因此,虽然我们已经将许多系统发展到使用 token 进行 MFA,但一个典型的现代目标是在传输过程中捕获这些 token 并将其回放以获得访问权限。

一旦入侵者获得访问权限,他们就可以发现基础设施中的关键资产。最后,他们在 2025 年 4 月 24 日部署了 DragonForce 勒索软件,重点是 VMWare ESXi 服务器。此基础设施包含许多与在线订单和非接触式支付相关的虚拟机。

Scattered Spider 组织被怀疑造成了 M&S 的妥协。它最近的受害者包括 Klaviyo [ here], HubSpot [ here], and Pure Storage [ here]。他们的工具包包括五个网络钓鱼工具包,以及新版本的 Spectre RAT(远程访问木马)。该组织注册的一个域名是 twitter-okta.com,将来可能用于针对 X。他们特别擅长获取用户名、登录凭据以及破坏多因素身份验证 (MFA) token。

NTDS.dit

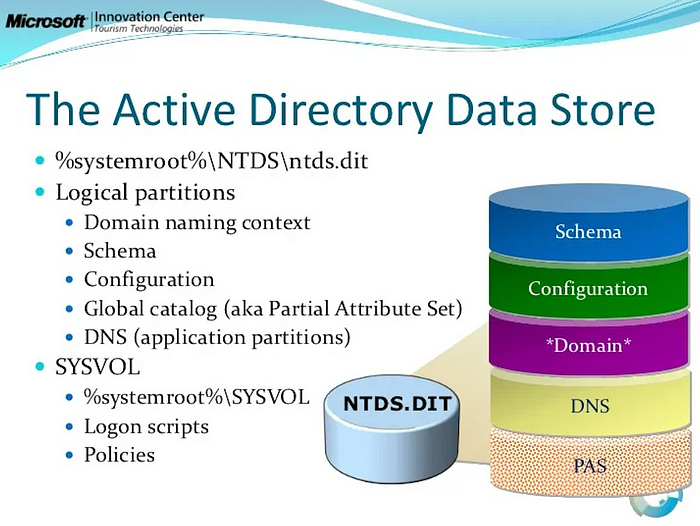

基本上,Windows 的整体架构多年来没有太大变化,仍然感觉很像连接到本地网络的独立系统。Windows 的重大变化是 Windows NT 的引入,它为处理联网设备提供了更强大的操作系统。为了更好地管理域中的一系列机器,Microsoft 开发了 Active Directory (AD),其中 Active Directory 服务器可以托管系统上每个用户的用户名和权限,并锁定对文件的访问。因此,为了简化事情,我们有一个文件 (ntds.dit),它存储了卷信息、登录脚本和策略等其他信息。此文件通常存储在域控制器上的 c:\windows\NTDS 文件夹中:

图 [ here]

这里的主要问题是,如果有人能够访问此文件并复制一份,他们将能够发现有关该域的各种信息。Schema Parititions 包含有关 AD 中所有对象和属性的信息(包括用户名),Configuration Parititions 包含有关 AD 文件结构的森林和树的数据,而 Application Parititions 包含有关受支持应用程序的信息。因此,NTDS.DIT 基本上是整个域的唯一真实来源。任何新用户或组都将反映在此文件中——并且应该受到最高程度的保护。

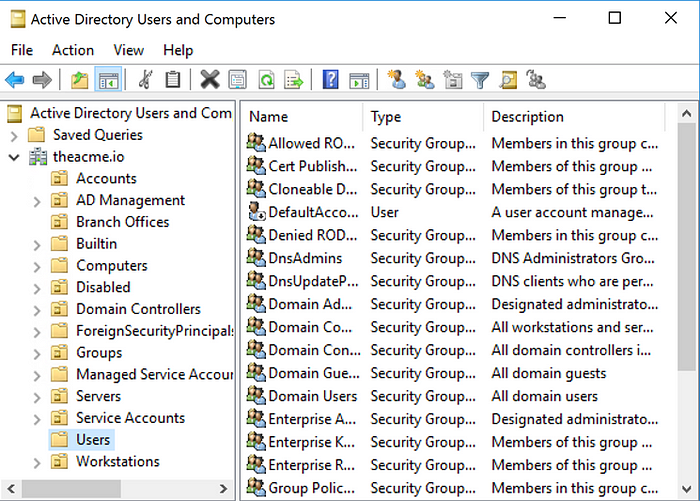

当将新用户添加到域时,该用户将被添加到 Active Directory 用户和计算机 (ADUC) 控制台:

图 [ here]

添加后,更新后的详细信息将反映在 NTDS.DIT 文件中。在高度安全的环境中,应监控对此文件的所有访问,并且安全基础设施应检测到此文件的任何外泄。至少,应该限制对域控制器的物理访问(但这对于基于云的 AD 基础设施来说可能很困难)。当然,应该广泛使用多因素身份验证和监控系统日志以查找任何可疑活动。

结论

我再说一遍,我们正在复杂的网络基础设施上运行着系统,这些系统在过去几年中在总体操作上几乎没有变化。有人如何设法在如此关键的基础设施中破坏 NTDS.DIT 文件,这是每个拥有 IT 基础设施的公司都应该担心的事情。投资安全!

- 原文链接: billatnapier.medium.com/...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- LUKSO、Monerium 和 IPOR 在 Wake Arena 上的应用 222 浏览

- GameFi 安全清单:55+ 项关键 P2E 漏洞检查 200 浏览

- “夺旗”竞赛继续! 319 浏览

- 智能合约代理模式:2026 年安全指南 497 浏览

- BlockThreat - 2026年第4周 683 浏览

- AI如何帮助我们研究一起320万美元的黑客攻击:一个未经验证的智能合约中的漏洞剖析 552 浏览

- Bitcoin Core v30.0 及 v30.1 在钱包迁移中可能出现误删除错误 471 浏览

- BlockThreat - 2026年第2周 563 浏览

- 我们如何确定Web3团队采用AI审计的投资回报率? 420 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 815 浏览

- Kamino Lend 模糊测试总结 497 浏览

- 守护增长 - Certora 在 2025 年如何保障 DeFi 安全 670 浏览