Web3 安全入门:常见的硬件钱包陷阱

- slowmist

- 发布于 2025-06-18 20:25

- 阅读 2108

本文主要介绍了使用硬件钱包时可能存在的安全风险,包括购买时的假冒硬件钱包和恶意引导,使用时的钓鱼攻击和中间人攻击,以及存储和备份恢复短语时的风险。文章通过实际案例分析了这些风险,并提供了实用的安全建议,例如从官方渠道购买硬件钱包、注意签名授权、安全存储恢复短语等,旨在帮助用户更好地保护加密资产。

作者:Liz

编辑:Sherry

背景

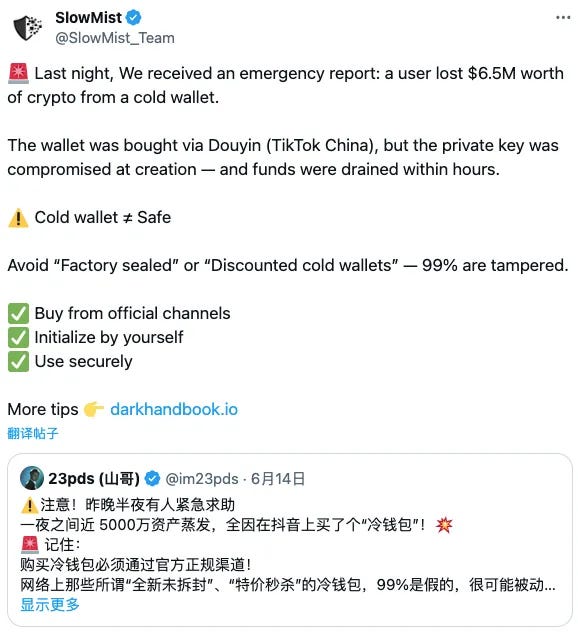

在我们之前的 Web3 安全入门指南中,我们讨论了 剪贴板安全。最近,一位受害者联系了 SlowMist 安全团队,报告称在从抖音购买了一个冷钱包后,价值约 5000 万元人民币的加密资产被盗。在本期中,我们将重点转移到许多用户信任但经常误用的工具——硬件钱包。

https://x.com/SlowMist_Team/status/1933799086106538101

由于硬件钱包的离线私钥存储,长期以来一直被认为是保护加密资产的可靠工具。然而,随着加密资产价值的增加,针对这些钱包的攻击的复杂性和频率也在增加——从假冒硬件钱包、虚假固件更新和验证提示、钓鱼网站,到精心设计的社会工程陷阱。用户常常在不知不觉中成为受害者,最终失去一切。看起来很安全的设备可能隐藏着后门;看起来像是官方电子邮件的可能实际上来自攻击者。

本文重点介绍了购买、使用和存储硬件钱包时存在的常见风险。通过真实案例,我们将分析常见的诈骗手法,并提供实用的安全提示,以帮助用户保护其加密资产。

购买期间的风险

硬件钱包诈骗通常分为两类:

- 假冒钱包:

这些设备看起来是合法的,但附带篡改过的固件。一旦使用,私钥可能会在不知不觉中泄露。

- 真实钱包 + 恶意指导:

攻击者利用用户缺乏安全意识,通过非官方渠道销售“预初始化”设备,或诱骗他们下载伪造的配套应用程序,使用钓鱼或社会工程最终耗尽资产。

这是一个经典的例子:

一位用户从电子商务平台购买了一个硬件钱包。打开包装后,说明书类似于刮刮卡。攻击者已预先激活了设备并获得了助记词,然后重新密封了钱包,并用伪造的手册将其包装起来。一旦用户扫描二维码并将资产转移到钱包中,资金就会立即被耗尽——这是一起教科书式的假冒钱包抢劫案。

这些诈骗通常针对首次使用硬件钱包的用户,他们可能没有意识到“预设助记词”是一个主要的危险信号。

除了“激活 + 重新密封”策略之外,还有更高级的威胁,涉及固件级别的篡改。

即使设备看起来未被触动,其内部固件也可能嵌入后门。这些攻击对于普通用户来说几乎不可能检测到——验证固件或拆卸硬件成本高昂且需要专业知识。

一旦用户将资金存入此类设备,隐藏的后门就可以在不知不觉中被触发:攻击者可以提取私钥或远程授权交易,在用户意识到发生了什么之前耗尽资产。

https://x.com/kaspersky/status/1658087396481613824

安全提示:始终直接从官方网站或授权经销商处购买硬件钱包。永远不要被更低的价格或便利性所诱惑。避免二手或来源不明的设备——它们可能已被篡改或预先初始化。

使用期间的漏洞

签名授权中的钓鱼

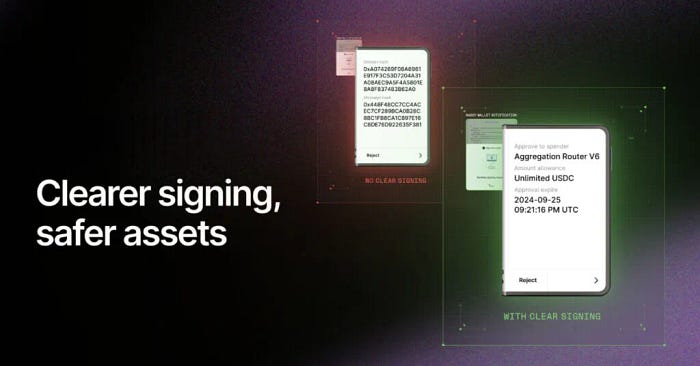

虽然硬件钱包使私钥离线,但它们无法阻止通过盲签进行钓鱼——类似于签署一张空白支票。用户通常会确认一串难以理解的字符,而没有完全理解交易细节。因此,即使在硬件钱包的保护下,用户也可能在不知不觉中授权恶意智能合约或将资金转移给攻击者。

盲签通常发生在巧妙伪装的钓鱼网站上。多年来,黑客一直使用这种方法来窃取无数资产。随着 DeFi、NFT 和其他智能合约用例变得越来越复杂,签名操作也变得越来越复杂。

安全提示:使用支持“所见即所签”的硬件钱包,确保每笔交易都清晰地显示在设备屏幕上以供审核和确认。

伪装成“官方”的钓鱼

攻击者经常冒充官方来源。例如,在 2022 年 4 月,一些 Trezor 用户收到了来自域名 trezor[.]us 的钓鱼邮件。Trezor 的真实域名是 trezor[.]io。其他欺骗性域名包括:suite[.]trẹzor[.]com 。

这里的“ẹ”看起来像一个普通字符,但实际上是 Punycode。trẹzor 的真实形式是 xn--trzor-o51b。

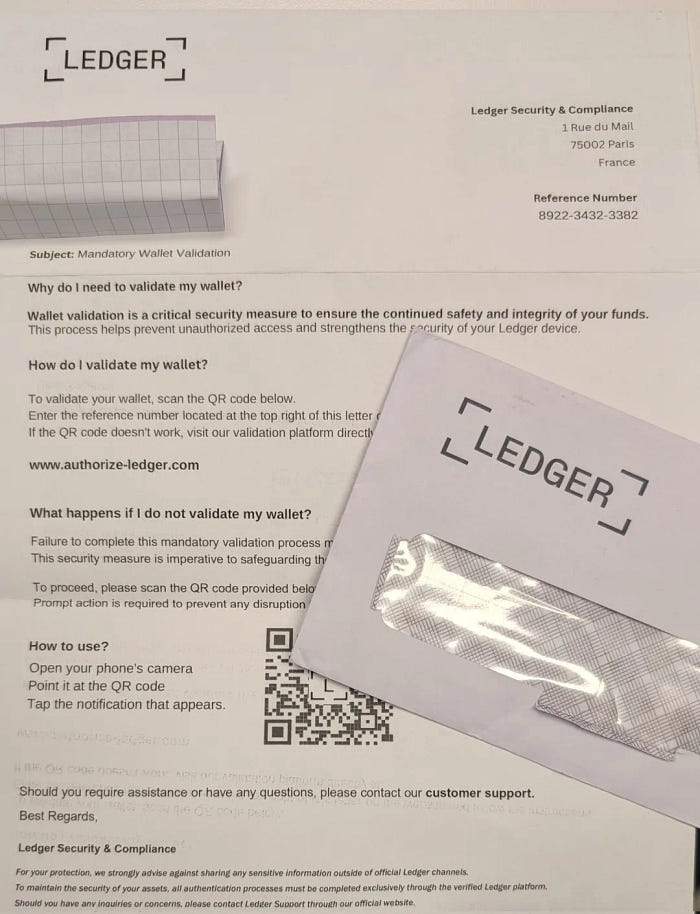

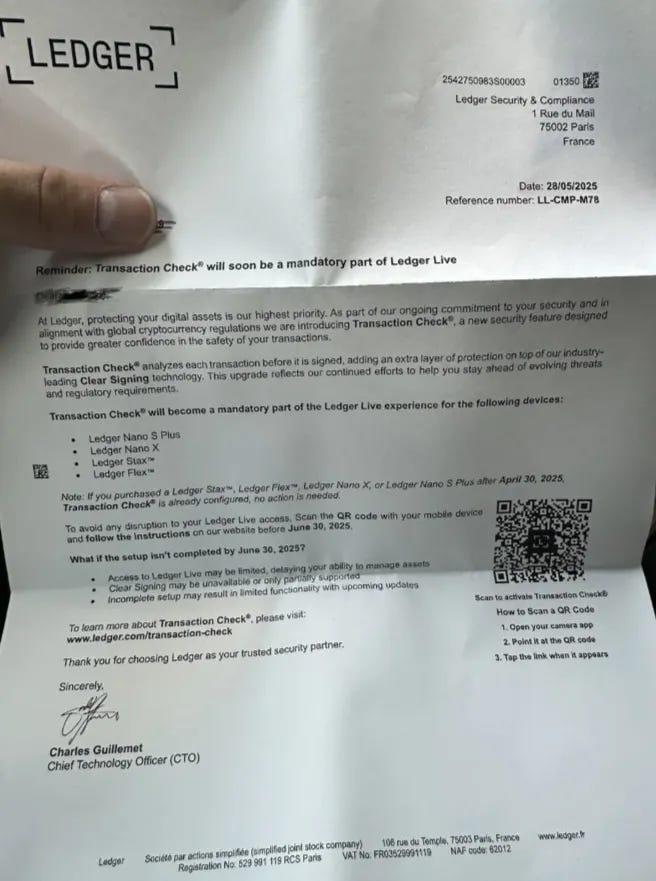

攻击者还利用真实的安全事件来提高他们的成功率。2020 年,Ledger 遭受数据泄露,泄露了超过 100 万个电子邮件地址。其中 9,500 名客户的附加信息被泄露,包括姓名、邮寄地址、电话号码和产品购买信息。

利用这些数据,攻击者冒充 Ledger 的安全与合规团队,发送钓鱼邮件,声称用户需要升级或验证他们的设备。这些电子邮件通过二维码链接到钓鱼网站。

https://x.com/mikebelshe/status/1925953356519842245

https://www.reddit.com/r/ledgerwallet/comments/1l50yjy/new_scam_targeting_ledger_users/

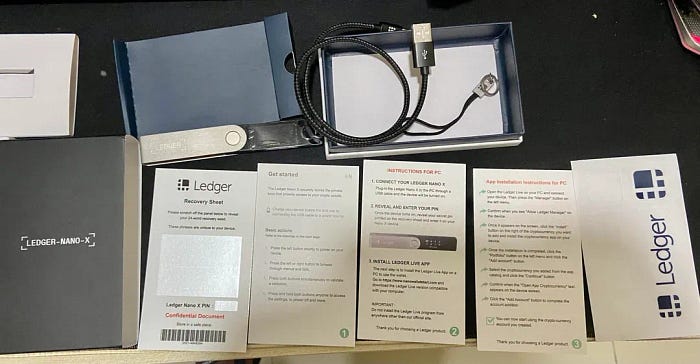

一些用户甚至收到了带有假设备的实物包裹,这些设备经过收缩包装并标记为他们受损设备的替代品。这些包含假的 Ledger Nano X 钱包和伪造的信件,信件使用看起来像官方信头的信纸,声称来自 Ledger,并提供“更安全的替代品”。

https://www.reddit.com/r/ledgerwallet/comments/o154gz/package_from_ledger_is_this_legit/

实际上,这些是被篡改过的设备。一个额外的 USB 组件被焊接到内部电路板上,以植入恶意代码。假冒手册指示用户将设备连接到他们的计算机,启动一个自动运行的应用程序,并输入他们原始的 24 字助记词以进行“迁移”或“恢复”。一旦输入,助记词就会传输给攻击者,资产立即被盗。

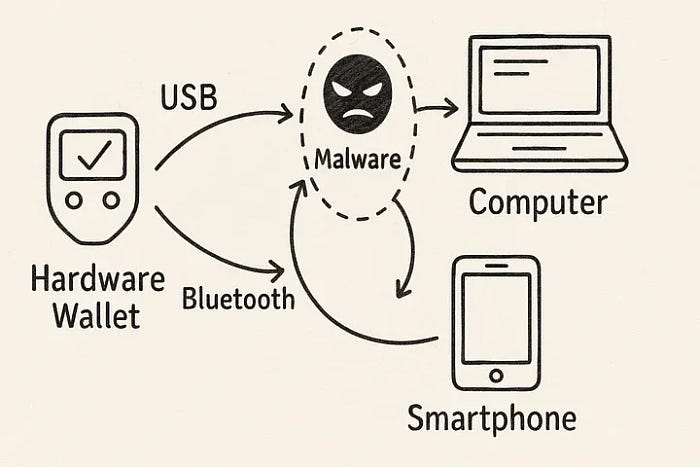

中间人 (MitM) 攻击

想象一下,你给朋友寄一封信,但一个恶意的邮递员拦截了这封信,更改了消息,然后重新密封了它。这就是中间人 (MitM) 攻击的本质。

虽然硬件钱包隔离了私钥,但完成交易仍然需要通过计算机或智能手机钱包应用程序进行通信,使用 USB、蓝牙或二维码。这些就像看不见的快递员。如果任何部分受到威胁,攻击者可能会在不知不觉中篡改目标地址或伪造签名数据。

OneKey 团队曾报告过一个涉及 Trezor 和 MetaMask 的 MitM 漏洞:当 MetaMask 连接到 Trezor 时,它会立即读取 ETH 公钥并通过不同的派生路径计算地址——没有任何硬件确认或提示,从而为 MitM 攻击留下了一个漏洞。

如果恶意软件破坏了 Trezor Bridge(通信接口),它可以充当“恶意邮递员”,更改钱包和计算机之间传递的所有数据。如果验证过程存在缺陷或用户跳过在硬件屏幕上确认详细信息,MitM 攻击可能会成功。

存储和备份

https://x.com/montyreport/status/187710217335758068 0

最后,安全存储和备份同样重要。切勿在任何连接互联网的平台上存储或传输助记词——包括笔记、相册、书签、文件传输工具、电子邮件或云存储。

保护你的资产不仅仅是防御黑客,还包括防御自然灾害。纸质备份相对安全,但容易发生火灾、水灾或丢失。

安全提示:用手写下你的助记词,并将副本存储在多个安全的、独立的地点。对于高价值资产,请考虑使用防火和防水金属板。定期检查存储环境,以确保你的助记词仍然安全且清晰可读。

结论

硬件钱包是资产保护的关键工具,但其安全性最终取决于用户如何处理它们。许多诈骗并不直接攻击硬件,而是诱使用户在“保护你的安全”的幌子下自愿放弃控制权。

为了帮助减轻本文中涵盖的风险,以下是一些最后的建议:

- 始终从官方来源购买:来自未经授权渠道的设备可能已被篡改。

- 确保设备未初始化:来自官方来源的硬件钱包应该是新的且未激活的。如果设备显示为预激活或包含“默认密码”或“预设地址”,请停止使用它并向供应商报告。

- 自己执行所有关键步骤:设备激活、设置 PIN 码、生成绑定代码、创建地址以及备份助记词都应由用户完成。任何由第三方处理的步骤都会引入风险。

关于 SlowMist

SlowMist 是一家成立于 2018 年 1 月的区块链安全公司。该公司由一个拥有超过十年网络安全经验的团队创立,旨在成为一支全球力量。我们的目标是使区块链生态系统对每个人都尽可能安全。我们现在是一家著名的国际区块链安全公司,曾参与过各种知名的项目,如 HashKey Exchange、OSL、MEEX、BGE、BTCBOX、Bitget、BHEX.SG、OKX、Binance、HTX、Amber Group、Crypto.com 等。

SlowMist 提供各种服务,包括但不限于安全审计、威胁信息、防御部署、安全顾问和其他与安全相关的服务。我们还提供 AML(反洗钱)软件、MistEye(安全监控)、SlowMist Hacked(加密黑客档案)、FireWall.x(智能合约防火墙)和其他 SaaS 产品。我们与国内外公司建立了合作伙伴关系,如 Akamai、BitDefender、RC²、TianJi Partners、IPIP 等。我们在加密货币犯罪调查方面的广泛工作已被国际组织和政府机构引用,包括联合国安全理事会和联合国毒品和犯罪问题办公室。

通过提供根据各个项目定制的全面安全解决方案,我们可以识别风险并防止它们发生。我们的团队能够发现并发布几个高风险的区块链安全漏洞。通过这样做,我们可以传播意识并提高区块链生态系统中的安全标准。

- 原文链接: slowmist.medium.com/begi...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 智能合约生命周期与安全概览 – ImmuneBytes 73 浏览

- 【安全月报】| 2 月加密货币领域因安全事件损失约 2.28 亿美 89 浏览

- 原生 Solana:关键安全检查 204 浏览

- 欺诈与生成式人工智能和代理人工智能的兴起 294 浏览

- 关于伊朗监控影响的好文章 230 浏览

- “夺旗”竞赛继续! 344 浏览

- MiCA监管与安全:每个加密货币创始人需要了解的内容 506 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 524 浏览

- 智能合约代理模式:2026 年安全指南 536 浏览

- zkMesh:2026年1月回顾 500 浏览

- 每个开发者都应该知道的Go高级技巧 (Go并发性能和最佳实践) 560 浏览

- 我们如何确定Web3团队采用AI审计的投资回报率? 450 浏览