英国银行与后量子密码技术

- asecuritysite

- 发布于 2026-02-07 17:51

- 阅读 385

文章讨论了英国银行在采用后量子密码(PQC)技术方面的进展,特别是在TLS协议中集成ML-KEM-768密钥交换算法。文章通过OpenSSL命令测试了各大银行网站对X25519MLKEM768的支持情况,发现少数银行(如Santander)已支持,但大多数银行仍在采用传统的RSA或ECDSA签名。

英国银行和PQC

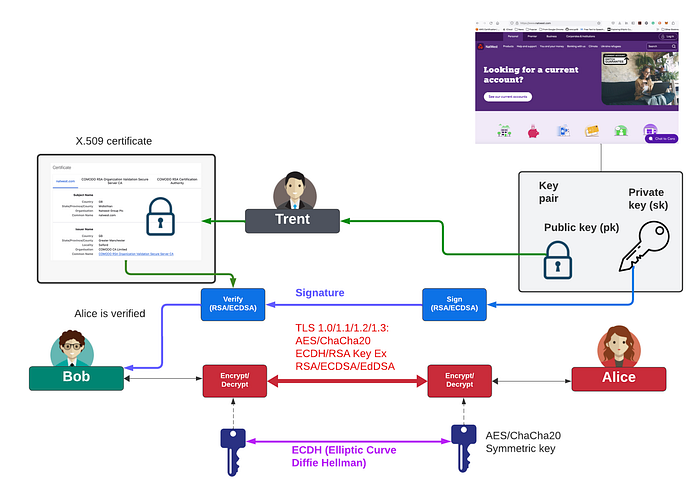

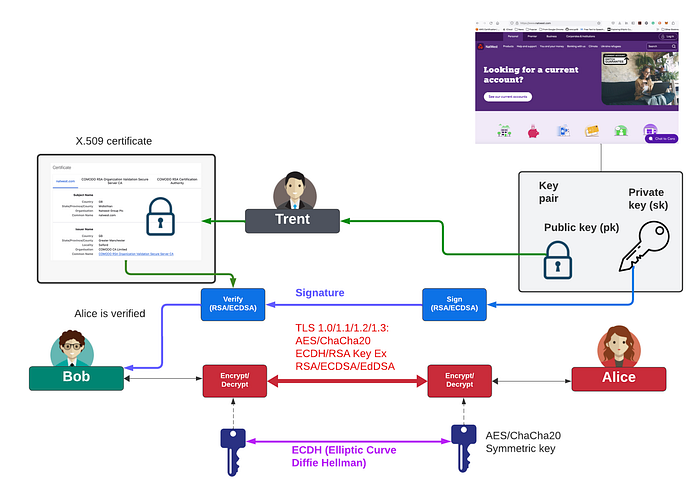

金融基础设施必须被视为关键的国家基础设施,因此转向 PQC(后量子密码学)应该在未来几年内发生。最重要的发展领域之一是将 PQC 方法集成到 TLS 堆栈中。这样,我们将不得不使用 ML-KEM-768 替换 ECDH(现在通常是 X25519),对于签名,我们需要从 RSA 和 ECDSA 转向 ML-DSA:

图 1

密钥交换 部分可能是最容易迁移的,因为我们可以使用 X25519MLDSA768 的混合方法集成到正常的 Diffie-Hellman 密钥交换 方法中。这将具有正常的 ECDH 交换 以及封装的密钥,并且 Bob(客户端)将他的公共 ML-KEM 密钥 发送给 Alice(服务器),并且 Alice 使用他的 ML-KEM 公钥将一个秘密封装到密文中。然后,Bob 用他的私钥解封装这个密文,然后 Bob 和 Alice 将共享一个秘密,他们可以用它来生成他们之间的共享对称密钥(通常是 256 位的 AES GCM 密钥)。

我们可以使用以下 OpenSSL 命令测试 X25519MLKEM768:

% echo | openssl s_client -curves X25519MLKEM768 -connect santander.com:443

Connecting to 45.223.164.248

CONNECTED(00000006)

depth=2 OU=GlobalSign Root CA - R3, O=GlobalSign, CN=GlobalSign

verify return:1

depth=1 C=BE, O=GlobalSign nv-sa, CN=GlobalSign Atlas R3 DV TLS CA 2026 Q1

verify return:1

depth=0 CN=imperva.com

verify return:1

---

Certificate chain

0 s:CN=imperva.com

i:C=BE, O=GlobalSign nv-sa, CN=GlobalSign Atlas R3 DV TLS CA 2026 Q1

a:PKEY: RSA, 2048 (bit); sigalg: sha256WithRSAEncryption

v:NotBefore: Feb 5 14:14:39 2026 GMT; NotAfter: Aug 4 14:14:39 2026 GMT

1 s:C=BE, O=GlobalSign nv-sa, CN=GlobalSign Atlas R3 DV TLS CA 2026 Q1

i:OU=GlobalSign Root CA - R3, O=GlobalSign, CN=GlobalSign

a:PKEY: RSA, 2048 (bit); sigalg: sha256WithRSAEncryption

v:NotBefore: Oct 15 03:09:08 2025 GMT; NotAfter: Oct 15 00:00:00 2027 GMT

---

Server certificate

-----BEGIN CERTIFICATE-----

MIISkzCCEXugAwIBAgIQARplO1UIkq8L87SFAGE/jDANBgkqhkiG9w0BAQsFADBY

MQswCQYDVQQGEwJCRTEZMBcGA1UEChMQR2xvYmFsU2lnbiBudi1zYTEuMCwGA1UE

AxMlR2xvYmFsU2lnbiBBdGxhcyBSMyBEViBUTFMgQ0EgMjAyNiBRMTAeFw0yNjAy

...

ksP5JHuUiTDoZohyx+uvP9n77l74eN5FLtCAHh0I3PW62oCYjo2UMCB1LRLy/UPQ

pb+yvmdxnr2PL5V4bWcYB93UcKR7WItP+xHMsPLFOwcgETCsS9efX4ISeXk+YSdo

ahOQBRfsZA==

-----END CERTIFICATE-----

subject=CN=imperva.com

issuer=C=BE, O=GlobalSign nv-sa, CN=GlobalSign Atlas R3 DV TLS CA 2026 Q1

---

No client certificate CA names sent

Peer signing digest: SHA256

Peer signature type: rsa_pss_rsae_sha256

Negotiated TLS1.3 group: X25519MLKEM768

---

SSL handshake has read 7568 bytes and written 1552 bytes

Verification: OK

---

New, TLSv1.3, Cipher is TLS_AES_128_GCM_SHA256

Protocol: TLSv1.3

Server public key is 2048 bit

This TLS version forbids renegotiation.

Compression: NONE

Expansion: NONE

No ALPN negotiated

Early data was not sent

Verify return code: 0 (ok)

---

DONE我们可以看到我们得到了 “Negotiated TLS1.3 group: X25519MLKEM768” 的响应。此外,我们看到签名方法是基于 RSA 的:“rsa_pss_rsae_sha256”。在目前支持 ML-KEM 密钥交换(使用 X25519)的英国银行中,我们得到:

- Santander (.com),但不是 santander.co.uk (RSA 证书)

- Revolut (RSA 证书)

- Starling (RSA 证书)

- Nationwide (ECDSA 证书)

那些尚未支持的银行:

- Barclays (RSA 证书)

- HSBC (RSA 证书)

- NatWest (RSA 证书)

- Lloyds Bank (RSA 证书)

- Royal Bank of Scotland (RSA 证书)

- Bank of Scotland (ECDSA 证书)

- Coutts (RSA 证书)

- TSB (RSA 证书)

大多数银行都使用 RSA 签名,但有一些银行已转向使用 ECDSA 签名。当然,迁移到混合 ML-DSA 签名需要一段时间。

总的来说,排名前 10 位的网站中,有 8 个现在支持 X25519MLKEM768(Google、YouTube、Facebook、Instagram、ChatGPT、Reddit、WhatsApp 和 X),还有两个尚未支持(Amazon 和 Wikipedia)。虽然亚马逊尚未支持,但 AWS 支持。金融部门在其公共网站上的采纳速度似乎相当慢。

如果你有兴趣,这里有对 X25519MLKEM768 的更深入分析:

- 原文链接: billatnapier.medium.com/...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 神奇的 Zig、C 和 OpenSSL 263 浏览

- 英国银行与后量子密码 257 浏览

- 论“高保证”密码学的承诺 353 浏览

- 基于递归STARK的带宽高效内存池 - 网络 31 浏览

- 2026年:PQC密钥交换启动 555 浏览

- 2026年:PQC签名迁移的启动 2677 浏览

- 密码学 - Botan3 - Billatnapier 625 浏览

- 为PQC数字证书做好准备 972 浏览

- ECDSA确定性签名 1130 浏览

- 各后量子密码学算法安全性评估 1151 浏览

- 降低 Bitcoin Core 对外软件依赖的重要性 846 浏览