Ronin Network侧链被盗6.25亿美金流向分析 | 零时科技

- 零时科技

- 发布于 2022-04-08 14:47

- 阅读 3681

提醒交易所、钱包注意加强地址监控,避免相关恶意资金流入平台。

# 0x1 事件概述

零时情报站报道, 3 月 29 日消息, Axie Infinity侧链Ronin 验证器节点和 Axie DAO 验证器节点遭到破坏,导致在两笔交易中从 Ronin 桥接了 173,600 个以太坊和 2550 万美元的 USDC,目前Ronin 桥和 Katana Dex 已经停止使用。以下是攻击者钱包地址:https://etherscan.io/address/0x098b716b8aaf21512996dc57eb0615e2383e2f96。目前,黑客已将所有USDC 兑换为 ETH,将 6250 ETH 分散转移,3750 ETH 转移到 Huobi,1220 ETH 转移到FTX,1 ETH 转移到 Crypto.com,剩余资金余额仍停留在黑客地址,黑客发起攻击资金1 ETH 来源为 Binance ,剩余资金余额仍停留在黑客地址。黑客发起攻击资金来源为 Binance 提币。

0x2 事件原理

Ronin采用简易的资产跨链模式,用户通过Ronin跨链合约将以太坊的资产转移至Ronin,该过程中,Ronin跨链合约首先会判断是否在以太坊端接收到了资产并锁定,随后Ronin跨链合约确认并发布给用户在Ronin上的相应资产,当用户销毁Ronin上的相应资产后,以太坊端会将初始锁定的资产解锁并返回给用户。

Sky Mavis 的 Ronin 链目前由 9 个验证节点组成。为了识别存款事件或取款事件,需要九个验证者签名中的五个。攻击者设法控制了 Sky Mavis 的四个 Ronin 验证器和一个由 Axie DAO 运行的第三方验证器。

验证器密钥方案被设置为去中心化的,它限制了与此类似的攻击向量,但攻击者通过Ronin的无Gas RPC 节点发现利用后门来获取 Axie DAO 验证器的签名。

回顾 2021 年 11 月,当时 Sky Mavis 请求 Axie DAO 帮助分发免费交易,因为用户负载巨大。Axie DAO 允许 Sky Mavis 代表其签署各种交易。这已于 2021 年 12 月停止,但未撤销许可名单访问权限。

一旦攻击者获得了 Sky Mavis 系统的访问权限,他们就能够通过使用无Gas RPC 从 Axie DAO 验证器获取签名。

目前官方已确认恶意提款中的签名与五个可疑验证者相符。

0x3 资金来源去向

资金来源

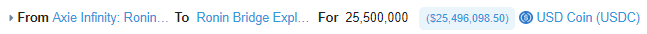

攻击者通过Binance交易所地址获取初始初始资金1.0569 ETH,随后调用Ronin Bridge跨链桥合约获取173,600枚ETH和25,500,000枚USDC。

资金去向

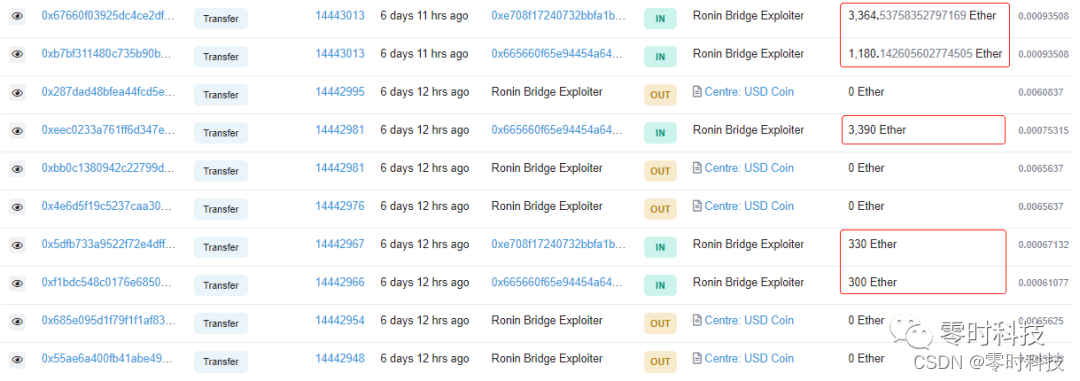

攻击者将25,500,000枚USDC分五笔分别转移给0xe708f......7ce10地址及0x66566......55617地址并从该地址兑换获取约8564枚ETH。

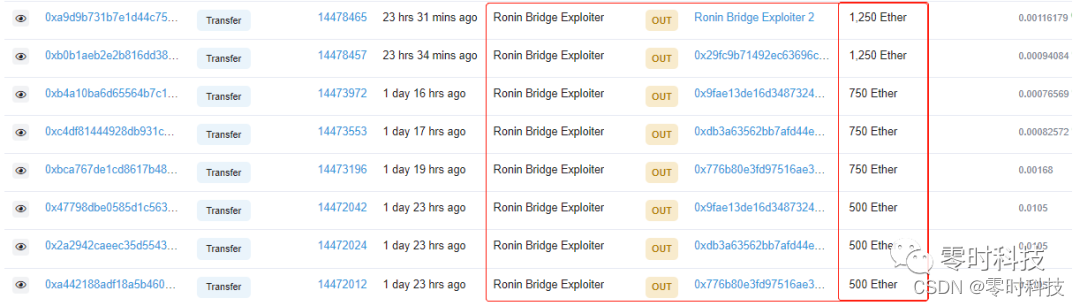

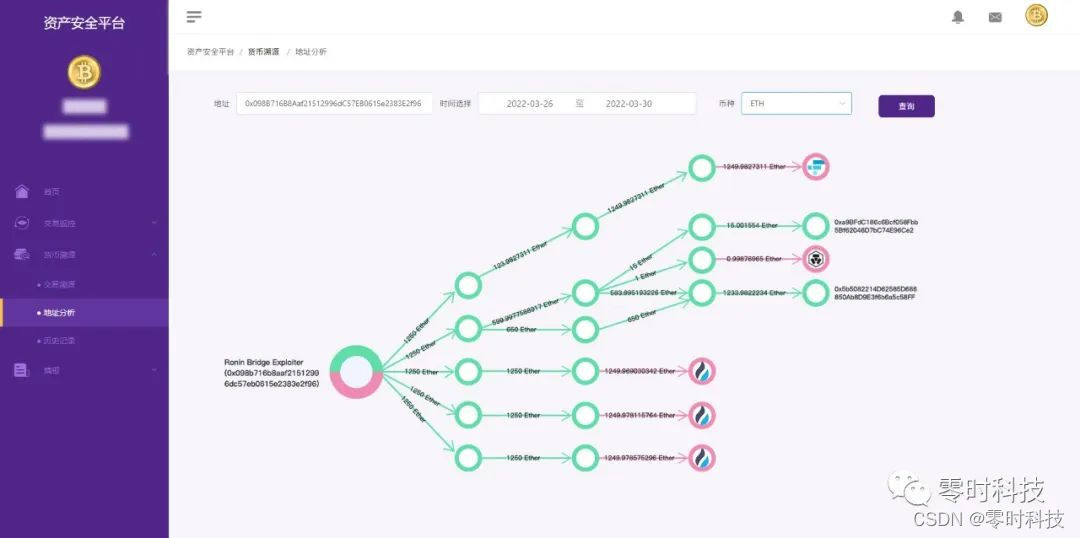

随后攻击者将6250枚ETH转移至5个地址,其他资金目前仍在攻击者钱包地址。

对目前已转移出的钱包资金进行追踪

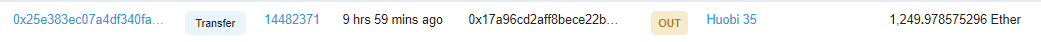

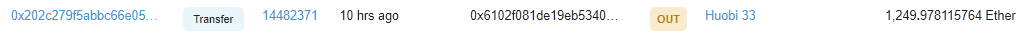

黑客将3750 枚ETH 转移至 Huobi火币地址。

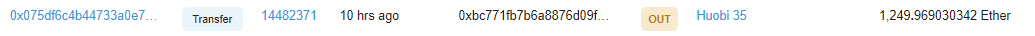

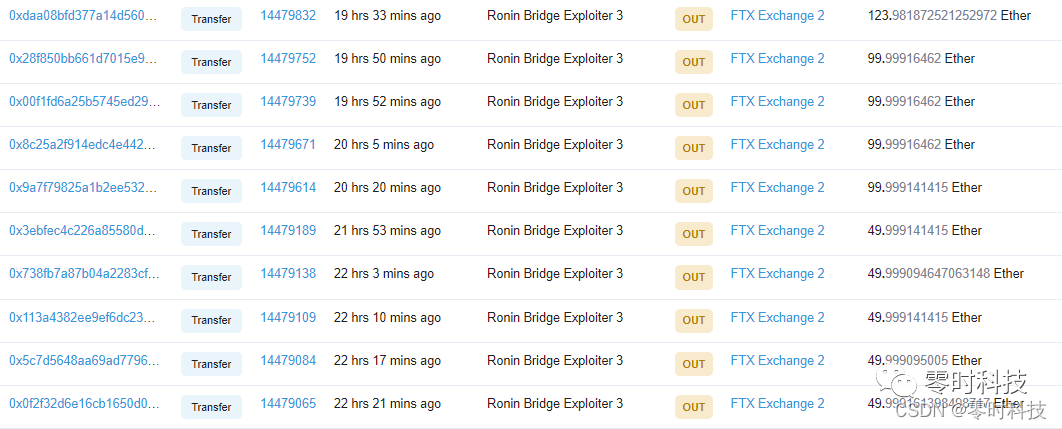

黑客将1250 ETH转移至FTX Exchange交易所地址。

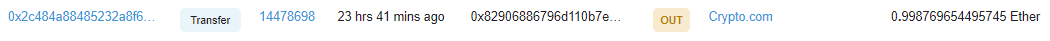

黑客将1枚ETH转移至Crypto.com地址。

其余转移的资金流向

转移至0x5b5082214D62585D686850Ab8D9E3f6b6a5c58FF地址1234 枚ETH暂未移动。

转移至0xa9BFdC186c6Bcf058Fbb5Bf62046D7bC74E96Ce2地址15 枚ETH暂未移动。

攻击者钱包175,913枚 ETH暂未移动。

零时科技资产安全平台地址分析

零时科技安全团队将持续监控被盗资金的转移情况,再次提醒交易所、钱包注意加强地址监控,避免相关恶意资金流入平台。

- 【安全月报】| 2 月加密货币领域因安全事件损失约 2.28 亿美 242 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 562 浏览

- 零时科技 || PGNLZ 攻击事件分析 623 浏览

- BlockThreat 周报 - 2026年第1周 1763 浏览

- 零时聚焦 || 2025 年区块链安全态势年报 956 浏览

- DeFi 安全观察: Balancer V2 架构与舍入漏洞分析 643 浏览

- 韩国最大交易所 Upbit 遇袭,资产遭窃! 1570 浏览

- 零时科技 || Port3 攻击事件分析 1374 浏览

- BlockThreat 周报 - 2025年第42周 1217 浏览

- BlockThreat 安全周报 - 2025年第41周 2594 浏览

- 零时科技 || WET 攻击事件分析 1769 浏览

- 【安全月报】| 8 月加密货币安全事件造成 1.81 亿美元损失 1965 浏览