RoeFinance事件 漏洞分析

- Archime

- 发布于 2023-01-14 21:38

- 阅读 4104

RoeFinance事件 漏洞分析

1. 漏洞简介

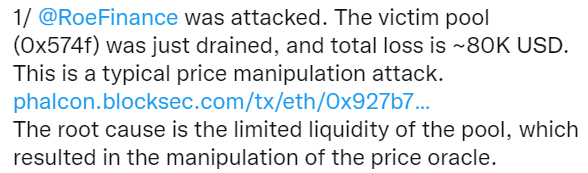

https://twitter.com/BlockSecTeam/status/1613267000913960976

2. 相关地址或交易

攻击交易: 0x927b784148b60d5233e57287671cdf67d38e3e69e5b6d0ecacc7c1aeaa98985b 攻击合约:0x3a5b7db0be9f74324370fbd65b75850a5c82d176 攻击账号:0x67a909f2953fb1138bea4b60894b51291d2d0795 被攻击合约:UNI-V2 0x004375dff511095cc5a197a54140a24efef3a416

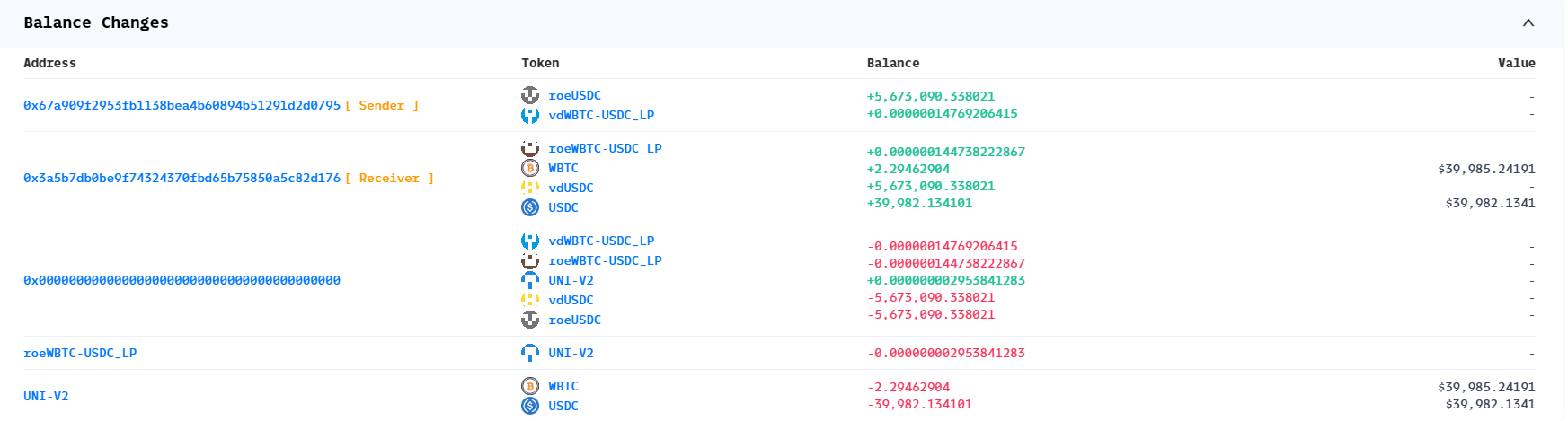

3. 获利分析

4. 攻击过程&漏洞原因

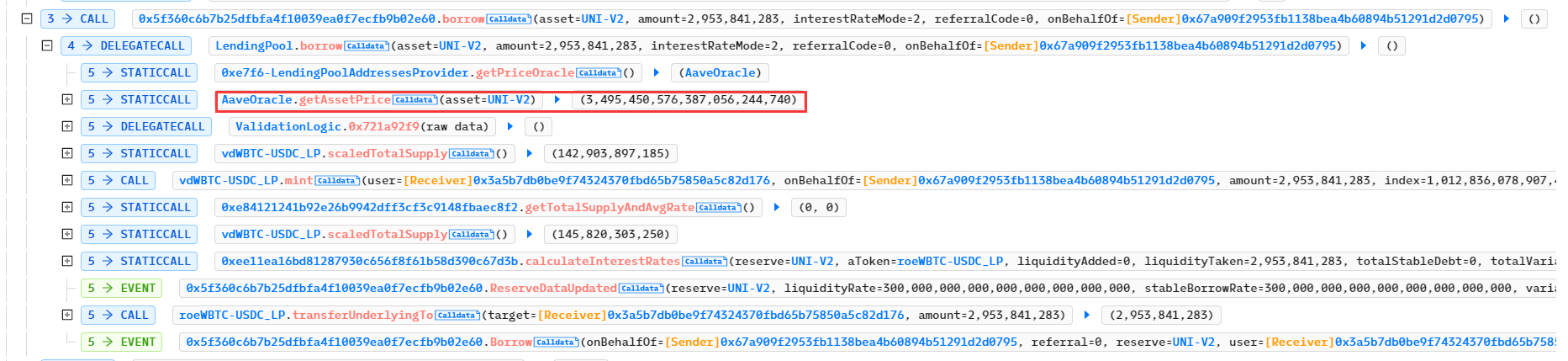

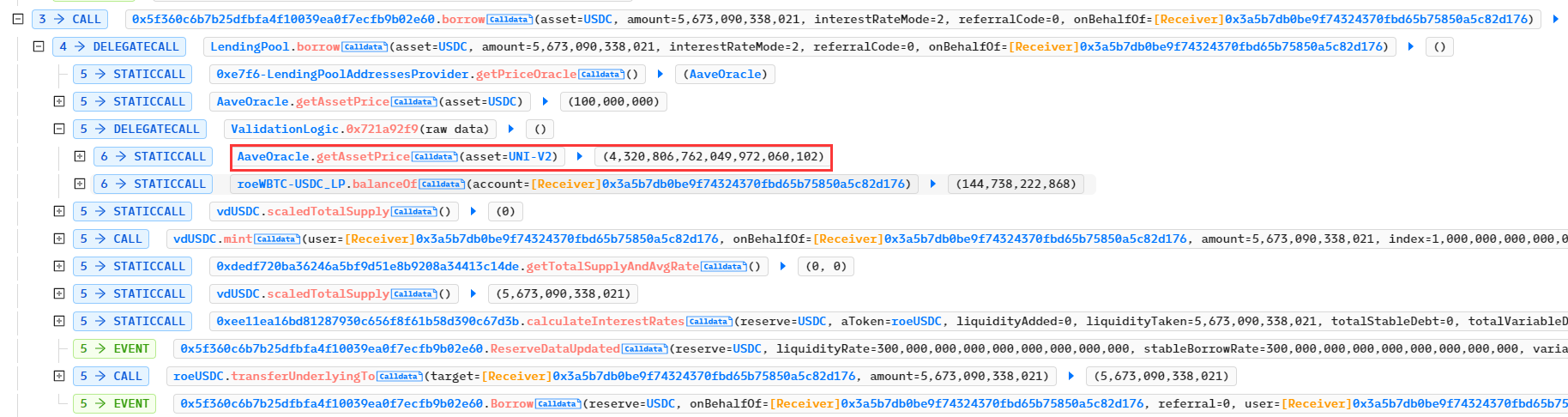

查看攻击交易过程,发现UNI-V2资产的价格发生了变化,由3495450576387056244740变成了4320806762049972060102:

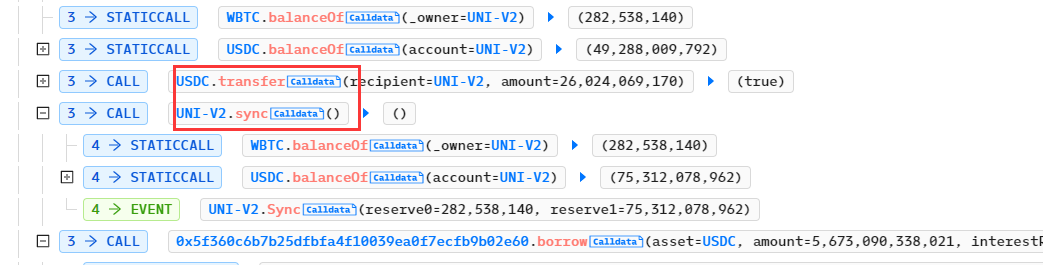

分析二者变化中间步骤,发现攻击者先将26024069170单位的USDC转给了UNI-V2池子,紧接着调用了池子的sync函数更新了WBTC、USDC的值:

分析二者变化中间步骤,发现攻击者先将26024069170单位的USDC转给了UNI-V2池子,紧接着调用了池子的sync函数更新了WBTC、USDC的值:

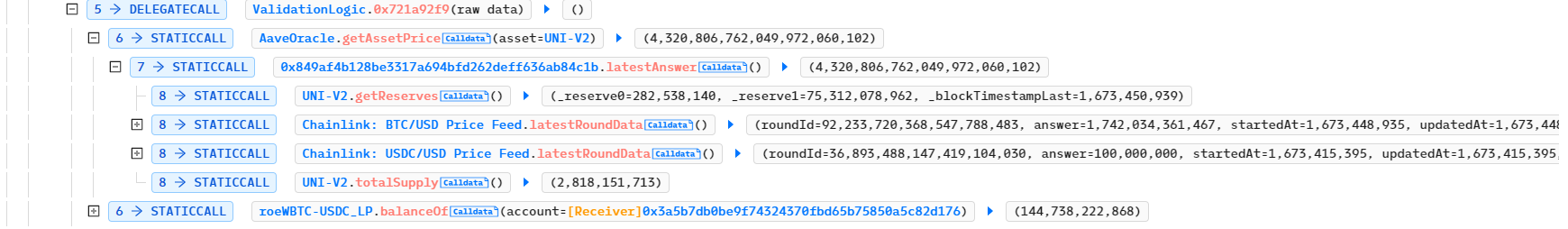

而AaveOracle预言机获取UNI-V2价格会依据WBTC、USDC的数量以及价格计算得出,而UNI-V2的lp代币总数未变,将导致预言机认为UNI-V2代币的价格上升:

而AaveOracle预言机获取UNI-V2价格会依据WBTC、USDC的数量以及价格计算得出,而UNI-V2的lp代币总数未变,将导致预言机认为UNI-V2代币的价格上升:

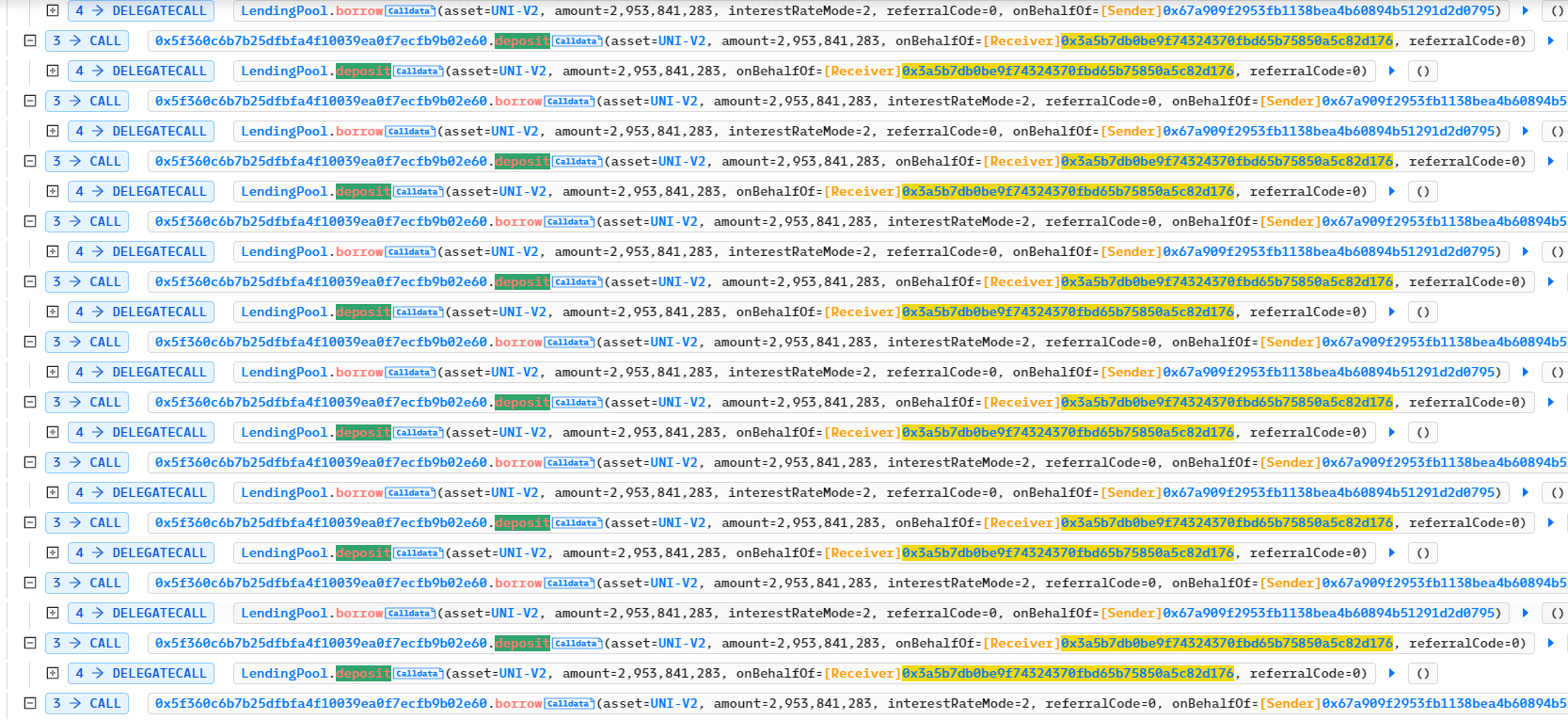

攻击者要想获得最大利益,应该要尽可能多的抵押UNI-V2代币,最终操纵价格后才可借出最多的USDC:

攻击者要想获得最大利益,应该要尽可能多的抵押UNI-V2代币,最终操纵价格后才可借出最多的USDC:

- 原创

- 学分: 2

- 标签: RoeFinance 价格操纵

本文已由作者铸造成 NFT

网络:

Polygon

点赞 0

收藏 0

分享

- Balancer v2 攻击:通过精度损失进行价格操纵 1089 浏览

- Switchboard集成:统计数据的隐藏风险 835 浏览

- 💸 闪电贷攻击:破坏 Solidity 智能合约 2509 浏览

- 第七部分:保护以太坊智能合约免受价格操纵攻击 2086 浏览

- Solodit 检查清单:三明治攻击 1572 浏览

- GMX攻击分析&基于Wake的攻击场景复现 1368 浏览

- CoinEx、火币、FloorDAO:当密钥、逻辑和供应控制全部失效 1263 浏览

- CIVNFT、Themis、Shido:当访问控制、预言机和配置同时失效 1202 浏览

- Palmswap、Biswap、LibertiVault:当价格曲线、权限和重入全部失效 1299 浏览

- Uniswap V4 的截断预言机如何解决 TWAP 漏洞 526 浏览

- DeFi中ERC-4626代币:汇率操纵风险 328 浏览

- DeFi 中的 ERC-4626 代币:汇率操纵风险 2774 浏览

0 条评论

请先 登录 后评论