LockedDeal整数溢出 漏洞分析

- Archime

- 发布于 2023-03-15 16:26

- 阅读 4686

1. 相关地址或交易

攻击交易: https://phalcon.xyz/tx/bsc/0x39718b03ae346dfe0210b1057cf9f0c378d9ab943512264f06249ae14030c5d5 攻击合约:0x058bae36467a9fc5e1045dbdffc2fd65b91c2203 攻击账号:0x190cd736f5825ff0ae0141b5c9cb7fcd042cef2a 被攻击合约:LockedDeal 0x8bfaa473a899439d8e07bf86a8c6ce5de42fe54b

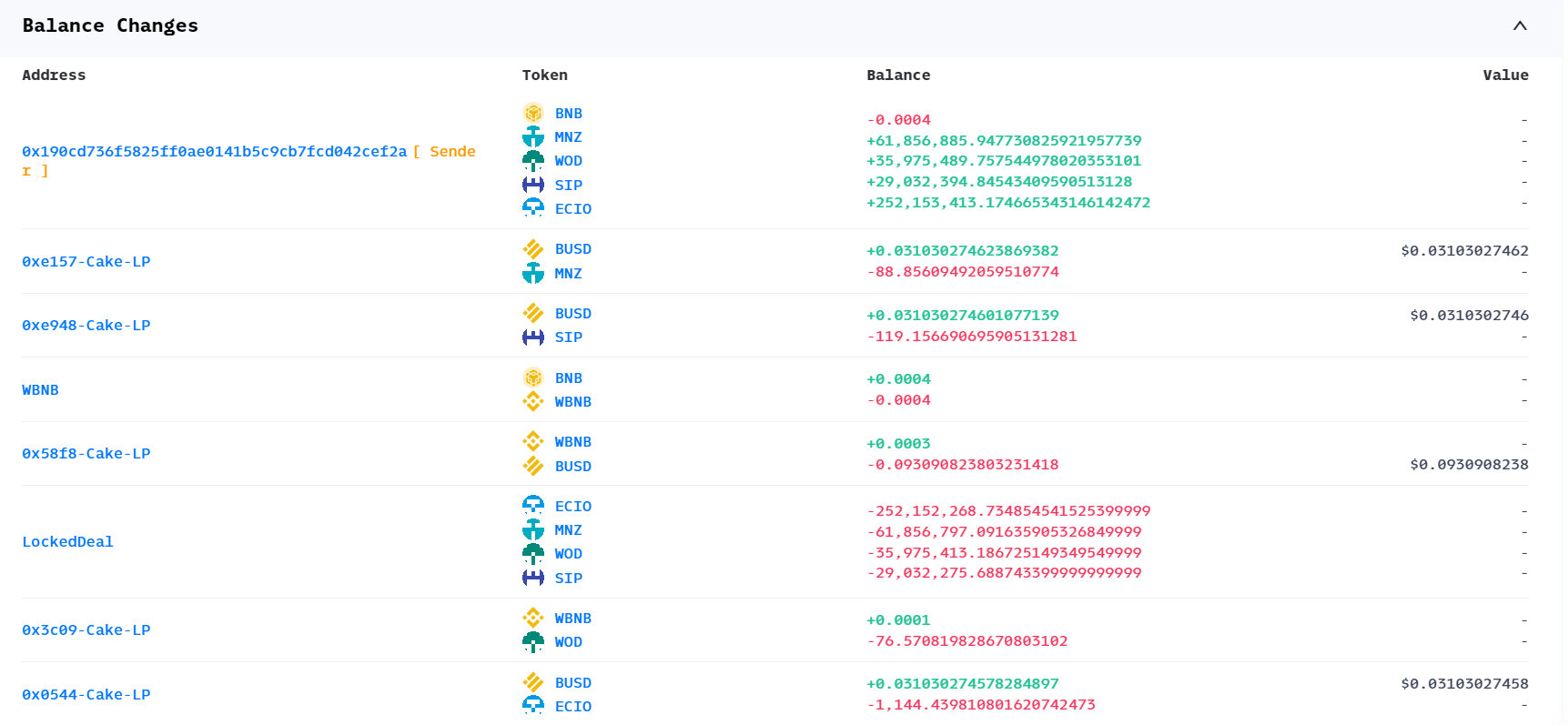

2. 获利分析

3. 攻击过程&漏洞原因

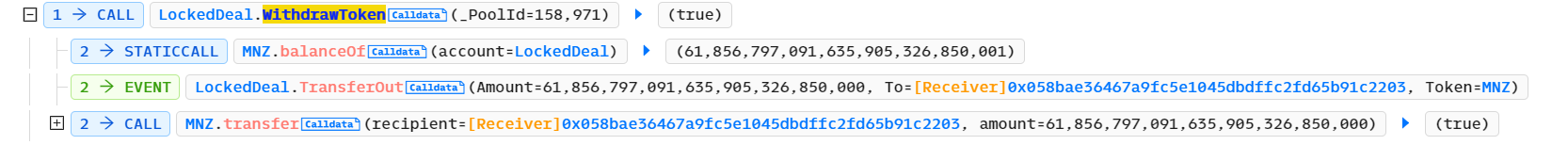

查看攻击交易过程,发现攻击者调用LockedDeal 合约的WithdrawToken 方法将MNZ、WOD、SIP、ECIO等代币转移至攻击合约:

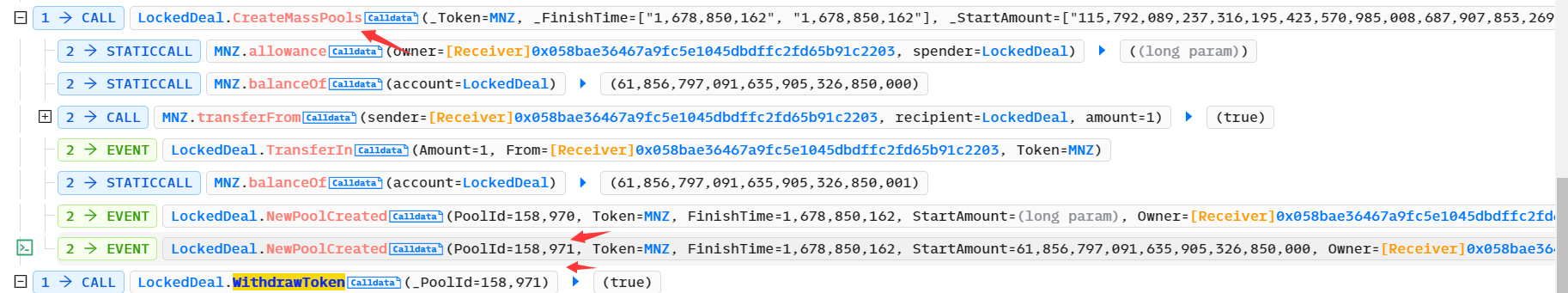

需要注意在调用WithdrawToken方法时传递的参数为PoolId = 158971,而这个参数正是攻击合约在上一步调用CreateMassPools方法时新建池子的返回值:

需要注意在调用WithdrawToken方法时传递的参数为PoolId = 158971,而这个参数正是攻击合约在上一步调用CreateMassPools方法时新建池子的返回值:

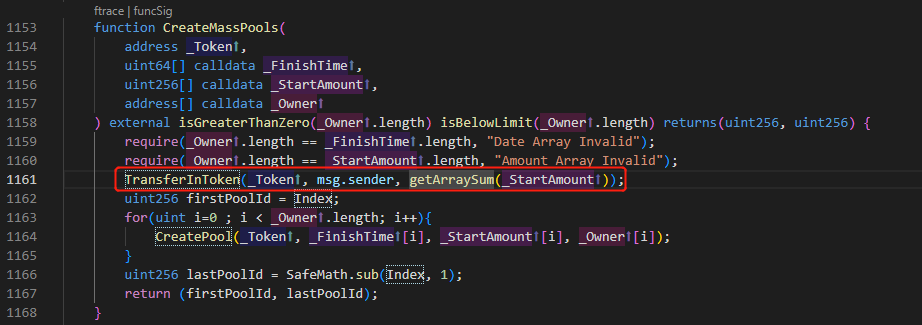

继续查看在 CreateMassPools 方法的实现,发现LockedDeal 合约会调用getArraySum 方法将调用者的_Token转移至LockedDeal合约后,再创建包含指定数量的代币的池子:

继续查看在 CreateMassPools 方法的实现,发现LockedDeal 合约会调用getArraySum 方法将调用者的_Token转移至LockedDeal合约后,再创建包含指定数量的代币的池子:

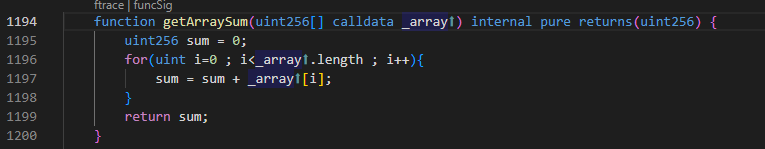

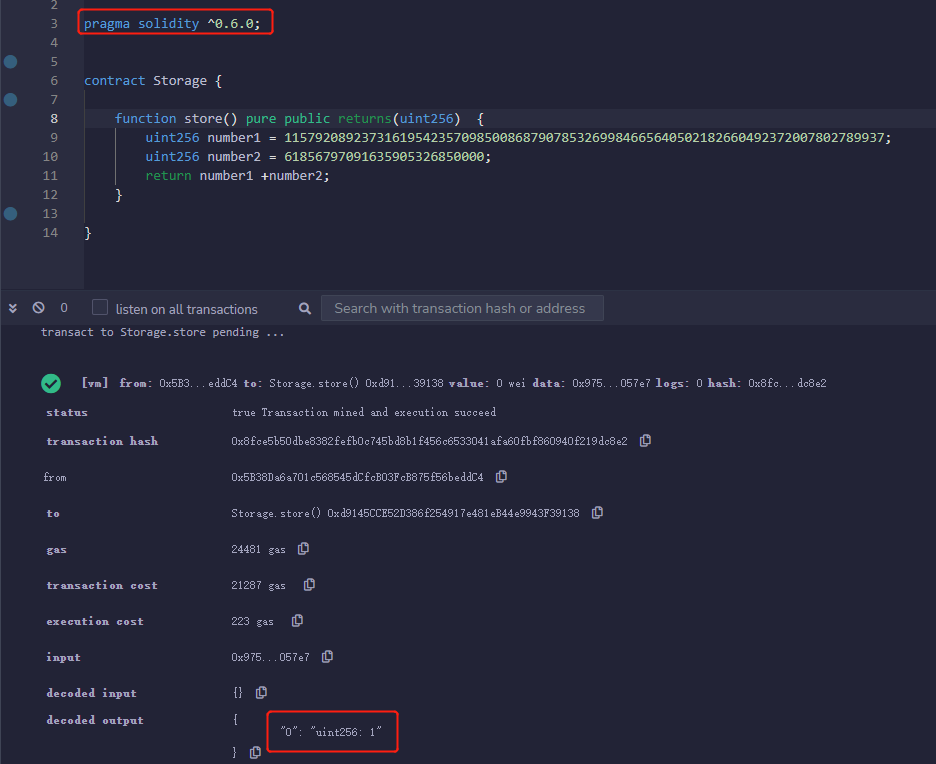

再看getArraySum方法的实现,sum = sum + _array[i]; 代码存在整数溢出的风险,而编译器版本为 pragma solidity ^0.6.0;

再看getArraySum方法的实现,sum = sum + _array[i]; 代码存在整数溢出的风险,而编译器版本为 pragma solidity ^0.6.0;

查看攻击合约输入的两个整数 _StartAmount []

115792089237316195423570985008687907853269984665640502182660492372007802789937 + 61856797091635905326850000 = 1 (整数溢出)

查看攻击合约输入的两个整数 _StartAmount []

115792089237316195423570985008687907853269984665640502182660492372007802789937 + 61856797091635905326850000 = 1 (整数溢出)

- EVM 开发者在 Sui 上构建应用的心理模型 - 第二部分 306 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 462 浏览

- 零时科技 || PGNLZ 攻击事件分析 471 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 751 浏览

- 臭名昭著的漏洞文摘#6:Balancer的支线故事与Rust的特定问题 790 浏览

- BlockThreat 周报 - 2026年第1周 1558 浏览

- 深入分析:Truebit 事件博客 742 浏览

- 【知识科普】| 虚拟币网络传销 699 浏览

- 2025年区块链安全与反洗钱年度报告 1368 浏览

- 慢雾:去中心化永续合约安全审计指南 1032 浏览

- MistTrack在2025年香港资讯及通讯科技奖中荣获金融科技金奖,为链上…设立新基准 819 浏览

- 【知识科普】| 虚拟币盗窃 1176 浏览