...一种完全在链下处理的再平衡方法,意思是 Carol 无需在比特币链上发送交易就可以完成再平衡。她也不需要支付链上的手续费,也不需要等待交易确认。 而且 Carol 可以准确把控再平衡的时机。她只需按自己喜欢的方向给自己...

...计,如果 Bitrefill 停止接受未确认的支付,“他们 85% 的比特币用户都在链上支付;这些用户的绝大部分将不再使用比特币。” - John Carvaho [发帖](https://lists.linuxfoundation.org/pipermail/bitcoin-dev/2022-October/021011.html) 讨论了 RBF 的一般问...

...数据”(witness data)。 ## 隔离见证和 Taproot 尽管比特币网络已经运行了超过 10 年,没有发生过什么显著的事件,但曾多次出现交易成本飙升到不再可行的高点。因此,比特币的开发人员一直在讨论如何最好地扩展网络,...

...坊的概念建立区块链和密码学货币之上,不熟悉区块链和比特币的读者可以先去看看《[比特币的简介](http://bitsonblocks.net/2015/09/01/a-gentle-introduction-to-bitcoin/)》和《[区块链技术的简介](http://bitsonblocks.net/2015/09/09/a-gentle-introduction-to-...

...以包含更多的交易,进而提高区块链的交易吞吐量,例如比特币现金(BCH)将区块从 1 MB 扩大到 8 MB,之后扩展到 32 MB。但扩大区块的同时也会增大传播延迟引发安全威胁, 比如导致分叉可能性增大和 DDoS 攻击; * **共识协议**:...

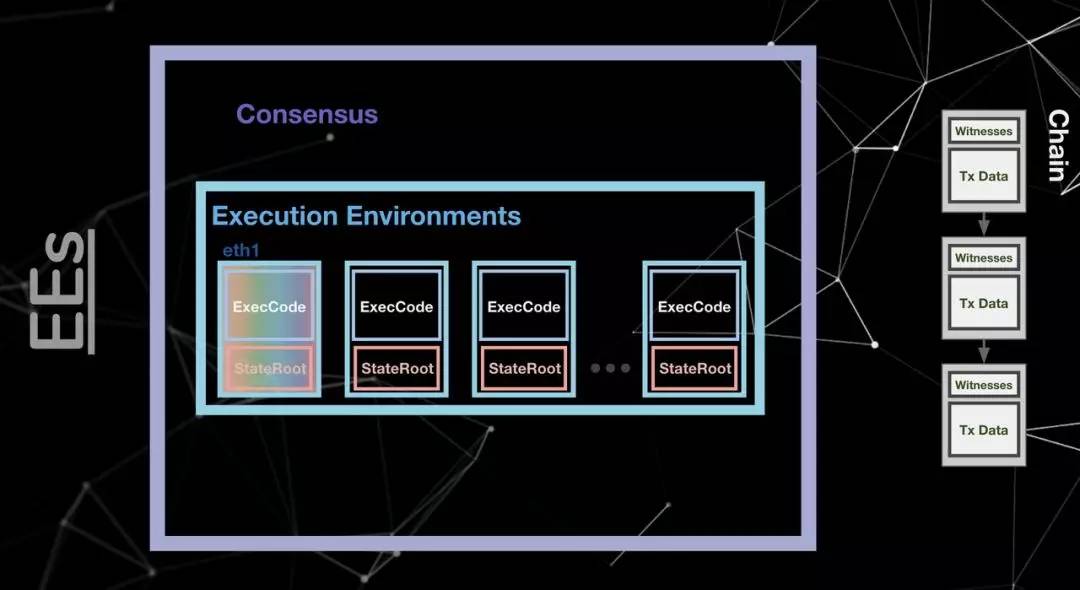

...,以便在以太坊 2.0 上运行Libra。或者,您可以定义一个比特币执行环境(BitCoin EE),这样就可以在以太坊 2.0 上运行比特币。  在以太坊 2.0 简易架构图中我们可...

...做市商 (AMM)?](https://learnblockchain.cn/article/18903) [什么是比特币稳定币?](https://learnblockchain.cn/article/18928) [什么是闪贷?](https://learnblockchain.cn/article/18920) [什么是储备证明?](https://learnblockchain.cn/article/18921) [什么是稳定币...

...据: 以太坊 - 历史: 以太坊 它不一定是以太坊,它可以是比特币,但想法是无论哪个提供强大的安全性。现在,请不要将此误认为是一个单片解决方案。这将是模块化的,但所有内容都封装在一个协议中: - 执行:铭刻 **rollup**...

...这个势力范围之外,你就会任由别人的经济决策摆布。 比特币虽然具有创新性,但也并非没有免疫力。 其固定的供应导致了极端的财富集中 - 超过 94% 的供应由[不到 3% 的用户持有](https://coinshares.com/corp/insights/knowledge/crypto-whales...

...的方式公开可验证状态的机制。这最终可以实现以太坊与比特币、Cosmos-SDK 链或基于 Solana 的系统等网络之间的安全通信,而无需引入新的中心化信任假设。  ### Sequence 推...

...”。 所谓 “长期信任”,我指的是,你如何确信自己的比特币私钥(你的种子词,或者别的形式)得到了正确的存储?你确定数据是完整无缺的吗?你确信它能保存多长时间?这就是信任因素产生的地方。 历史上,在过去 100...

...gap 硬件签名器会配合电脑上安装的支持 PSBT(部分签名的比特币交易)的配套软件来使用。你可以在该应用中创建一笔未签名交易,然后将其编码为二维码供硬件签名器扫描,或将交易保存为文件,通过 microSD 卡让硬件签名器读...

... 输入数据是整个transaction的SIGHASH_ALL类型的哈希。接触过比特币的朋友可能会比较熟悉,比特币解锁脚本中的签名就使用了这种哈希函数。具体来说,就是去除每个input中解锁脚本字段,然后再计算整个交易的哈希。具体细节参...

...,在[以太坊](https://github.com/ethereum/pyethereum/tree/snapshot)、[比特币](https://github.com/vbuterin/pybitcointools/tree/9fe85c73c96e1813a7abb556ecdfb77d70db4ff5?tab=License-1-ov-file)和其他地方,我对每一个新的加密协议感到兴奋,经济学似乎也是这种更广泛...