...块链技术的底层逻辑,以生动的方式区分“区块链”与“比特币”的概念,并阐述了矿工在交易验证与网络安全中的关键作用,强调了区块链“不可篡改”机制背后的设计原理。  作者:Francesco Madonna – BitV...

...ransactions-be401b48afe6)_ > > 原文发表于 2018 年 6 月。 ## 何为比特币交易 比特币交易是比特币区块链的基础组成部分。这一操作可以帮助我们将价值从一方安全地转移给另一方。下图随机截取了比特币区块链上某个经过一次确认的...

>- 原文链接:https://davidederosa.com/basic-blockchain-programming/serialization-part-two/ >- 译者:[AI翻译官](https://learnblockchain.cn/people/19584),校对:[翻译小组](https://learnblockchain.cn/people/412) >- 本文永久链接:[learnblockchain.cn/article…](https://learnb...

...bips/blob/vault/bip-0013.mediawiki#abstract) 此 BIP 描述了一种新型比特币地址,以支持任意复杂的交易。在这种情况下,复杂性定义为接收者重新花费收到的币所需的**信息**,而不是像当前比特币的实现那样需要单个 ECDSA 私钥。 本质...

... 虽然交易手续费在传统的金融系统中很常见,但刚接触比特币的用户可能经常觉得惊讶,这些手续费不是按支付额的比例收取的,而是根据交易的重量(weight)收取的。也就是说,区块空间才是限制因素,流动性并不是。 _手...

... **典型案例** 田某协助刘某花费 257 万余元购入 35 枚比特币,在刘某手机下载比特派、imtoken 钱包存放时,窃取 12 个英文助记词及登录密码。2019 年 10 月,她委托陌生网友操作,转走全部比特币,变卖 9 枚后将赃款用于个人...

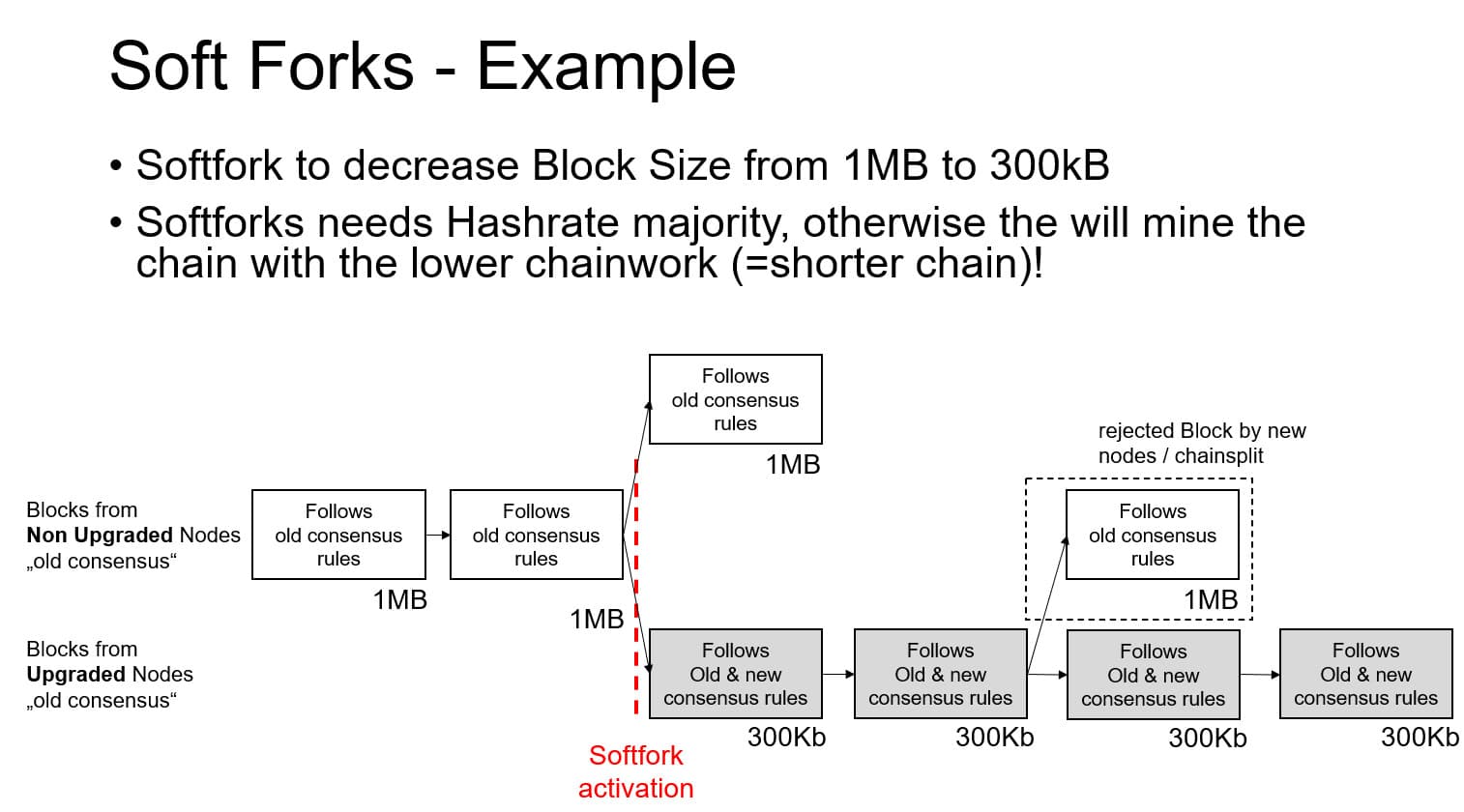

比特币,作为第一个也是最知名的加密货币,通常被认为是一种静态的数字资产:一种去中心化的传统货币替代品。但表面之下,隐藏着一个动态的、 тщательно 管理的协...

... --- | :-: | :-: | :-: | | symbol | String | 否(默认btc_usd) | btc_usd:比特币; ltc_usd :莱特币; eth_usd :以太坊; etc_usd :以太经典; bch_usd :比特现金 | ## 2,参考 1) [OK COIN客户支持文档](https://support.okcoin.com/hc/zh-cn/articles/360000697832-REST-API%E5%8F%8...

...黄金等)价值的加密货币,目标是解决传统加密货币(如比特币、以太坊)价格波动过大的问题。根据维持稳定的机制不同,主要分为两种类型: ### **1. 算法稳定币(Algorithmic Stablecoins)** **核心特点**:完全依赖预设的算...

...将会大大简化管理难度。 ## 肉身和数字身份不必绑定 比特币世界里,资产的拥有者其实就是小明的地址,而不是小明。同时,碳基世界中没有任何方式可以证明,小明和小明的地址之间有任何关联,除非小明自己愿意动用私...