## 前言 通过破解 [ethernaut-Switch](https://learnblockchain.cn/article/7539),我对 Calldata 编码有了初步的理解,现实生活中也有利用 calldata 进行攻击的事件,我将跟随[教程](https://github.com/SunWeb3Sec/DeFiHackLabs/blob/main/academy/onchain_debug/04_write_...

...个事件的攻击原理和流程,然后再去写POC。 # 一. Sushiswap的背景知识 Sushiswap的原理就不细说了,当初完全fork的uniswapV2,抢走了大量的uniswap用户。后来uniswap推出了V3版本,Sushiswap也推出了**自己的**V3的思想。当然了,Sushiswap...

这个想法基于 Vitalik 在这里的帖子:[https://ethresear.ch/t/you-can-kinda-abuse-ecrecover-to-do-ecmul-in-secp256k1-today/2384](https://ethresear.ch/t/you-can-kinda-abuse-ecrecover-to-do-ecmul-in-secp256k1-today/2384) 然而,它不是使用 ecrecover 来执行 ECMUL,而是可以被...

我们很高兴地宣布,全球最大的区块链网络之一 TRON(波场)已经成功接入 Footprint Analytics!通过这次集成,开发者、分析师和区块链爱好者们现在可以使用 Footprint ...

> * 原文链接: https://blog.openzeppelin.com/deconstructing-a-solidity-contract-part-iii-the-function-selector-6a9b6886ea49/ > * 译文出自:[登链翻译计划](https://github.com/lbc-team/Pioneer) > * 译者:[翻译小组](https://learnblockchain.cn/people/412) 校对:[Tiny 熊](htt...

## 概述 仅使用 RPC **eth_call** 请求查询钱包中的 ERC20 代币余额是可行的,但这是一项 **繁琐** 和 **耗时** 的过程。作为替代方案,QuickNode 的 Token API 是一个免费的附加组件,可以通过一行代码即时访问 ERC20 代币信息、余额和转...

...及早发现价值洼地。不仅如此,这些交易数据还为各类 Dapp 提供了丰富的堆砌材料,如: 1\) NFT 数据分析平台;2) 加密钱包;3) NFT 资产管理工具;4) NFT 交易市场 5)DID Protocol;6) NFT 链上追踪器;7) NFT 社交平台;等等。 ...

...介 Brownie 是一个基于python语言智能合约开发框架,与hardhat类似。 Ganache的前身是TestRPC,Ganache可以帮助我们快速启动一个以太坊私链来做开发测试、执行命令、探测区块链状态等。Ganache模拟的是内存中的区块链,它在执行交...

...: - 准备数据/状态 - 运行被测试的代码 - 断言(Assert)结果 ### 解剖测试函数 - 测试函数需要使用 test 属性(attribute)进行标注 - Attribute就是一段Rust代码的元数据 - 在函数上加 #[test],可把函数变成测试函数 ##...

...学的起源可以追溯到1990年代中期的两项工作。第一项是Ajtai的成果[Ajt96],该成果表明能够求解小整数解(SIS)问题的一个随机实例,其难度等同于求解 _所有_ 格上某些被认为是困难的问题。第二项是NTRU [HPS98],这是一个基于多项式环...

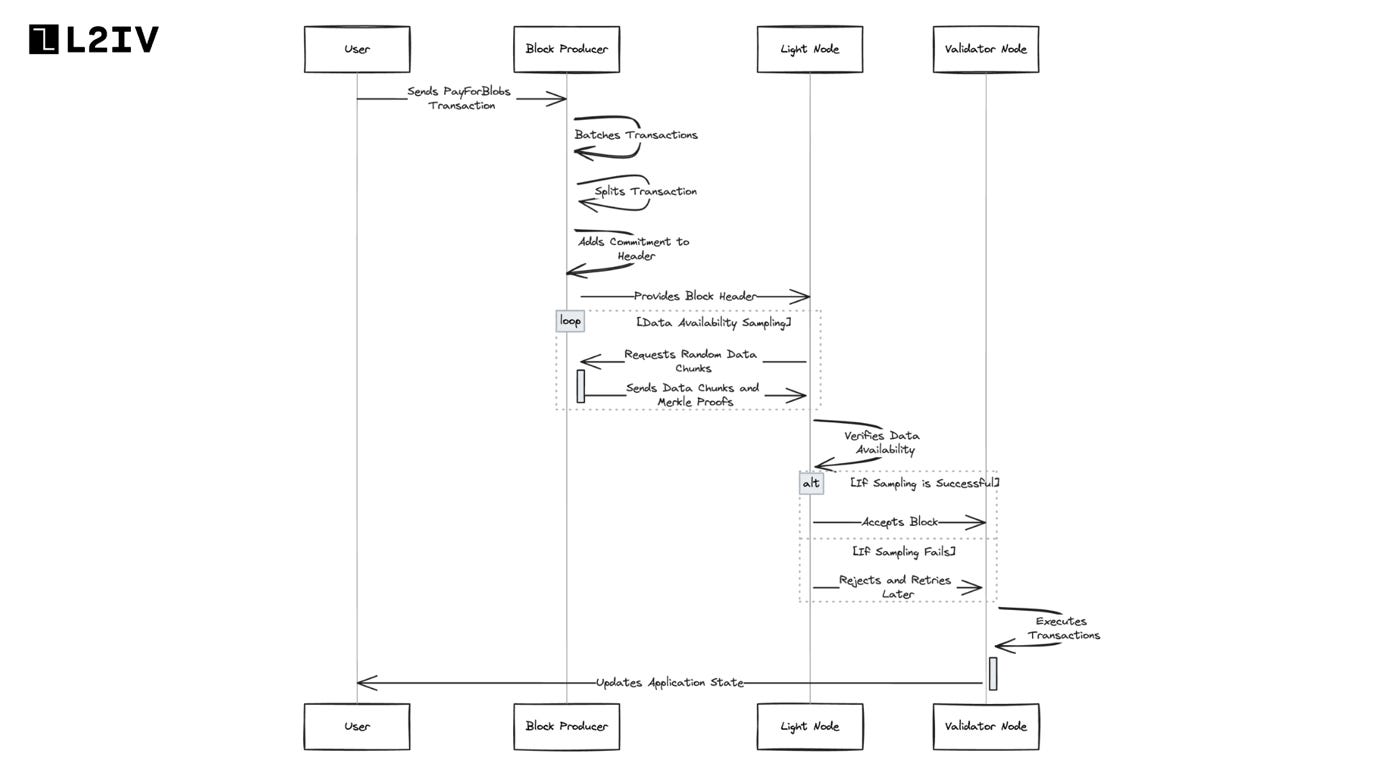

...化:**  01. 用户发送 PayForBlobs 交易以使数据可用。该交易包含: 1. **发送者的身份**:识别发送交易的用户。 2. **数据(消息)**:用户希望使其...

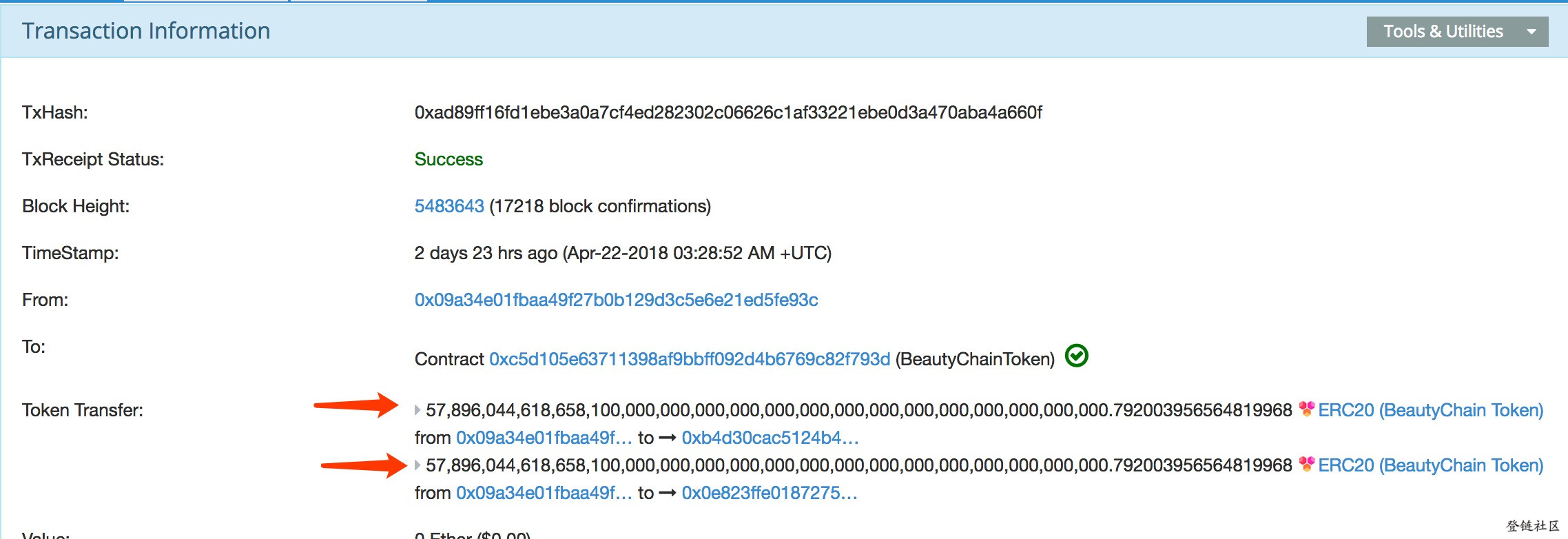

...还原下攻击交易,这个交易可以在这个[链接](https://etherscan.io/tx/0xad89ff16fd1ebe3a0a7cf4ed282302c06626c1af33221ebe0d3a470aba4a660f)查询到。 我截图给大家看一下:  攻击者向两个账号转移578960446...

>熟悉区块链的人都知道,区块链的钱包之所以被分成不同的类别,其本质其实就是私钥的管理方式不同。 >作者丨Seek ## **钱包类型** - **中心化钱包*...

在[Solidity中的继承](https://learnblockchain.cn/article/8421)这篇文章中,我介绍了solidity中关于继承的相关概念和例子。本篇文章,我们来一起探讨一个更加复杂的话题**多线继承**。 ## 基本概念 Solidity支持多线继承,即一个合约可以...