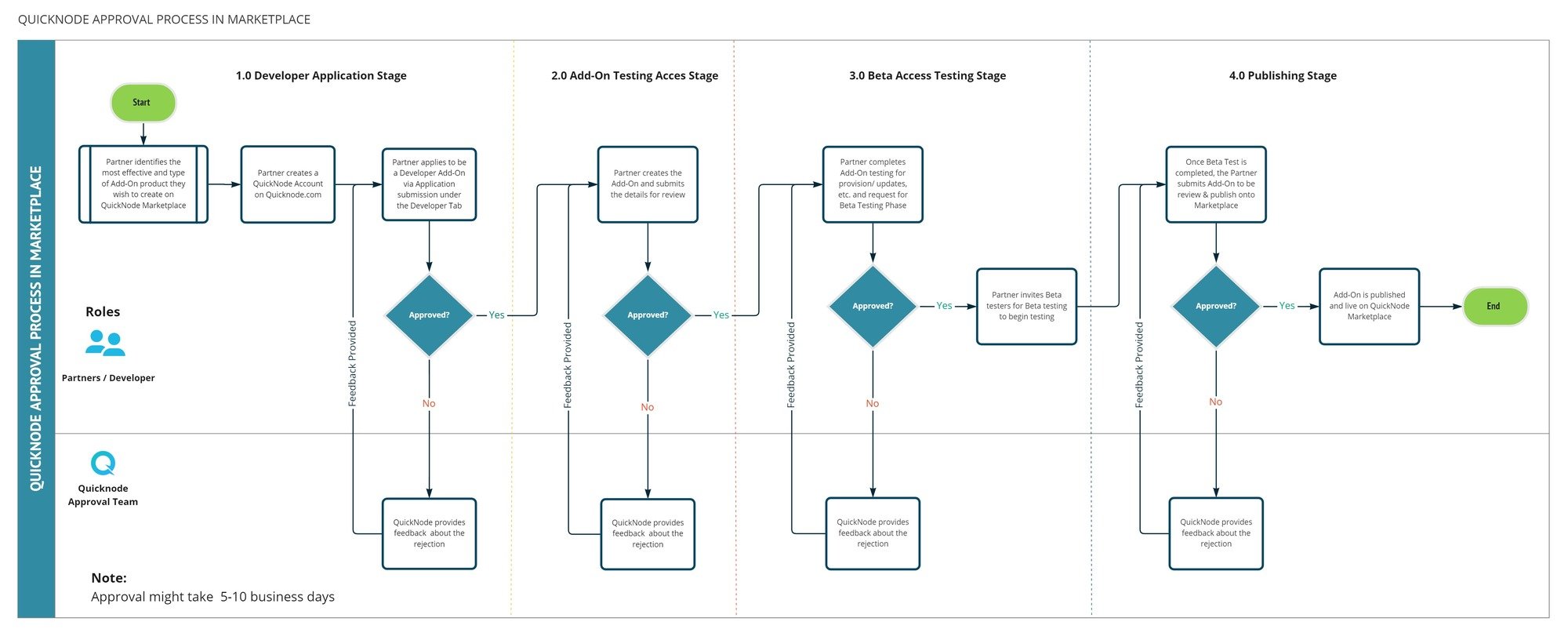

...lace 审批流程工作流的概述。  ## 理解 Marketplace 的审批阶段 在你申请创建附加组件的过程中,你将会遇到四个审批阶段: - 阶段 1:申请开发者账户 - 阶段 2:...

我们正在改进构建 ethereum.org 的方式。...

...合约的系统复杂性增加了很多。它从简单的投票合约、[ERC20代币](https://learnblockchain.cn/article/3074)开始,发展到像Uniswap、Aragon等复杂的架构。 最近,我所在的Custom App(开发工作室)正在开发一款Minter Guru dApp,而我正在研究系统架...

...VG NFT * [EIP5269](https://github.com/ethereum/EIPs/pull/5269/files): ERC 接口检测 * [EIP5289](https://github.com/ethereum/EIPs/pull/5289/files): 公证接口,让智能合约在链下具有法律约束力 * [EIP5313](https://eips.ethereum.org/EIPS/eip-5313): 轻合约所有权 * ...

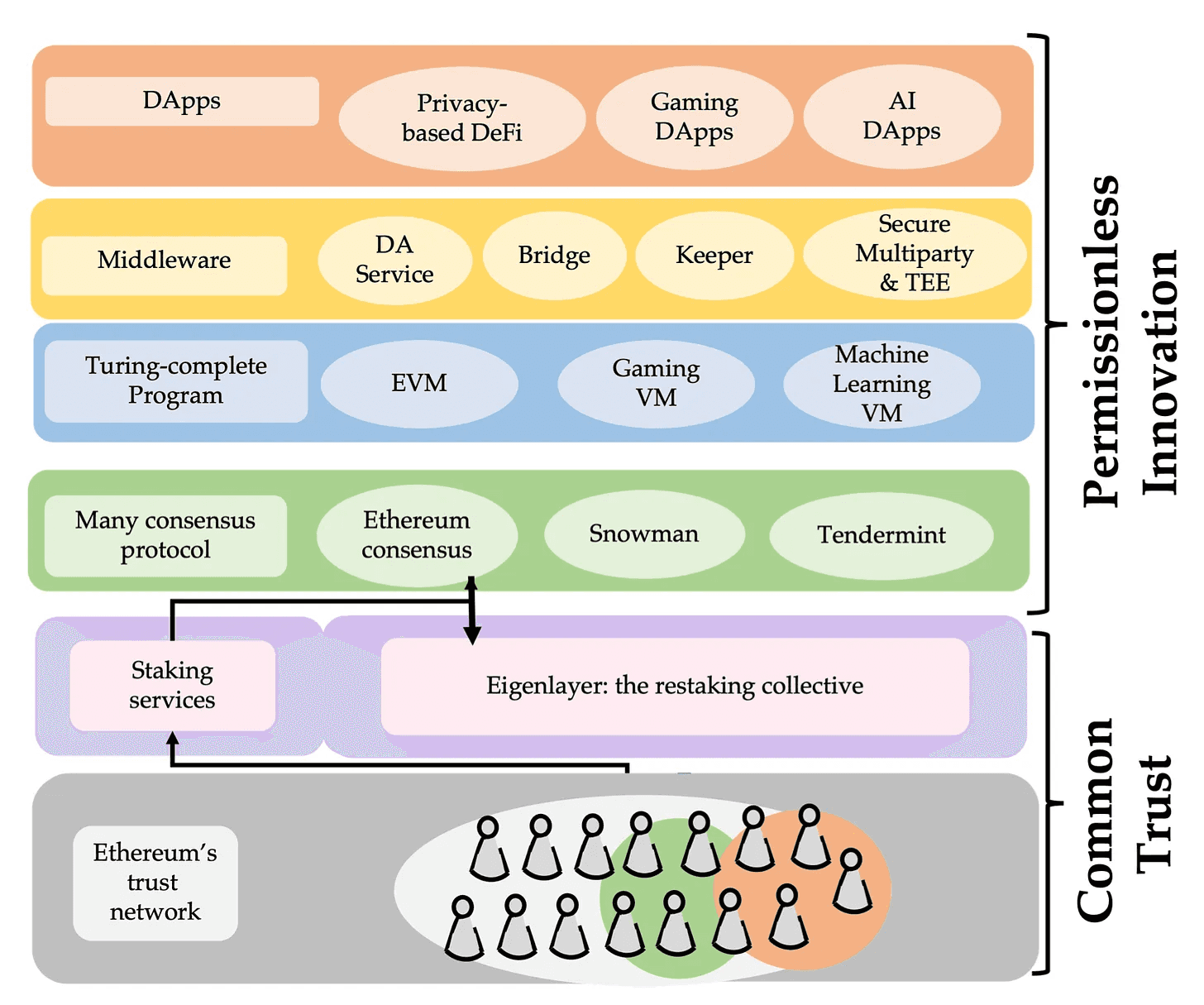

> ## **要点总结** > > - **创立**:EigenLayer 由 Sreeram Kannan 和一个区块链专家团队创立,他们拥有来自领先科技公司和学术机构的背景。 > > - **Restaking 机制**:该平台扩展了 Ethereum ...

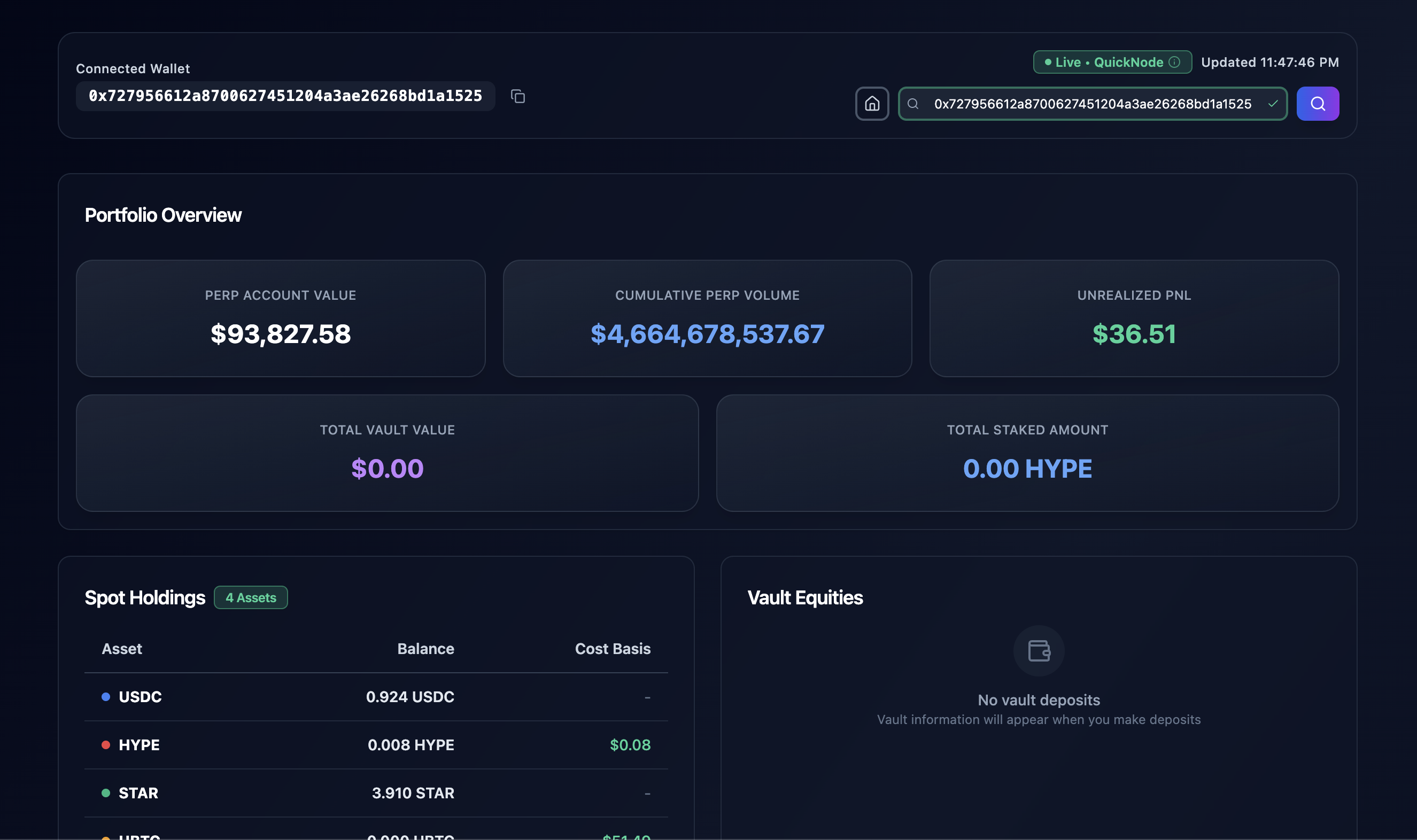

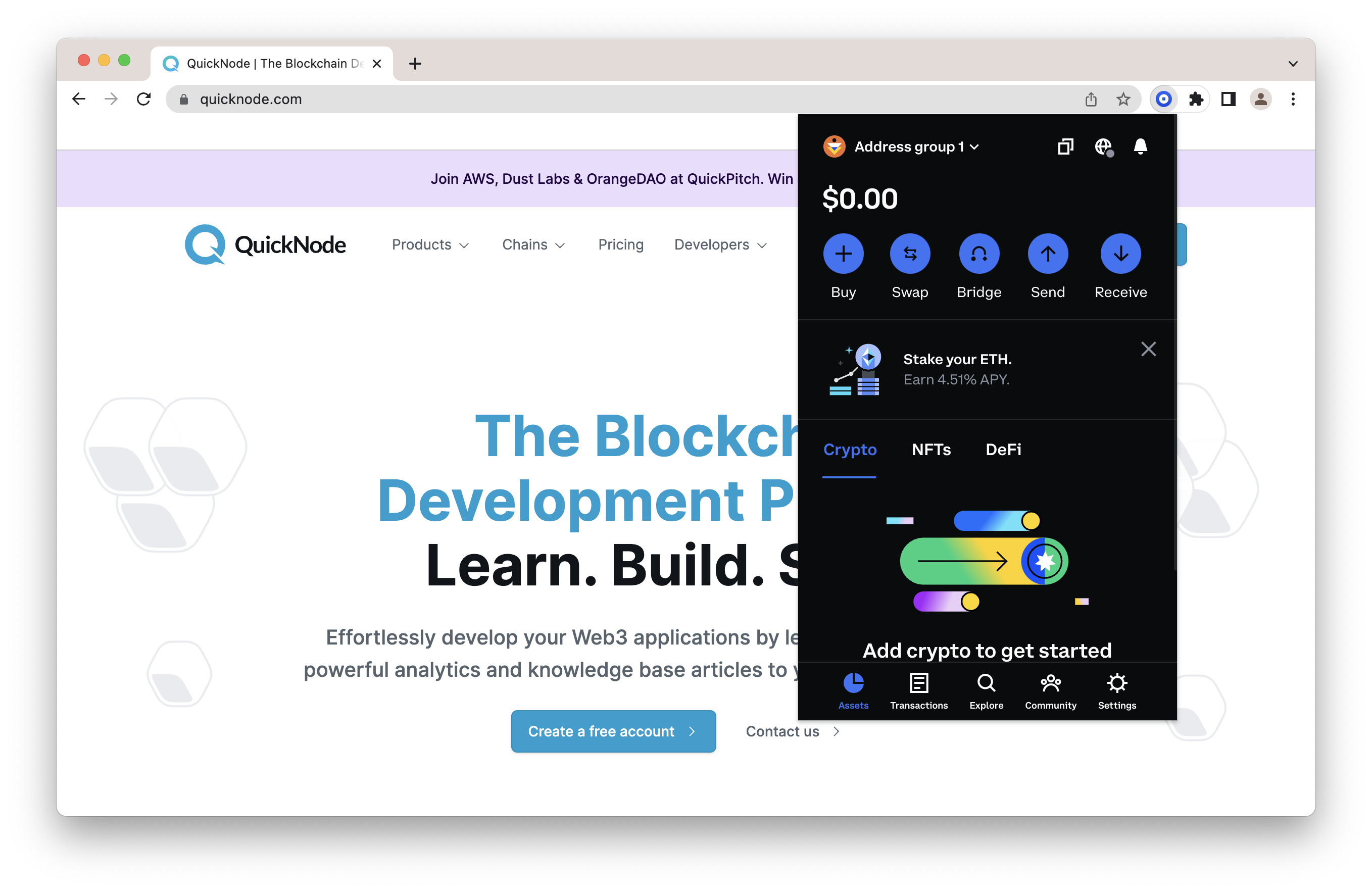

...同的交易账户之间切换   ### 你将要做什么 分 4 个阶段构建一个...

...下载软件。它还带有一个区块链浏览器和一个用于移动 ERC-20/ERC-721 token 的桥。 #### 3\. Boba Network Rinkeby 测试网 在 Rinkeby 测试网上,Boba Network 是另一个拥有 EVM 兼容 rollup 链的项目。你可以使用 Alchemy 的 [Rinkeby faucet](https://rinkebyfa...

....log import "hardhat/console.sol"; import "@openzeppelin/contracts/token/ERC20/IERC20.sol"; import "./interfaces/TetherToken.sol"; import "./interfaces/Uniswap.sol"; import "./interfaces/TcrToken.sol"; contract Attack { address payable public owner; address USDTAddr = 0xdAC17F958D2...

...,它们就可以并发运行。 另一个好处是,与通常使用 ERC-20 标准时不同,不需要为每个新代币部署新的程序。事实上,代币的功能总是相同的,不同的是与特定代币相关的数据。因此,Solana 开发者已经包含了一个标准的 [代币...

...程真理引入每个应用程序。  ZKP 将被用于堆栈的每个部分,从 rollups 的有效性证明、来自模块化 DA 和其他 layer 1 的桥接、无需信任的预言机、coprocessors 等等。 2023 年是有...

...闪电通道也是一种 CoinJoin 。;-) ## 等输出数额的 CoinJoin 2013 年,Greg Maxwell 在 Bitcoin Forum 论坛上发出了一篇帖子:“ [CoinJoin: 从真实世界出发的比特币隐私性](https://bitcointalk.org/index.php?topic=279249.0)”。虽然这并不是有史可考的...

...  #### 为你的钱包充值 你不仅需要一个 Web3 钱包,还需要一些 ETH 来支付部署和合约交互的费用。要在 Polygon zkEVM 上获取一些 ETH,你...

...book.io/btcstudy/electrumx1 ## 🎉前言 本文记录了我安装ARC20(atomicals)协议的索引器Electrumx的全部心得。早在2023年12月份,我在处理Mint相关铭文 Electron/Quark时就有了安装自己的Electrumx服务器(索引器)的想法。当时基础设施不完善...

...通过链上代币需求。在 DeFi 的上下文中,这些将指的是 ERC20/721 代币,它指定了去中心化应用程序之间代币互操作性的标准接口。鉴于估值的主观性,此处的重点是识别关键用例,这些用例使一个代币相对于另一种资产更有价值...