...

// We recommend this pattern to be able to use async/await everywhere

// and properly handle errors.

main().catch((error) => {

console.error(error);

process.exitCode = 1;

});

```

## 部署出NFT合约

一旦一切就绪,我们现在可以将我们的NFT合约部署到zkEVM Testnet...

...ith("0x") ? hexString.slice(2) : hexString;

// Convert to BigInt to handle large numbers

return BigInt("0x" + hex).toString();

} catch (error) {

return hexString; // Return original if conversion fails

}

}

// Process all receipts in the block

data[0].receipts.forEach...

...是显而易见的。

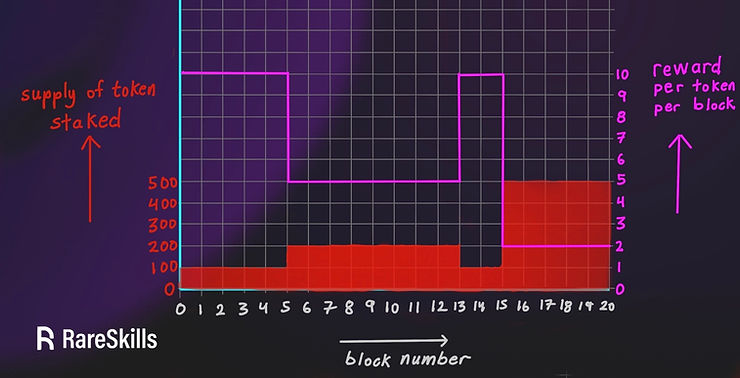

这里是关键

**每次我们进行一次状态变化交易时,我们回顾经过了多少个区...

..."An Introduction to Mathematical Cryptography"_ by J. Hoffstein, J. Pipher and J. Silverman

本文档记录了我的学习历程。 作为一名新手,我可能犯了一些错误和不准确之处,因此我欢迎你的反馈。

#### 目标和先决条件

本文的目标是从基本原理开...