...将介绍 Sealevel 的工作原理及其性能。但首先,几点基础知识,首先简要描述 Solana 交易的生命周期和结构。 ### 引言 #3:Solana 交易的结构和生命周期 #### 交易结构 如前所述,Solana 交易必须事先声明将访问的状态部分。它们通...

...是什么 现在你已经具备写智能合约,开发 dapp 的基础知识了,你已经准备好下一步了。 这一节,我会推荐一些帮助你提升以太坊开发能力的资料: ## 图书: [电子书:精通以太坊-中文版](https://learnblockchain.cn/goods/6) [Hand...

...在没有过多监督的情况下设定自己的头寸,无论其技能/知识水平如何。其主要创新是一种“_[信用账户](https://docs.gearbox.finance/overview/credit-account)_”,作为允许的操作和白名单资产的清单,以借贷资产为单位。它基本上是一个孤...

...*从特定的 slot 恢复数据流**,从而确保一致性、可靠性和零遗漏事件。 ## 开始之前 要开始,我们需要准备一些东西。 **认证:gRPC 端点和 gRPC Token** [Shyft 的 gRPC](https://shyft.to/#solana_grpc_streaming_service) 节点遍布欧盟和美国地区...

...最大的可表示为 2 的幂的因子,读者可以自行使用反证法证明。 获得 `twos` 的具体数值后,我们计算 $prod_1 \cdot 2^{256} / c$ 和 $prod_0 / c$ 的数值: ```solidity // Divide [prod1 prod0] by the factors of two assembly ("memory-safe") { prod0 := div(prod0, tw...

...iReturns 的看法。 ## 结论 全新改进的 DeFiReturns.com 的发布证明了我们致力于提供最可靠的数据,以帮助你在投资和探索 DeFi 策略时做出明智决策。我们为这一新篇章感到兴奋,并期待在你的 DeFi 投资之旅中为你提供支持。 当我...

... 如果你满足以下条件,可以获得 Ackee Blockchain NFT 证书以证明你的技能: 1) 对一个 Solana 程序进行模糊测试(详细信息在第 3 周共享) 2) 通过我们夺旗挑战的某些级别(详细信息在第 5 周共享) ----- ## 加入 Discord 加入我们...

...Ethereum 的整体开发做出贡献,并打算支持即将到来的权益证明过渡。在整个计划中,团队需要保持一定的性能水平才能获得奖励。更多信息如下。 ## 配置 | 名称 | 值 | 描述 | | --- | --- | --- | | NUM\_PERFORMANCE | 128 | 监测性能的验证...

...。 前面我们介绍了数据库及SQL语言的相关概念和基础知识,本篇文章我们来重点讲述DDL(数据定义语言的语法格式)的相关内容以及DDL的常用语句。 ## 一、DDL介绍 这里我们先回顾一下前面讲过的SQL语言的概念:SQL(Structur...

# 基础知识  自动化做市商 (AMM) 是一种运行在智能合约上的 **去中心化交易所 (DEX)**,而不是订单簿。传统的订单簿依赖于买方和卖方发布相互竞争的报价,只有当价格匹配时才...

...操作的 require 语句。** 其他的 require 语句则检查值是否为零或是否试图将代币发送到其自身的合约地址。 * balance0 和 balance1 直接从成对合约的实际余额中使用 ERC20 balanceOf 读取 * 第 172 行(在黄色框下面)仅在数据非空时执...

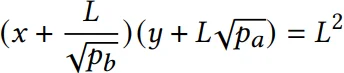

...和 **token1** 的所有储备完全从池中移除时,其流动性降至零,因为 **x∗y=0**。因此,UniV3 中的恒定乘积方程略有不同(双曲线向零移动),变为:  (其中 **P** _a_ 和 **P**...

...是 Claude Code 最强大的功能之一:随代码一起传递的项目知识。 ## 将它们放在一起 让我们看看我们构建了什么。 AI 编码代理的核心是这个循环: 1. 设置(运行一次) * 加载带有工具描述、行为准则和项目上下文的系统...

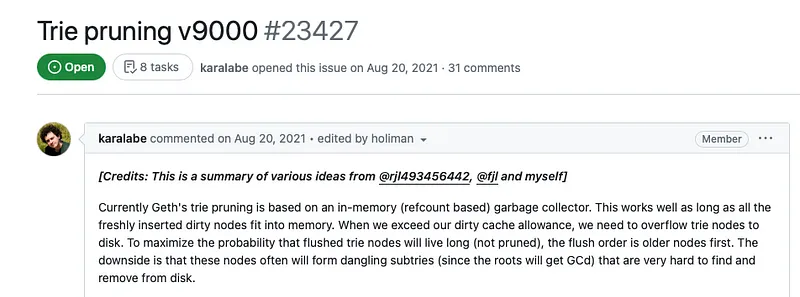

...。如上所述,`hashdb` 将节点存储在它们的哈希值下。事实证明,这种方法使得修剪状态中未使用的部分变得非常困难。解决这个问题一直是 Geth 内部的一个长期项目。  Path...

...了我们从分析中得到的结果和具体参数。 特别是,事实证明,我们的一种通用防御通常会使失败概率的强度加倍,从2−κ 到 2−2κ。 即使使用IND-CPAD安全,如果攻击者对加密随机性有一定的控制权,实际攻击仍然可能存在。 ...