...的奖励,从而简化了处理到期投资的流程。 yStaking 模块证明了 Pryzm 致力于确保用户能够利用多样化和有益的收益优化策略这一事实。yStaking 模块释放了一个机会,用户可以在其中质押其 yToken 并赚取额外收益,从而释放复利的...

...、复制或丢弃。它变成了一个“烫手山芋”:一个临时的证明或收据,**必须** 在同一笔交易中被另一个函数消耗掉。在 Move 中,“消耗”一个对象意味着将其传递给一个获取所有权并销毁它的函数,将其从流通中移除。如果不...

...止,已经追回了大约 20% 的资金(超过 3700 万美元),这证明了许多白帽站出来做了正确的事情。 我们预计这一进展将继续,因为在未来几周和几个月内,会有更多的白帽站出来返还资金并领取赏金。TRM Labs 和其他合作伙伴也...

...奖励再投资回协议以产生更多回报。 - **质押:** 在权益证明 (PoS) 区块链中,用户可以“质押”他们的代币来帮助保护网络和验证交易。作为回报,他们会获得新的代币作为奖励。流动性质押解决方案(例如,Lido Finance)允许...

...质押代币 (LST)](https://learnblockchain.cn/article/20500),该代币证明了他们质押的代币以及这些代币上累积的任何网络奖励的所有权(作为数字代币化收据)。然后,LST 可以在 [去中心化金融 (DeFi)](https://www.coinbase.com/en-ca/learn/crypto-basics...

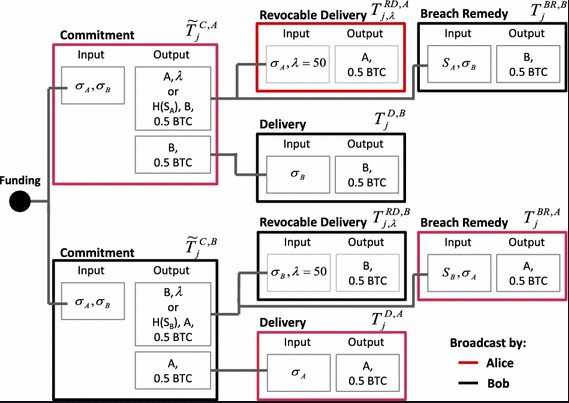

...主观能动性,而是可以被动响应。如果你具备一定的技术知识,应该不难看懂下面这张图:  \- 闪电网络通道结构 - 上图显示了一组用于构建和更新闪电网...

...静态安全验证工具。MVP 通过形式化验证领域的自动定理证明求解器来验证程序是否符合某种规范(Specification)。 这种形式化验证的方法需要需用详细的了解合约运行逻辑,并且自定义程序逻辑需要的规范,然后将其和程序一起...

... 51% 攻击,从而可能实现链重组,并引发了人们对工作量证明区块链漏洞的警报。事件发生后,Qubic 社区投票决定下一个目标是 Dogecoin,突显了较小 PoW 网络面临的持续安全风险。 **Heaven DEX 发布:** Heaven DEX 是 Solana 上的混合启...

...导致**无常损失**的原因。之所以称为损失,是因为可以证明移除流动性获得的资产价值一定不高于添加流动性时资产的价值。从上述公式不难推导出无常损失的代数表达式,感兴趣的同学可以自行证明。 还有一点值得注意,...

...交易截然不同。它们主要由 L2 使用,用于提交其操作的证明或数据 blob——对于网络中的大多数,这些只是任意字节。这减少了保持它们私有或保护它们免受 MEV 侵害的动机。 我们的研究表明,一般来说,网络依靠公共 mempool ...

...由流动性的规范链。然而,随着生态系统的扩展,中心被证明对其他 Cosmos 链几乎没有好处。由于链上缺乏智能合约,用户和流动性涌向了 Osmosis、Neutron、Terra 等链,资产从未通过 Hub 路由,从而产生了成对的 IBC 问题 —— 但这...

...Web 3 [DApps](https://learnblockchain.cn/tags/DApp)所需的所有工具和知识。 如果你喜欢看视频可以点击[Ceramic版本V2.0.0 On Youtube](https://www.youtube.com/watch?v=rpyokDPnyUs) Ceramic网络是一个去中心化的数据网络,旨在为Web 3应用程序带来可组合...

...该操作手册的最后阶段仅指向潜在解决方案,而非确定已证明的成功策略。可以将其视为一条可能的路径。 ## 加密成功的三个组成部分 首先,我认为任何在区块链计算机上运行的成功应用都将具备这三个组成部分: 1. 产品/...