...过微调的基础设施来可靠地流式传输数据、运行专有交易算法、模拟交易和[将交易落在链上](https://learnblockchain.cn/article/10940),即使在网络拥塞期间也是如此。 作为 Coinbase 等交易所、Jupiter、Raydium 和 Pump 等 DeFi 应用程序以及 A...

...互)自发形成的。 > 共识:共同遵守的协议规范 ## 去中心化共识 在[工作量证明](https://learnblockchain.cn/2017/11/04/bitcoin-pow/)一篇,我们了解通过工作量证明来竞争记账,权威的总帐本是怎么达到共识的,没有完全说清楚,今天...

...们被描述为存在于两个轴上:从不足抵押到过度抵押,从中心化到去中心化。这一点是有用的,尤其是在帮助人们理解技术结构与风险之间的关系,以及对稳定币的误解进行反驳。我将基于这个框架,提供另一个有助于理解稳定...

...同决定。作为社区的准入门槛是公开透明的,不需要一个中心化的滴滴审核,只要符合社区规范就可以加入。 > 什么是社区? > > 网约车的加密协议,其社区的核心角色是网约车司机,开发者、早期投资者和用户则是社区中...

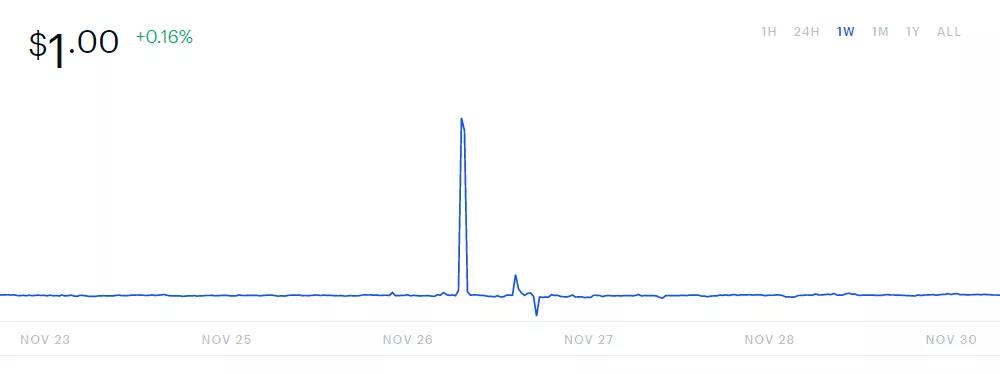

...快速回落,这导致使用 Coinbase 作为预言机喂价信息的去中心化借贷平台 Compound 的抵押资产出现了大规模清算。  * 图1 :Coinbase 交易所 DAI/USD 交易对价格...

...们对数字互动、信任和治理的理解。这些网络旨在建立去中心化系统,在这些系统中,交易和数据是透明、安全且不受中心化控制的。在开发公共区块链时,我们必须坚持这些核心原则,以促进去中心化和包容性的数字未来。 ...

...) ### 跨链桥 Owlto Finance Owlto Finance 是 Linea 链上的去中心化 Cross-Rollup 交叉桥,作为今年以太坊生态中发展最好的跨链项目,Owlto Finance 旨为用户提供安全快速的资产流动和转移的服务。Linea 作为一个高度去中心化的二层网络...

...一百多 G 的区块数据。那么就只有两个思路,一个是借助中心化服务器,让钱包去把信息先发送到服务器,然后由服务器去验证交易,这样的思路显然就偏中心化了。另外一个思路就是 SPV ,类似 Electrum 这样的钱包,就可以通过...

...的作用。 了解 Ronin 如何通过快速、低成本的交易和去中心化解决方案改变游戏方式。 ## 什么是 Ronin 区块链? **Ronin 区块链** 是由 Axie Infinity 的创建者 Sky Mavis 专门为游戏行业构建的。作为一个 **EVM 兼容的区块链**,Ronin ...

...: > *问:比特币是什么。* > > *答:比特币是一种去中心化的数字货币,拥有稀缺性、安全性、匿名性、透明性、免交易费、去中心等优点,是科技发展的重大进步,是下一个互联网,它必将成为人类在未来所使用的货币。*...

... 对于任意的 x。乘以两个元素 x∗y,有个相对简单的递归算法:将每个数字分割为两个部分: ``` x=Lx+Rx∗xk y=Ly+Ry∗xk ``` 然后分割乘法: ``` x∗y=(Lx∗Ly)+(Lx∗Ry)∗xk+(Rx∗Ly)∗xk+(Rx∗Ry)∗xk2 ``` 最后一项是唯一一个稍微棘手的部分...

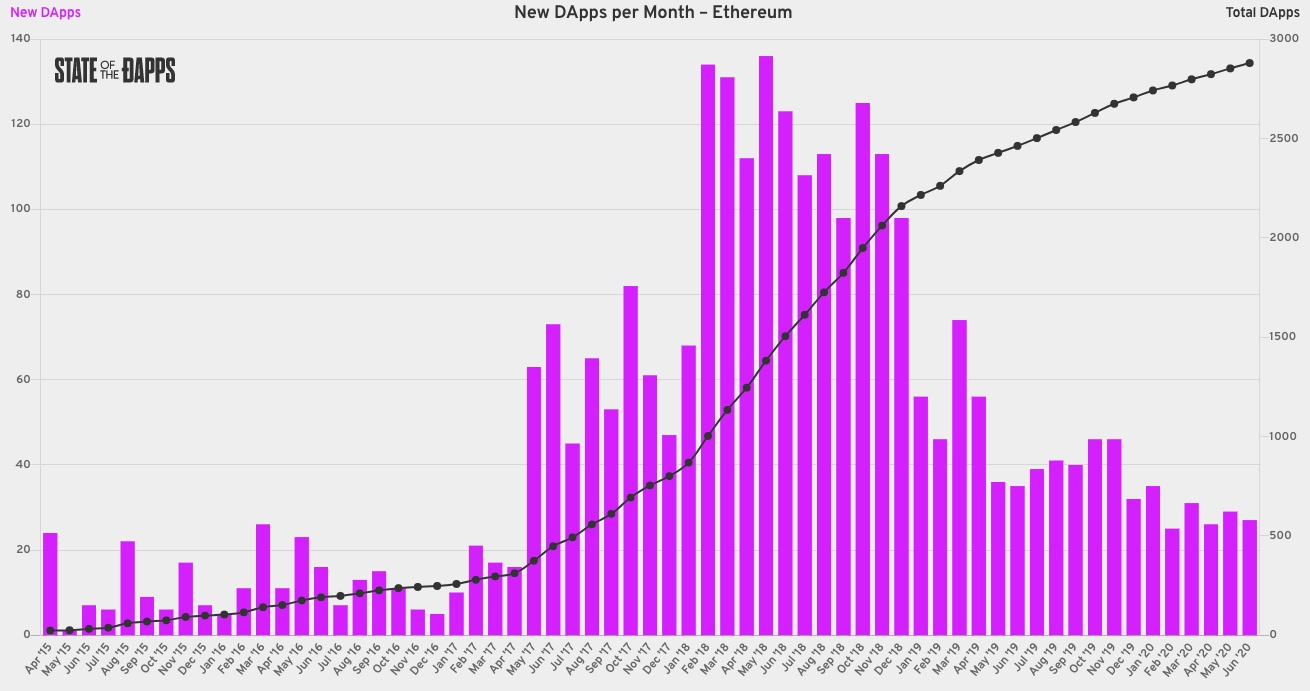

...源之后,将会拥有无限的可能性。 以太坊网络上的去中心化应用每月发布数量  以太坊网络上的去中心化应用每月发布数量 [State of the Dapps](https://www.stateofthedapps.com/)为以...

... * 以太坊等区块链为何没有原生的预言机解决方案? * 中心化预言机存在哪些安全风险? * Chainlink是去中心化预言机在安全性和可靠性方面的标杆 ## 预言机问题 预言机问题本质上是一个很基本的问题,那就是区块链无法...

...安全性和数据可用性的关键过程。 目前,rollup 依赖于中心化的排序者,通常由 rollup 团队自己运行,以处理这一基础层排序任务。然而,这种中心化模型引发了信任问题,并可能在 rollup 使用规模扩大时成为瓶颈。因此,需要...