【安全月报】| 4月份因黑客攻击、诈骗等导致损失约3.57亿美元

- 零时科技

- 发布于 2025-05-06 15:03

- 阅读 1519

4月加密货币领域因黑客攻击、诈骗和漏洞利用损失约 3.57 亿美元,其中绝大多数(3.18亿美元)与网络钓鱼攻击有关。

<!--StartFragment-->

零时科技每月安全事件看点开始了!据一些区块链安全风险监测平台统计显示,2025年4月加密货币领域因黑客攻击、诈骗和漏洞利用损失约 3.57 亿美元,其中绝大多数(3.18亿美元)与网络钓鱼攻击有关。共发生 17 次黑客攻击事件,造成约 9250 万美元的损失。其中大多数损失来自 UPCX 和 KiloEx 两个平台,后者均被追回部分资金。

<!--EndFragment-->

<!--StartFragment-->

黑客攻击方面

典型安全事件 7 起

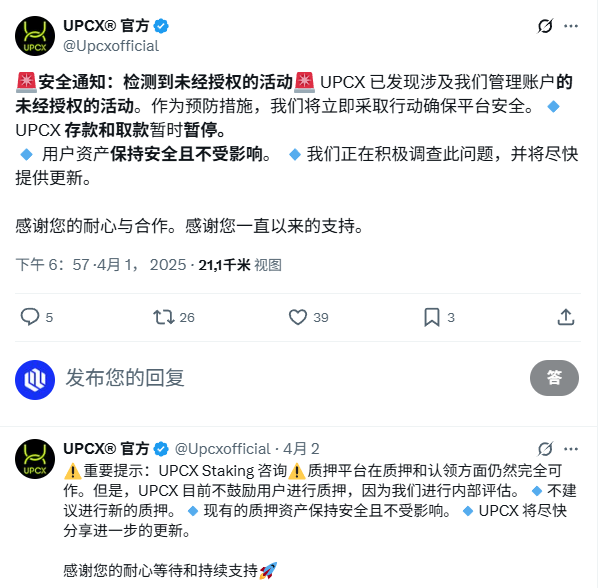

(1) 4月1日,Upcx 官方地址疑似遭到未授权访问。攻击者升级了“ProxyAdmin”合约,并调用“withdrawByAdmin”函数,从三个管理账户转移了共计 1840 万枚 UPC(约 7000 万美元)。目前,这些资金仍存于另一地址,尚未发生交换。Upcx 官方已确认该事件,并表示“检测到未经授权的活动”。

<!--EndFragment-->

<!--StartFragment-->

(2) 4月8日,据监测,一个 MEV Bot(地址:0x49e27d11379f5208cbb2a4963b903fd65c95de09)因缺乏访问控制,导致损失约 116.7 枚 ETH。

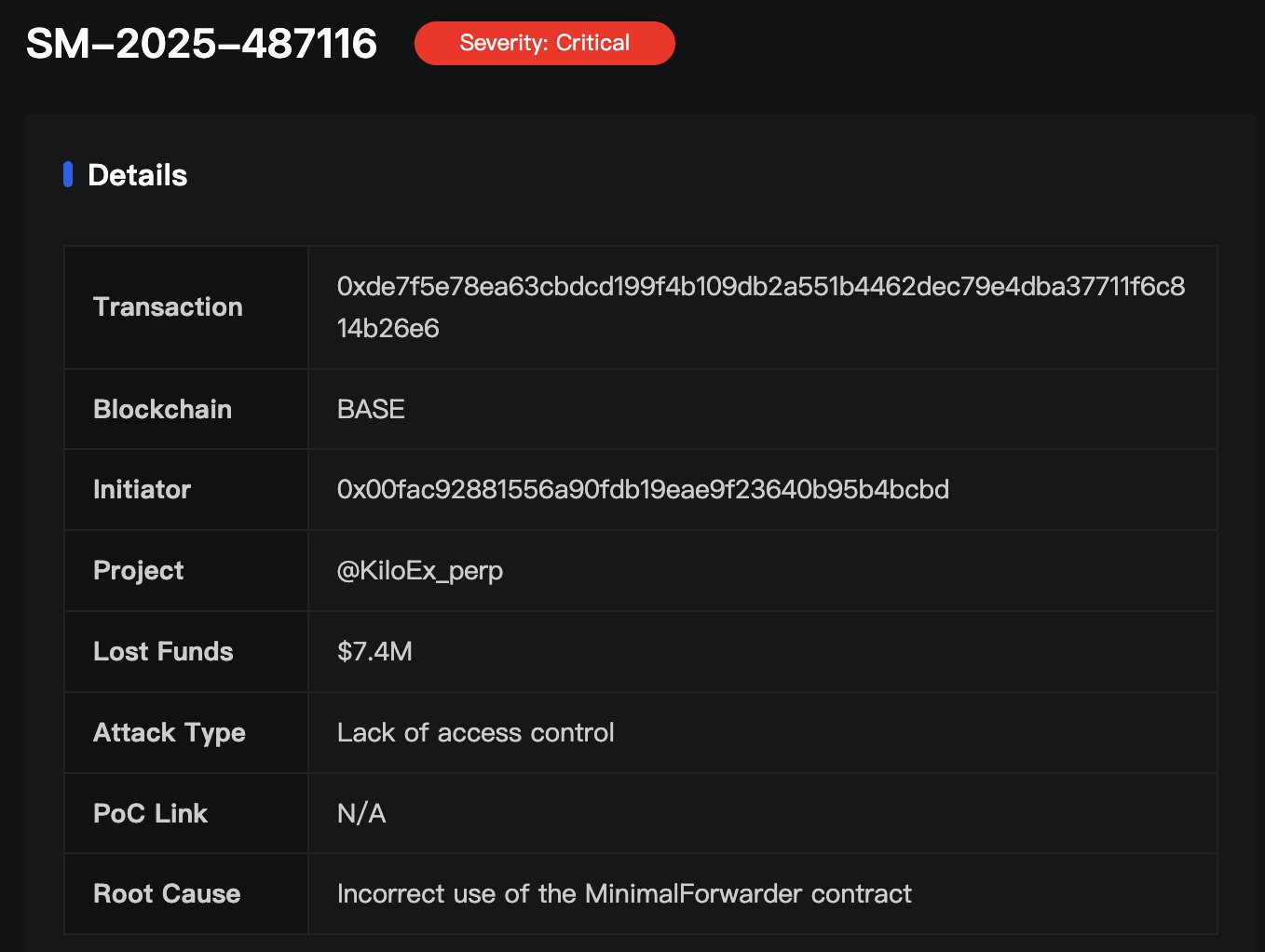

(3) 4月15日,去中心化的永续期货交易所 KiloEx 被攻击,损失约 740 万美元,涉及到 BNB、Base 等多条链上资产。据慢雾安全团队分析,本次事件的根本原因在于 KiloEx 的顶层合约(MinimalForwarder)缺乏访问控制检查,从而导致预言机价格被操控。在项目方和慢雾等多方协作下,最终事件中受影响的资金已 100% 成功追回。

<!--EndFragment-->

<!--StartFragment-->

(4) 4月15日,ZKsync 安全团队发现了一个被盗用的管理员帐户,该帐户控制了价值约500万美元的 ZK 代币(即 ZKsync 空投中剩余的未领取代币)。调查显示,作为三个空投分发合同的管理员账户已被盗用。被盗用的账户地址为: 0x842822c797049269A3c29464221995C56da5587D。

4月23日,在 ZKsync 安全委员会提出“安全港”协议后,攻击者归还了全部资金,事件得以解决。

<!--EndFragment-->

<!--StartFragment-->

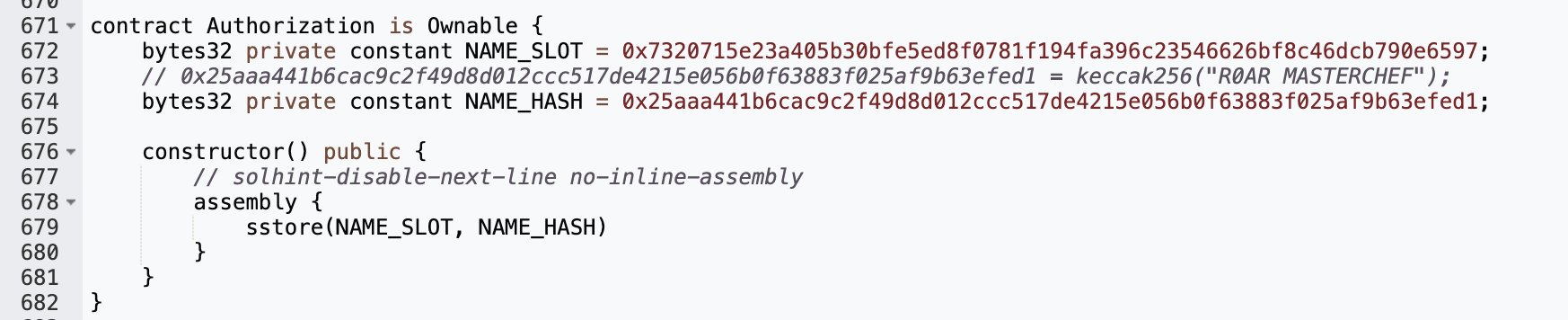

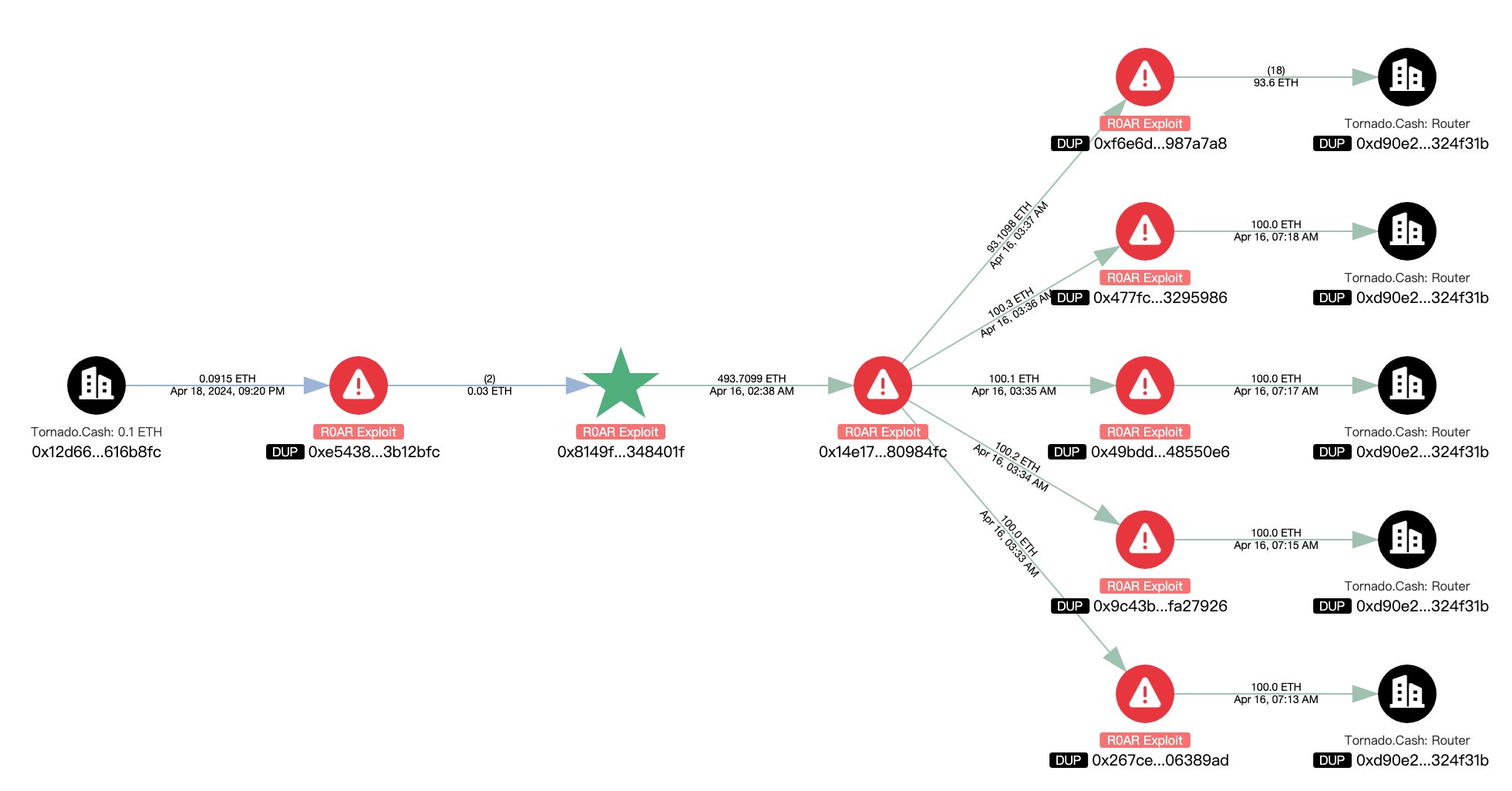

(5) 4月16日,R0AR 遭遇攻击,损失约 78 万美元。据分析,本次被攻击的根本原因在于合约中存在后门。在部署过程中,R0ARStaking 合约通过直接修改存储槽,篡改了某个指定地址的余额(user.amount)。随后,攻击者利用紧急提现函数将合约中的全部资金提取走。R0AR 在推文中表示:目前我们认为这并非一次外部攻击。初步调查显示,资金被盗事件背后似乎是一名恶意开发者所为,该开发者并非 R0AR 核心团队成员。目前他已被移除出项目,所有权限也已被撤销。

<!--EndFragment-->

<!--StartFragment-->

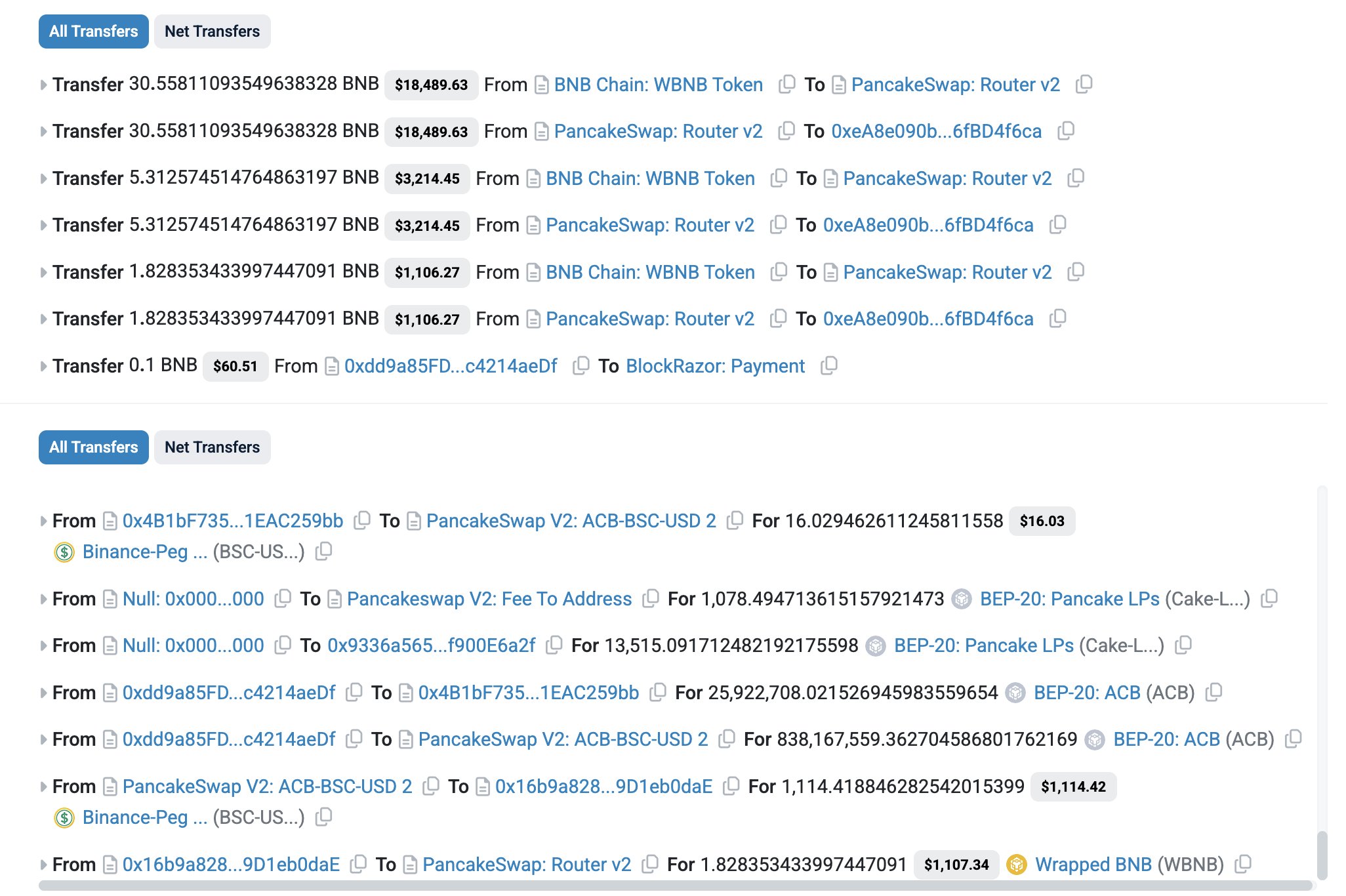

(6) 4月24日,据监测,ACB 似在 BSC 上遭攻击,损失约 2.2 万美元 。

<!--EndFragment-->

<!--StartFragment-->

(7) 4月27日,基于 Solana 构建的模块化 DeFi 贷款市场 Loopscale 遭遇攻击,因 RateX PT 代币定价函数被操纵,导致约 570 万枚 USDC 和 1,200 枚 SOL 被盗,占平台总资金约 12%。本次攻击的根本原因已确认,系 Loopscale 针对 RateX-based collateral 定价机制存在孤立性问题。4月29日,Loopscale 推特发文称,经过成功的谈判,4 月 26 日从 Loopscale 协议中提取的所有资金(5,726,725 USDC + 1,211 SOL)现已归还。

<!--EndFragment-->

<!--StartFragment-->

Rug Pull / 钓鱼诈骗

典型安全事件 4 起

(1) 4月6日,0x3822 开头地址在签署“批准”网络钓鱼交易而损失了 128,434 美元。

(2) 4月17日,0xc1e 开头地址在签署多个“允许”网络钓鱼签名而损失了 666,414 美元。

(3) 4月22日,0x7C93 开头地址在签署恶意“许可”签名后损失了 234K 美元(2.65 aArbWBTC)。

(4) 4月22日,0xa574 开头地址在签署多个网络钓鱼签名后,受害者丢失了价值 $1.43M 的代币。

<!--EndFragment-->

<!--StartFragment-->

总结

4月损失较3月显著增长。大部分非法所得源于一起单一事件,攻击者用复杂社会工程学手段从钱包窃取 3520 枚比特币。此外,去中心化交易所KiloEX因“价格预言机漏洞”损失 750 万美元,Loopscale 被盗 580 万,以太坊扩容协议 ZKsync 空投合约遭抽走近 530 万美元,不过这三家平台都已从白帽黑客处追回资金。以太坊再次成为最被攻击的网络,占当月总损失的60%

当前网络钓鱼攻击肆虐,零时科技安全团队郑重提示:加密企业与投资者在转账操作前,必须仔细核验网址与智能合约真伪。同时,建议采用冷钱包存放资产,并避免在社交媒体暴露持仓情况,筑牢资产安全防线。此外也需做好内部安全培训和权限管理,在项目上线前寻找专业的安全公司进行审计并做好项目背景调查。

<!--EndFragment-->

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 5 浏览

- BlockThreat - 2026年第4周 231 浏览

- 零时科技 || PGNLZ 攻击事件分析 196 浏览

- 2026年加密货币研究工具指南 630 浏览

- 回顾 2025,展望 2026 756 浏览

- 如何用一年时间从零基础成为一名Web3安全审计师 490 浏览