...此,Cabal有望通过刺激整个生态系统的经济活动并鼓励去中心化治理参与而成为最重要的应用程序之一。在投资方面,它在2025年2月从Hack VC、Delphi Digital、Nascent等公司获得了300万美元的种子资金。 ### **4.2 链连接:互操作性基...

...多个风险因素对其进行评分。他们的评估包括治理风险、中心化问题和历史安全事件,以提供对潜在漏洞的更全面的了解。 - 对于寻求额外验证的投资者,Hacken (hacken.io) 提供彻底的区块链安全评估,这些评估通常会发现其他审...

...力的人和团体——或者它可以更广泛地访问,或者完全去中心化,使用开源权重。社会如何应对重大挑战将受到谁有权获得超级智能建议的影响。一方面,如果辅助只提供给一小群人,那么可能很难让他们承担责任并避免极端的...

...说明)。这允许用户在一个交易中升级其帐户验证逻辑(算法或密钥),并使此更改立即反映在他们控制的所有私有 notes 中(跨 L1 和所有 L2!),而无需公开链接这些 notes。 最后,我们将拥有一个这样的世界: * 很大一...

...Dp-mQ3HxgDE?si=MNnhBq0NV6IIgmug&t=3146):数学依赖于信任——信任证明是正确的,信任审查员会发现错误,信任错误不会被忽视。 但是如果这种信任失效了呢? 在他的职业生涯中,Buzzard 不得不与许多研究人员争论,尽管存在明显的缺...

...kchain.cn/2025/09/13/91611653_image.png) > ## **要点总结** > > - **去中心化 Staking**: Milkyway 协议为各种数字资产提供了一个去中心化和安全的 staking 平台。 > > - **互操作性**: 支持多个区块链,允许跨链 staking 和奖励。 > > - **收益优化**: 通...

...,如果有人某天攻克了 [ECC](https://learnblockchain.cn/tags/ECC) 算法,从而额外伪造了一些新币,那么其他人是无法察觉的。而比特币因为透明,就不存在这个问题。比起隐私,稀缺性当然更重要。对于如何解决隐私问题,好的方式不...

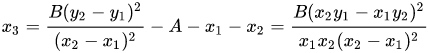

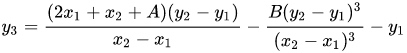

...称点就是所求的和, 蒙哥马利曲线也是这样定义两点求和算法: 已知 )$P_1(x_1,y_1)$,$P_2(x_2,y_2)$两点和之和$P_3(x_3,y_3)$   ...

...下参考文献分为三个部分: - 公钥和私钥生成: - ECDH 算法 - 隐形私钥派生 公钥和私钥生成: PK_scan = G * sk_scan,PK_spend = G * sk_spend,R = G * s 所有私钥只有一个部分,G 包含 (x,y)。因此,所有公钥都包含 (x,y) 两个部分。 ...

...程和特点。 ### **1** **签名流程** Schnorr 签名算法由以下步骤组成: #### **密钥生成** - 私钥 𝑘k 是一个随机选择的整数,范围为 [1,𝑛−1],其中 𝑛 是椭圆曲线的阶。 - 公钥 𝑃P 是通过将私钥乘以椭圆...

...际上将有助于减少错过证明的数量,并使其更加强大和去中心化。鉴于个人无法改变网络的一般结构,我们面临的问题是:我们如何才能尽量减少本地节点错过证明的数量? 在我们深入研究如何减少错过证明之前,我们必须...

...,付款方(Alice)必须能够向收款方(Bob)提供某种付款证明。 - 路径中的每一跳必须能够提供某个秘密值 s 来解锁前一个节点发送的有条件付款。 - 为了获取秘密值 s,每一跳必须向路径中的下一个节点发送需要使用秘密值 s’...