solidity中有 block.timestamp 这个时间概念 ,我想把现实时间中的某个时刻转换成 block.timestamp时间方式 例如我想把现实时间中 2022-7-1 20:00 转换成 计算机时间 目前有那些工具。 或者javascrpit中那些方法能做到?

...pprve的函数, ``` function set_all_approve() public { IERC20(USDC).approve(UNI_V2_router, uint(0)-1); } ``` 部署好合约之后,我想第一步操作就给router授权,所以执行了set_all_approve() , 但是返回报错:VM Exception while processing transaction...

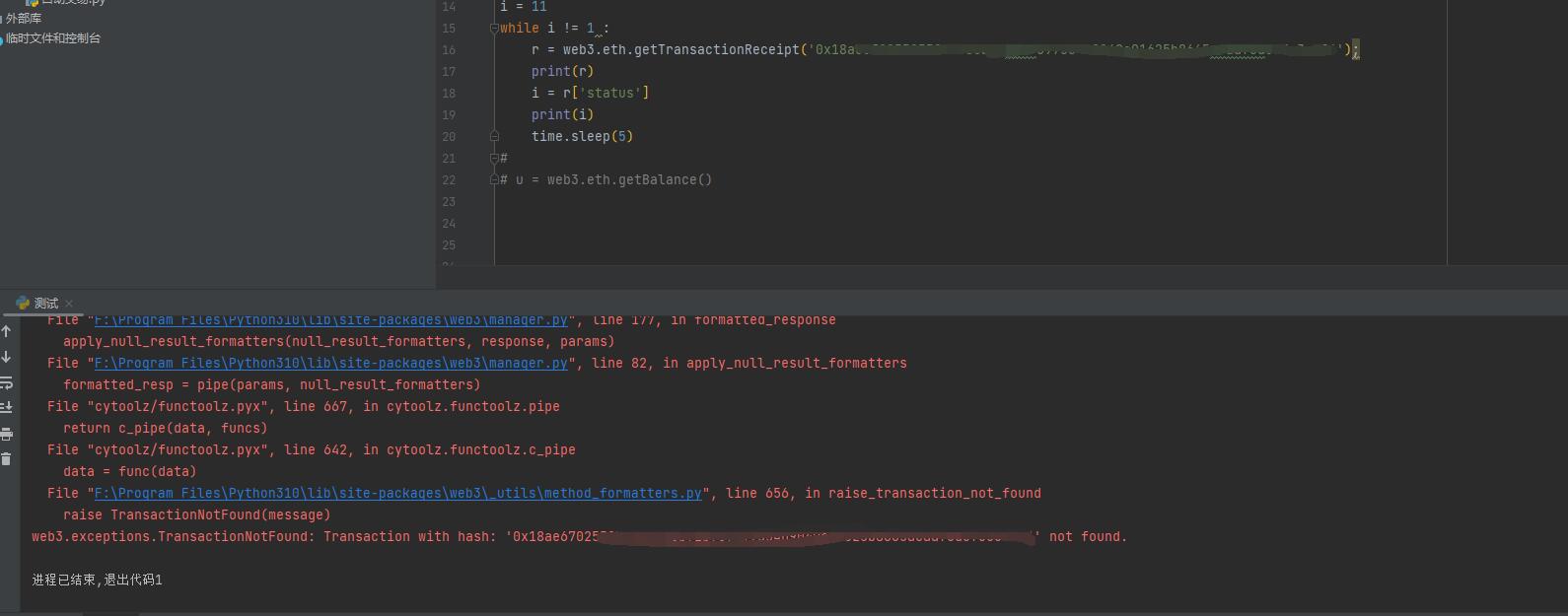

在跟合约交互生成交易得到hash之后,马上通过getTransactionReceipt去查询hash会报错,只有等10-20秒左右,交易完成或者失败之后去查询才能正常返回结果(成功stat...

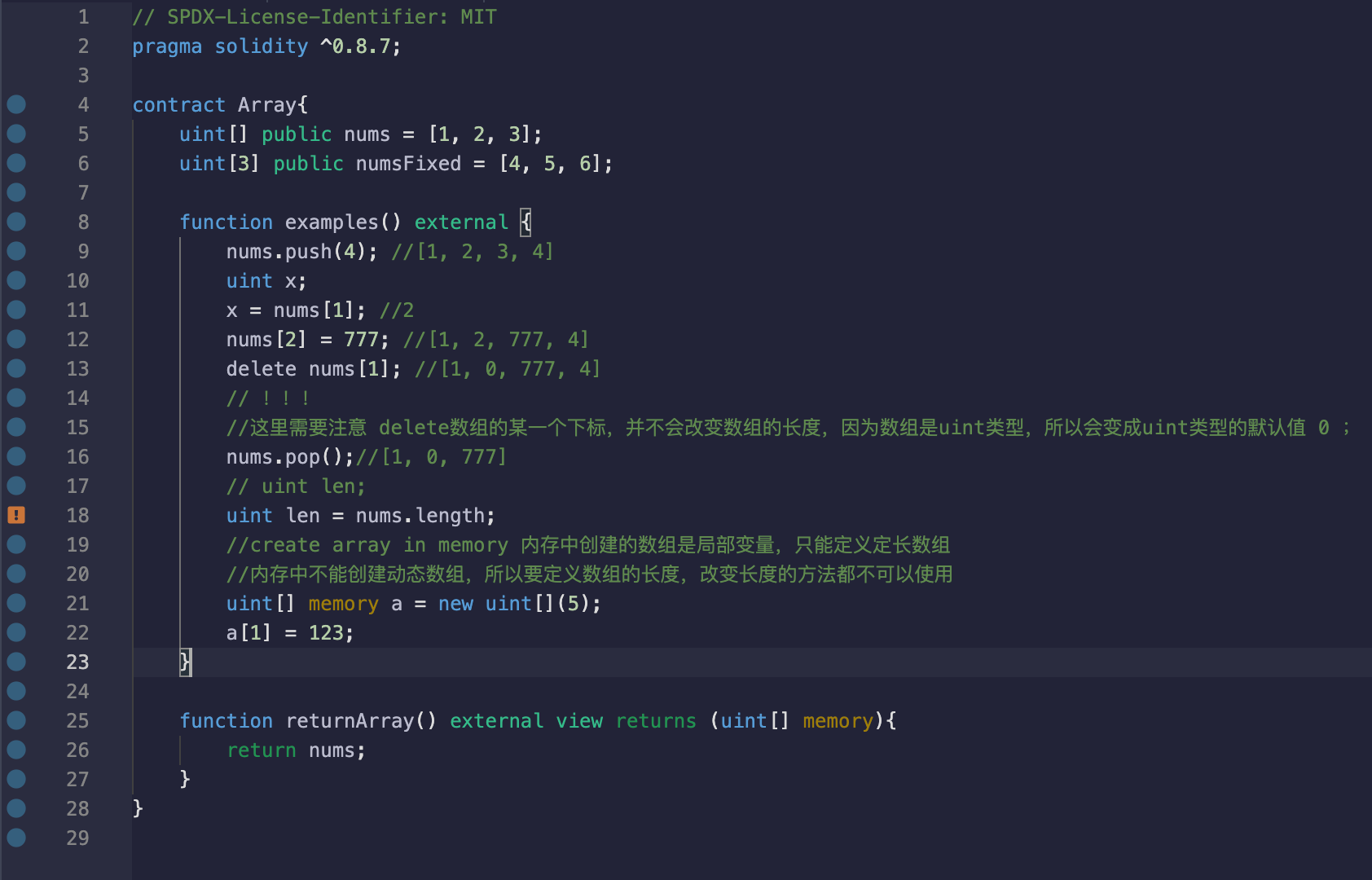

图中警告报错提示 未使用局部变量, 为什么不可以写成 uint len = nums.length; 呢? 只能是 uint len; len = nums.length; 吗?

............................................................................. 20 7 Blockchain.............................................................................................................................. 22 8 Blockchain 块.................................................................

...次调用就提示以下错误 报错为:execution reverted: SafeERC20: low-level call failed 有大佬遇到过此类问题吗

...经验,三年以上研发团队管理经验,管理技术团队不少于20人。 3、熟悉区块链底层技术原理,熟悉P2P网络和分布式存储,熟悉主流的共识机制。 4、熟悉ipfs, filecoin, ethereum、openchain、bitcoin、hyperledger等主流区块链开源项...

...s =createKeccakHash('keccak256').update(pubKey.toString()).digest().slice(-20); console.log(privateKey.toString('hex')); console.log(address.toString('hex'))`

...t u) { assembly { u := mload( add(0x20,input) ) } } ``` 如果使用这段代码 传入值就会变成 0x0bb8000000000000000000000000000000000000000000000000000000000000 值就变为:5300541194335152988749892502228755547...

interface IERC20 { function approve(address spender, uint256 amount) external returns (bool); } 在函数里调用就msg.sender变address(this)了 有什么办法

比如 现在有三个人扫码给我转账 分别 是 10U 20U 30U 我怎么知道 哪个人分别转了多少钱呢

如图:

帮我看一个合约地址,有没有token转移功能,就是他的合约地址的token能不能转出去 谢谢大佬 0x98f38f20f242fa058F869C7bB68D388fe7eb6551 bsc链 就是人为操作token的转移,提币 说白了就是有没有usdt跑路风险

TRON 转账trc20(USDT) 如何转账?