智能合约安全

加密货币钓鱼团伙Monkey Drainer链上行为分析

- SharkTeam

- 发布于 2023-02-25 12:40

- 阅读 5738

近期,加密货币网络钓鱼事件频发,损失不计其数。2022年10月,名为MonkeyDrainer的网络钓鱼诈骗组织窃取了数百万美金价值的以太币。网络钓鱼攻击类型多样,随着技术的不断发展,还可以托管各种恶意软件和勒索软件,让人防不胜防。一、什么是网络钓鱼网络钓鱼(phishing,与钓鱼的英语fi

近期,加密货币网络钓鱼事件频发,损失不计其数。2022年10月,名为Monkey Drainer的网络钓鱼诈骗组织窃取了数百万美金价值的以太币。网络钓鱼攻击类型多样,随着技术的不断发展,还可以托管各种恶意软件和勒索软件,让人防不胜防。

一、什么是网络钓鱼

网络钓鱼(phishing,与钓鱼的英语fishing发音相近),是通过大量发送声称来自于交易所或其他知名机构的欺骗性垃圾邮件或IM信息,意图引诱收信人给出敏感信息(如用户名、口令、帐号ID、私钥、授权等)的一种攻击方式。最典型的网络钓鱼攻击将收信人引诱到一个通过精心设计与目标组织的网站非常相似的钓鱼网站上,并获取收信人在此网站上输入的个人敏感信息,通常整个攻击过程受害者不易察觉。

二、网络钓鱼的类型

网络钓鱼攻击可以分为两种类型:社会工程和漏洞利用。社会工程是基于欺骗和随后受害者的错误行为,网络用户直接参与其中。

社会工程的调用方案主要包含以下4种攻击手段:

(1)克隆网络钓鱼:攻击者会创建一个与官方网站类似的名称或者相似页面的虚假网站,发布钓鱼链接,使用户上当受骗。

(2)社交网络钓鱼:黑客入侵知名人物的帐户并发布包含网络钓鱼链接的帖子,引导用户点击钓鱼链接。

(3)针对性网络钓鱼:攻击者主要是针对一些大型投资者与巨鲸账户,通过了解他们的动态,模仿窃取他们在虚拟货币领域的关键数据。

(4)虚假钱包:攻击者发布虚假钱包,虚假钱包启动后,恶意的程序可以向用户请求或获取其私钥和钱包密码。

漏洞攻击则是利用漏洞以及软件架构缺陷实施攻击的专业技术。此类攻击一般包含以下攻击手段:

(1)基于DNS劫持的网络钓鱼:攻击者最初会创建恶意访问点,并诱使客户端连接到运行假DNS服务器的访问点。该服务器将特定站点重新定向到攻击者的网络钓鱼服务器。

(2)会话劫持(cookie劫持):该攻击基于使用有效会话(有时也称为会话密钥)来获得对计算机系统上信息或服务的未授权访问。特别是,它用于表示用于对远程服务器上的用户进行身份验证的cookie的盗窃。一种流行的方法是使用源路由的IP数据包。IP数据包通过B的计算机,这使得网络上B点的攻击者可以参与A和C之间的对话。攻击者可以在原始路由被禁用的情况下盲目捕获,发送命令但看不到响应来设置允许从网上其他地方访问的密码。攻击者还可以使用嗅探程序“监视”A和C之间的对话。这就是“中间人攻击”。

(3)恶意软件:当使用基于恶意软件的网络钓鱼时,恶意软件将用户计算机上存储凭据发送给攻击者。

(4)按键/屏幕记录器:当用户从其设备输入信息时,虚拟键盘和触摸屏会将屏幕截图发送给攻击者。

三、**Monkey Drainer钓鱼方式分析**

2023年2月21日,发现钓鱼网站:go-ethdenver[.]com,该站点是假冒的ETHDenver网站。它的钓鱼地址0x69420e2b4EF22d935A4e2c194Bbf3A2F02F27BE1与Monkey Drainer有关。go-ethdenver[.]com通过仿造与官方域名高度相似的域名及内容,在用户连接钱包签署恶意交易时,会要求用户授权可对钱包内资产进行操作的合约,以此来盗取用户钱包内的资产。

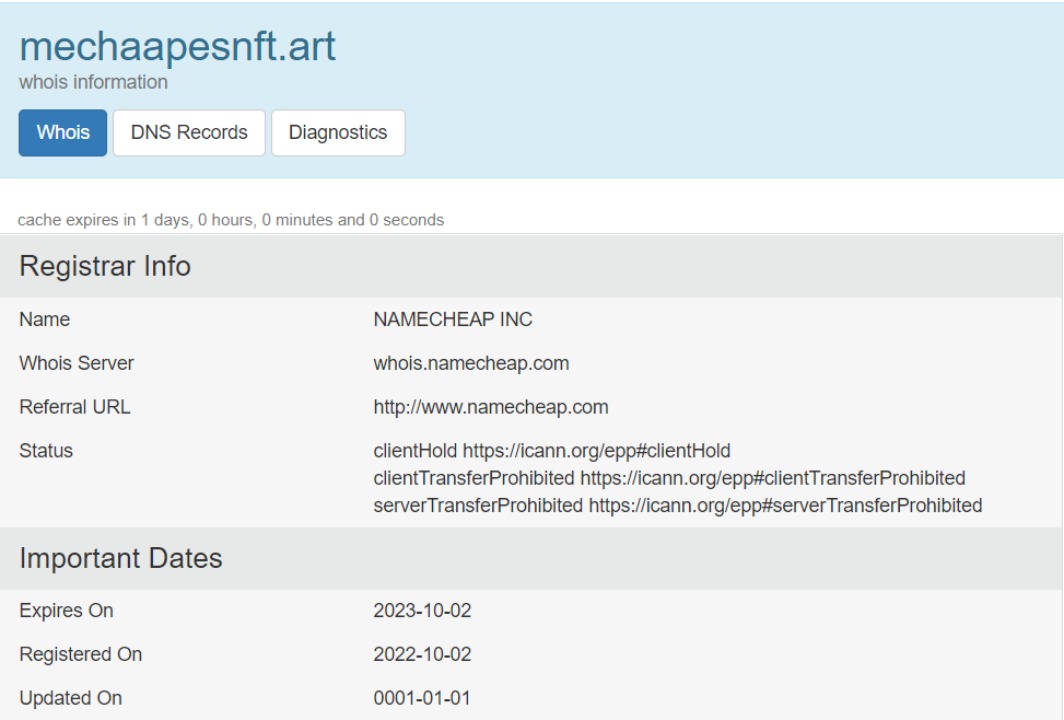

Monkey Drainer的手段不止于此,Monkey Drainer通过劫持Web3游戏初创公司Restrict Break首席执行官Gabriel Leydon的Twitter帐户及利用机器人发送垃圾邮件进行钓鱼。通常这些网站的后端均会连接到Monkey Drainer的地址。Monkey Drainer还参与了NFT钓鱼诈骗,他们发布虚假NFT Mint网站诱导用户,曾把窃取的NFT在OpenSea、Rarible和X2Y2等市场上出售。此前,推特用户@ssstafford发布的mechaapesnft[.]art网站是与Monkey Drainer有关的NFT钓鱼网站,通过域名查询,该网站注册于四个月之前,使用时间为一年。

上述几种方式均是最为常见也是用户容易上当受骗的钓鱼方法。经ChainAegis调查总结发现,这些钓鱼站点主要来源于虚假大V推特账号及Discord服务器,如airdrop[.]zskync[.]fi是钓鱼空投,来源于Monkey Drainer伪造的Twitter帐户(@zksync_io)。此外,Monkey Drainer还伪造了@AptosFoundation、@AptosLabs以及@LayerZero_Labs等多个账户,均用来宣传虚假钓鱼站点。通过Google广告大规模宣传虚假空投,在获得用户的签名后,钱包内的资产将被转移。因此,谨防钓鱼链接,通常有以下几种方式:

(1)经常多角度多渠道查看官方信息,不轻易信任“bot”或所谓的“官方链接”;

(2) 警惕直接消息:官方机器人不会在DM中要求验证;

(3) 仔细检查域名或合约地址,查找域名及合约创建时间。

(4)项目方尽量减少Discord中的机器人数量,以免出现仿造机器人误导用户的现象。

四、**Monkey Drainer链上行为分析**

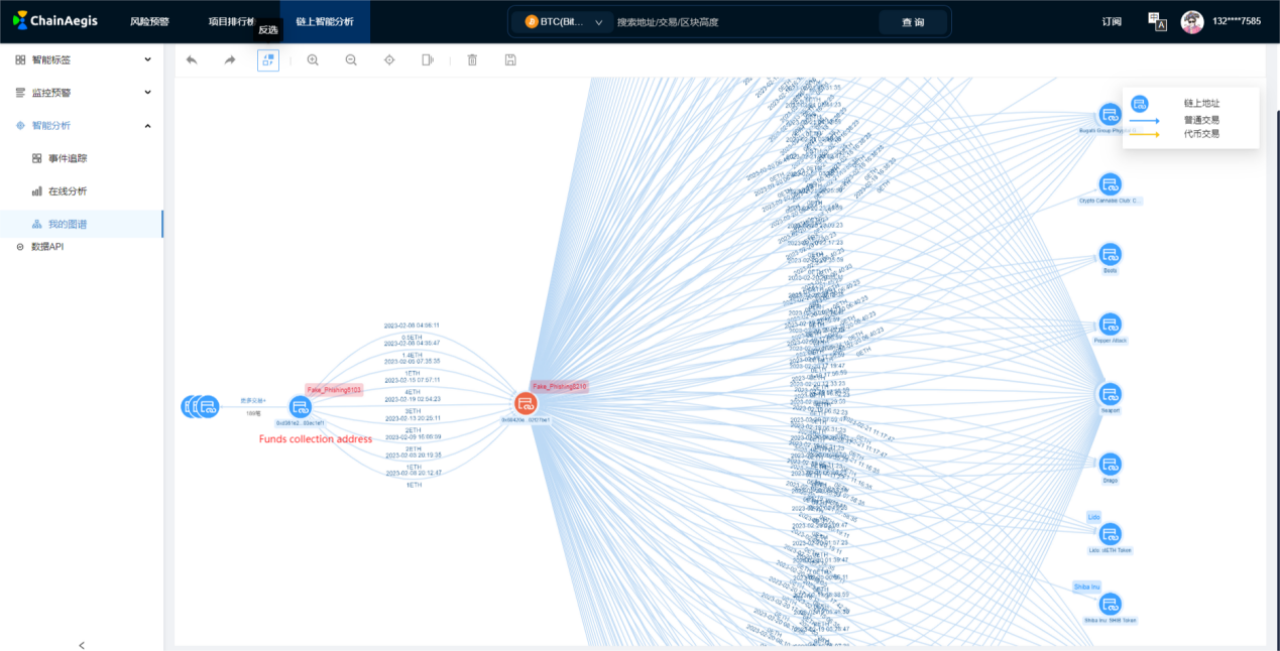

据ChainAegis链上数据显示,由钓鱼攻击造成财产损失不断增加,链上网络钓鱼交易活跃。以0x6942为例,对其进行链上追踪。进一步发现该地址的链上资产均来源于同为钓鱼地址的0xd361e29c48841c40506fc6e6211f68a203ec1ef1。

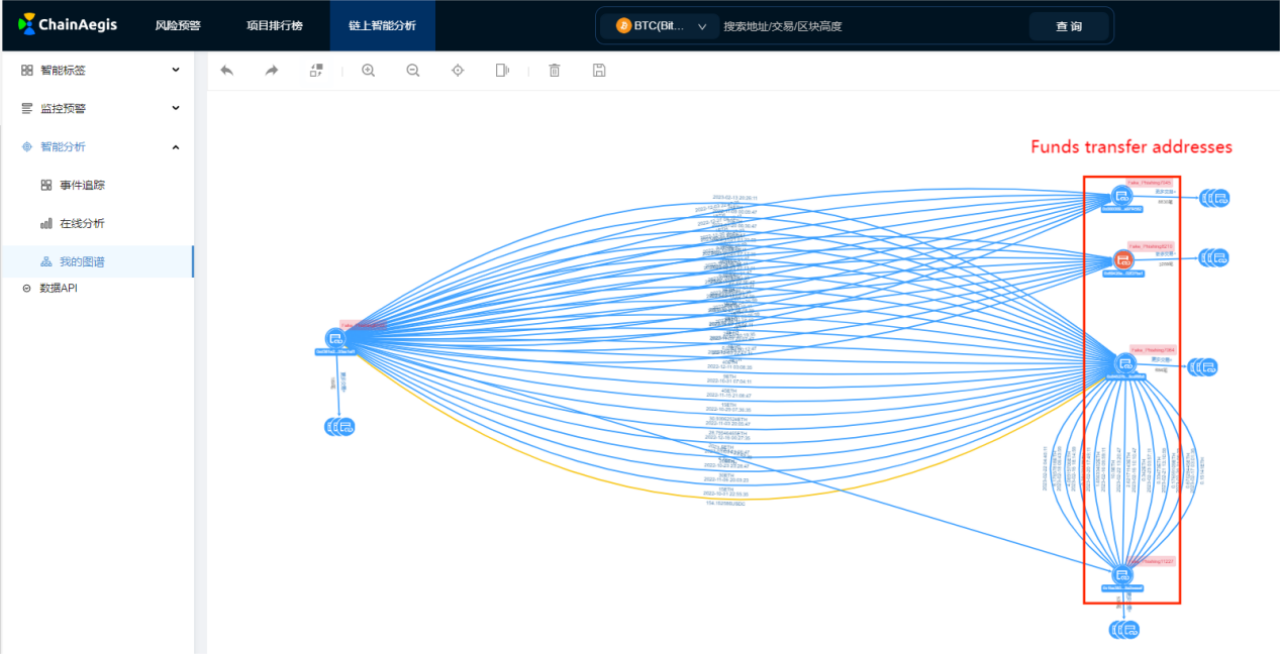

同时,0xd361向多个地址分别进行资金转移。其中以0x8452开头的地址于2023年1月21日向Tornado Cash转入400ETH。

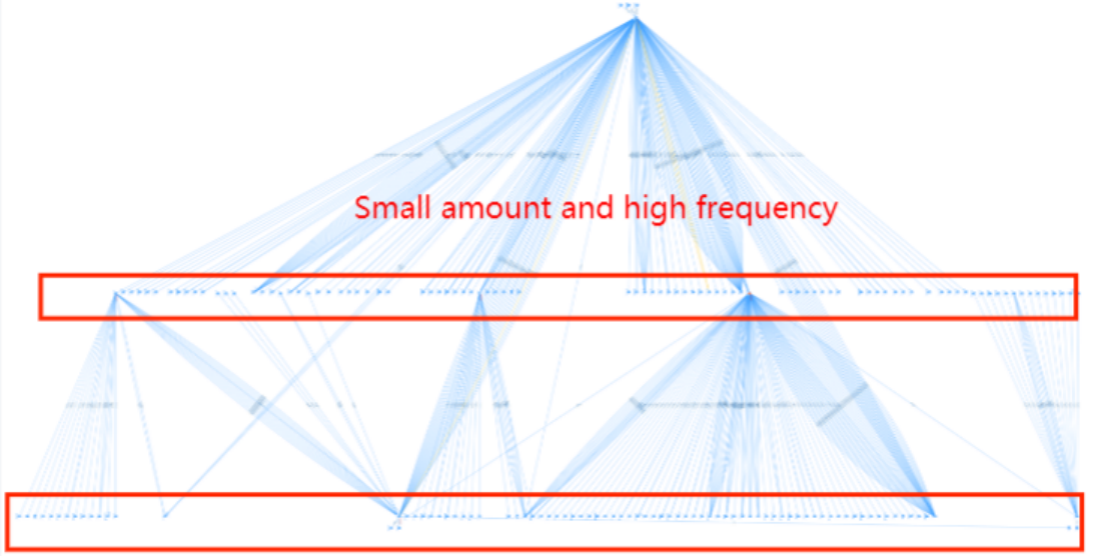

除0x8452地址外,其他几个地址在转移模式上整体呈现小额高频转出趋势。采取这种模式既不会引人注意还可以增加追踪难度,但会造成更高的gas费用。

通过对该地址的链上追踪,剖析链上交易行为,总结得出Monkey Drainer交易模式如下:

结合资金链路转移全景图不难看出,这是一个有组织有预谋且分工明确的加密货币网络钓鱼黑客团队。Monkey Drainer主要通过虚假钓鱼站点(如*federalagent.eth、go-ethdenver[.]com)实现资金窃取,然后将窃取的资金通过合约内部交易归集至以0xd361e开头的地址中,在做好收益预估的前提下,借助多个地址进行资金转移。根据以上钓鱼站点运行方式可以发现,他们通常都是通过简单粗暴、批量部署的方式直接盗取用户资产。

五、**防范策略**

通过如上的分析,我们应该可以看到,虽然不同于传统互联网的账号密码体系,但区块链账户同样面临私钥被盗,授权不当的风险,由于私钥和授权通常与加密资产紧密相关,其安全风险更高。以下是几点安全建议:

(1)提高私钥保护意识,对访问的网页或下载安装的钱包提高警惕,防止被钓鱼攻击。

(2) 防范垃圾邮件,并安装防病毒系统与防火墙系统。

(3)妥善保管自己的私钥以及个人信息,不轻易进行地址授权。

About Us

SharkTeam的愿景是全面保护Web3世界的安全。团队由来自世界各地的经验丰富的安全专业人士和高级研究人员组成,精通区块链和智能合约的底层理论,提供包括智能合约审计、链上分析、应急响应等服务。已与区块链生态系统各个领域的关键参与者,如Polkadot、Moonbeam、polygon、OKC、Huobi Global、imToken、ChainIDE等建立长期合作关系。

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg

更多区块链安全咨询与分析,点击下方链接查看

D查查|链上风险核查https://app.chainaegis.com

- 学分: 5

- 分类: 分析/报告

- 标签: